Содержание

Установка сертификатов с помощью Certmgr

rubaka1983

Используется для установки сертификатов *.cerСинтаксис: • certmgr.exe [-add | -del | -put] [options] [-s[-r registryLocation]] [sourceStorename] [-s[-r registryLocation]] [destinationStorename]Параметры: • -add = Добавление сертификатов, списков CTL и CRL в хранилище сертификатов.

• -all = Добавляет все записи при использовании с параметром -add. Удаляет все записи при использовании с параметром -del. Отображает все записи при использовании без параметров -add и -del. Параметр -all не может быть использован с параметром -put.

• -c = Добавляет сертификаты при использовании с параметром -add. Удаляет сертификаты при использовании с параметром -del. Сохраняет сертификаты при использовании с параметром -put. Отображает сертификаты при использовании без параметра -add, -del или -put.

• -CRL = При использовании с параметром -add добавляет списки отзыва сертификатов (CRL). При использовании с параметром -del удаляет списки отзыва сертификатов (CRL). Сохраняет CRL при использовании с параметром -put.

Отображает списки отзыва сертификатов при использовании без параметра -add, -del или -put.• -CTL = При использовании с параметром -add добавляет списки доверия сертификатов (CTL). При использовании с параметром -del удаляет списки доверия сертификатов (CTLs).

Сохраняет CTL при использовании с параметром -put. Отображает списки доверия сертификатов при использовании без параметра -add, -del или -put.• -del = Удаление сертификатов, списков CTL и CRL из хранилища сертификатов.• -e тип_шифрования = Указывает тип шифрования сертификата.

Значение по умолчанию — X509_ASN_ENCODING.• -f dwFlags = Задает флаг открытого хранилища. Это параметр dwFlags, передаваемый методу CertOpenStore. По умолчанию используется значение CERT_SYSTEM_STORE_CURRENT_USER. Этот параметр обрабатывается, только если задан параметр -y.

• -h[elp] = Отображает синтаксис команд и параметров программы.• -n имя = Задает общее имя добавляемого, удаляемого или сохраняемого сертификата. Этот параметр может применяться только для сертификатов, его нельзя задавать для списков CTL и CRL.

• -put = Сохранение сертификатов X.

509, списков CTL и CRL из хранилища сертификатов в файл. Файл сохранен в формате X.509. Чтобы сохранить файл в формате PKCS #7, можно использовать параметр -7 с параметром -put. За параметром /put должен следовать параметр -c, -CTL или -CRL. Параметр /all не может быть использован с параметром -put.

• -r расположение = Указывает расположение системного хранилища в реестре. Этот параметр обрабатывается, только если задан параметр -s. расположение должно быть одним из следующих:currentUser означает, что хранилище сертификатов находится в разделе HKEY_CURRENT_USER. Это значение по умолчанию. localMachine означает, что хранилище сертификатов находится в разделе HKEY_LOCAL_MACHINE.• -s = Означает, что хранилище сертификатов является системным. Если этот параметр не задан, хранилище считается StoreFile.• -sha1 Хэш sha1 = Задает хэш SHA1 добавляемого, удаляемого или сохраняемого сертификата.• -v = Включает отображение подробных сведений о сертификатах, списках CTL, CRL. Этот параметр несовместим с параметрами -add, -del или -put.• -y поставщик = Задает имя поставщика хранилища.

• -7 = Сохраняет итоговое хранилище как объект PKCS #7.

Примеры:

Установить сертификат Root.cer на локальный компьютер, в хранилище «Промежуточные центры сертификации»: certmgr.exe -add -c Root.cer -s -r localMachine CA.

?

|

rubaka1983

Лаборатория Касперского выпустила квартальный отчет “Тенденции развития угроз информационной безопасности для финансовых организаций в 1 квартале 2016 года”.

Для справки: В настоящем отчете представлены результаты анализа текущих тенденций развития угроз информационной безопасности в отношении финансовых организаций, при этом рассматриваются преимущественно угрозы, связанные с фишингом и банковским вредоносным ПО, включая атаки на мобильные устройства, POS-терминалы и банкоматы. Отчет основан на информации из облачной платформы Kaspersky Security Network, но также может ссылаться и на достоверную информацию из других надежных источников. Анализ проводился по данным, полученным с 1 января по 1 апреля 2016 года включительно.Отчет содержит следующие пункты:- Фишинг- Вредоносное ПО- Киберкриминалистечиекая активность- Целевые атаки на финансовые организацииДля себя отметил следующие моменты:Продолжает расти доля фишинговых сообщений, атакующих финансовый сектор (банки, платежные системы и онлайн-магазины). В отчетном периоде она составила 44,16% от общего количества зафиксированных фишинговых атак на различные организации, что на 0,78% выше по сравнению с предыдущим кварталом.Как и в 2014 – 2015 гг., в секторе онлайн-платежей основными мишенями атак остаются международные платежные системы Visa, PayPal, American Express и MasterCard. Снизилась доля атак на пользователей Visa, в то же время на 4,21% увеличилась доля атак на пользователей American Express.В 1 квартале 2016 г. фишинговым атакам в секторе электронной коммерции чаще всего подвергался Apple Store – доля атак на этот сервис выросла с 15,76% до 27,82%.В коллекции вредоносного ПО Лаборатории Касперского присутствует 9 семейств вредоносного ПО, предназначенных специально для атак на банкоматы. Подобные вредосносы обладают возможностями передачи команд на выдачу денежных средств и сбора карточных данных с зараженных банкоматов (программный скимминг). Наиболее известное и распространенное вредоносное ПО данного вида – это по-прежнему Backdoor.Win32.TyupkinКак и ранее, ОС Android остается самой атакуемой платформой в 1 квартале 2016 года. Данная ОС была целью 99.83% всех обнаруженных атак на мобильные платформы. Это показатель продолжает расти, так, в четвертом квартале 2015 года он составлял 99,78%.В текущем квартале:- Обнаружено 2 045 323 вредоносных установочных пакетов.- Найдено 357 197 новых вредоносных приложений для мобильных устройств.- Количество образцов вредоносного ПО, нацеленного на системы мобильного банкинга, в базе данных Лаборатории Касперского достигло 29 412.Тренды в области мобильного вредоносного ПО, отмеченные экспертами Лаборатории Касперского в 2015 году, все еще актуальны:- Рост числа вредоносных приложений, которые пользователь самостоятельно удалить не может.- Активное использование зловредами фишинговых окон для перекрытия легитимных приложений.- Рост числа программ-вымогателей (RansomWare).- Использование прав суперпользователя программами для показа агрессивной рекламы.- Рост числа зловредов для iOS.В первом квартале 2016 года стоит отметить следующие тренды в киберкриминальной активности:- Биометрические скиммеры- Новые схемы фишинговых атак- Социальная инженерия

— Аренда Скиммеров

Источник: https://rubaka1983.livejournal.com/2873.html

Команды Windows для командной строки (CMD)

- Сетевые подключения: ncpa.cpl

- Свойства системы: sysdm.cpl

- Установка и удаление программ: appwiz.cpl

- Учетные записи пользователей: nusrmgr.cpl

- Дата и время: timedate.cpl

- Свойства экрана: desk.cpl

- Брэндмауэр Windows: firewall.cpl

- Мастер установки оборудования: hdwwiz.cpl

- Свойства Интернет: inetcpl.cpl

- Специальные возможности: access.cpl

- Свойства мыши: control Main.cpl

- Свойства клавиатуры: control Main.cpl,@1

- Язык и региональные возможности: intl.cpl

- Игровые устройства: joy.cpl

- Свойства: Звуки и аудиоустройства: mmsys.cpl

- Мастер настройки сети: netsetup.cpl

- Управление электропитанием: powercfg.cpl

- Центр обеспечения безопасности: wscui.cpl

- Автоматическое обновление: wuaucpl.cpl

- control — Панель управления

- control admintools — Администрирование

- control desktop — Настройки экрана / Персонализация

- control folders — Свойства папок

- control fonts — Шрифты

- control keyboard — Свойства клавиатуры

- control mouse — Свойства мыши

- control printers — Устройства и принтеры

- control schedtasks — Планировщик заданий

Запускать из окружения пользователя, от другого имени, можно запускать большинство элементов управления, кроме тех, которые используют explorer. Например Панель «Сетевые подключения» использует explorer.

Команды windows для запуска оснасток

- Управление компьютером (Computer Management): compmgmt.msc

- Редактор объектов локальной политики (Group Policy Object Editor): gpedit.msc

- Результирующая политика (результат применения политик): rsop.msc

- Службы (Services): services.msc

- Общие папки (Shared Folders): fsmgmt.msc

- Диспетчер устройств (Device Manager): devmgmt.msc

- Локальные пользователи и группы (Local users and Groups): lusrmgr.msc

- Локальная политика безопасности (Local Security Settings): secpol.msc

- Управление дисками (Disk Management): diskmgmt.msc

- eventvwr.msc: Просмотр событий

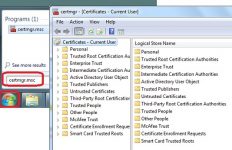

- certmgr.msc: Сертификаты — текущий пользователь

- tpm.msc — управление доверенным платформенным модулем (TPM) на локальном компьютере.

«Серверные» оснастки:

- Active Directory Пользователи и компьютеры (AD Users and Computers): dsa.msc

- Диспетчер служб терминалов (Terminal Services Manager): tsadmin.msc

- Консоль управления GPO (Group Policy Management Console): gpmc.msc

- Настройка терминального сервера (TS Configuration): tscc.msc

- Маршрутизация и удаленый доступ (Routing and Remote Access): rrasmgmt.msc

- Active Directory Домены и Доверие (AD Domains and Trusts): domain.msc

- Active Directory Сайты и Доверие (AD Sites and Trusts): dssite.msc

- Политика безопасности домена (Domain Security Settings): dompol.msc

- Политика безопасности контроллера домена (DC Security Settings): dcpol.msc

- Распределенная файловая система DFS (Distributed File System): dfsgui.msc

Остальные команды windows:

- calc — Калькулятор

- charmap — Таблица символов

- chkdsk — Утилита для проверки дисков

- cleanmgr — Утилита для очистки дисков

- cmd — Командная строка

- dfrgui — Дефрагментация дисков

- dxdiag — Средства диагностики DirectX

- explorer — Проводник Windows

- logoff — Выйти из учетной записи пользователя Windows

- magnify — Лупа (увеличительное стекло)

- msconfig — Конфигурация системы

- msinfo32 — Сведения о системе

- mspaint — Графический редактор Paint

- notepad — Блокнот

- osk — Экранная клавиатура

- perfmon — Системный монитор

- regedit — Редактор реестра

- shutdown — Завершение работы Windows

- syskey — Защита БД учетных записей Windows

- taskmgr — Диспетчер задач

- utilman — Центр специальных возможностей

- verifier — Диспетчер проверки драйверов

- winver — Версия Windows

- write — Редактор Wordpad

- whoami — отобразит имя текущего пользователя

- net user «%USERNAME%» /domain — отобразит информацию о доменном пользователе — имя, полное имя, время действия пароля, последний вход, членство в группах и прочее

- powercfg /requests — команда сообщит какие процессы, сервисы или драйверы не дают уходить системе в спящий режим. Начиная с windows 7

- wuauclt /detectnow — проверить наличие обновлений

- wuauclt /reportnow — отправить на сервер информацию о установленных обновлениях

- gpupdate /force — обновление политик

- gpresult — просмотр того, какие политики применились на компьютере

- gpresult /H GPReport.html — в виде детального html отчета

- gpresult /R — отобразить сводную информации в командной строке

- gpresult /R /V — Отображение подробной информации. Подробная информация содержит сведения о параметрах, примененных с приоритетом 1.

- mountvol — список подключенных томов

- rstrui.exe — запуск «Восстановление системы» из созданных точек восстановления

- wusa.exe /uninstall /kb:2872339 — пример удаления какого-либо обновления

- mstsc /v:198.162.0.1 — подключение к удаленному рабочему столу компьютера 198.162.0.1

- wmic — команда упрощающая использование инструментария управления Windows (WMI) и систем, управляемых с помощью WMI (как на локальных, так и на удаленных компьютерах). Пример:

- wmic logicaldisk where drivetype=2 get deviceid, volumename, description — список логических томов типа 2 (Removable Disk)

- wmic process where (name 'c%') get name, processid — выводим имя и id процессов, которые начинаются с символа «c»

- wmic process get /? или wmic process /? или wmic /? — справка

- wmic process where (name 'x%') call terminate(0) — завершили процессы начинающиеся на букву «x»

- msra.exe /offerra — удаленный помощник

- slui 4 — вызов активации по телефону. Мне помогло, когда при попытке активации Windows Server 2008 SP2 я получал ошибку «activation error code 0×8004FE92» и при этом не было доступного варианта «активация по телефону»

- MdSched.exe — диагностика оперативной памяти в Windows, аля memtest

- 25 самых больших папок на диске C: (работает начиная с windows 8): dfp /b /top 25 /elapsed /study {largest} C:\

- 25 самых больших файлов в папке c:\temp — Powershell «Get-ChildItem c:\temp -recurse | Sort-Object length -descending | select-object -first 32 | ft name,length -wrap –auto»

- Отключение сообщения в журнале Windows — Безопасность: «Платформа фильтрации IP-пакетов Windows разрешила подключение»:

auditpol /set /subcategory:»»{0CCE9226-69AE-11D9-BED3-505054503030}»» /success:disable /failure:enable

- Просмотр текущей политики аудита системы:

auditpol /get /subcategory:{0CCE9226-69AE-11D9-BED3-505054503030}

Команды windows для настройки сети

- proxycfg -? — инструмент настройки прокси по умолчанию в Windows XP/2003, WinHTTP.

- netsh winhttp — инструмент настройки прокси по умолчанию в Windows Vista/7/2008

- netsh interface ip show config — посмотреть конфигурацию интерфейсов

- Настраиваем интерфейс «Local Area Connection» — IP, маска сети, шлюз:

netsh interface ip set address name=»Local Area Connection» static 192.168.0.100 255.255.255.0 192.168.0.1 1

- netsh -c interface dump > c:\conf.txt — экспорт настроек интерфейсов

- netsh -f c:\conf.txt — импорт настроек интерфейсов

- netsh exec c:\conf.txt — импорт настроек интерфейсов

- netsh interface ip set address «Ethernet» dhcp — включить dhcp

- netsh interface ip set dns «Ethernet» static 8.8.8.8 — переключаем DNS на статику и указываем основной DNS-сервер

- netsh interface ip set wins «Ethernet» static 8.8.8.8 — указываем Wins сервер

- netsh interface ip add dns «Ethernet» 8.8.8.8 index=1 — задаем первичный dns

- netsh interface ip add dns «Ethernet» 8.8.4.4 index=2 — задаем вторичный dns

- netsh interface ip set dns «Ethernet» dhcp — получаем DNS по DHCP

Команды для установки, просмотра, удаления программ и обновлений

- Запуск msi пакетов из командной строки под правами администратора: runas /user:administrator «msiexec /i адрес_к_msi_файлу»runas /user:administrator «msiexec /i \»экранированный слешами и скобками адрес с пробелами к msi файлу\»»

- wmic product get name,version,vendor — просмотр установленных программ (только установленные из msi-пакетов)

- wmic product where name=»Имя программы» call uninstall /nointeractive — удаление установленной программы

- Get-WmiObject Win32_Product | ft name,version,vendor,packagename — просмотр установленных программ через Powershell (только установленные из msi-пакетов)

- (Get-WmiObject Win32_Product -Filter «Name = 'Имя программы'»).Uninstall() — удаление установленной программы через Powershell

- DISM /Image:D:\ /Get-Packages — просмотр установленных обновлений из загрузочного диска

- DISM /Online /Get-Packages — просмотру установленных обновлений на текущей ОС

- DISM /Image:D:\ /Remove-Package /PackageName:Package_for_KB3045999~31bf3856ad364e35~amd64~~6.1.1.1 — удаление обновления из загрузочного диска

- DISM /Online /Remove-Package /PackageName:Package_for_KB3045999~31bf3856ad364e35~amd64~~6.1.1.1 — удаление обновления в текущей ОС

Команды в Powershell

- Запуск процесса дедупликации — Start-DedupJob -Volume D: -Type Optimization

- Контроль процесса дедупликации — Get-DedupStatus

Источник: http://www.mindnotes.ru/prochee/komandy-windows-dlya-komandnoy-stroki-cmd

Команды windows для командной строки — полезная подборка

В этой записи я собираю полезные команды windows, которые могут пригодиться в разных ситуациях. Начиная от решения системных проблем (особенно в таких случаях когда графический интерфейс подвисает и не работает) и заканчивая просто более быстрым доступом к интерфейсу, если помнить команду по памяти.

Команды для запуска элементов управления:

- Сетевые подключения: ncpa.cpl

- Свойства системы: sysdm.cpl

- Установка и удаление программ: appwiz.cpl

- Учетные записи пользователей: nusrmgr.cpl

- Дата и время: timedate.cpl

- Свойства экрана: desk.cpl

- Брэндмауэр Windows: firewall.cpl

- Мастер установки оборудования: hdwwiz.cpl

- Свойства Интернет: inetcpl.cpl

- Специальные возможности: access.cpl

- Свойства мыши: control Main.cpl

- Свойства клавиатуры: control Main.cpl,@1

- Язык и региональные возможности: intl.cpl

- Игровые устройства: joy.cpl

- Свойства: Звуки и аудиоустройства: mmsys.cpl

- Мастер настройки сети: netsetup.cpl

- Управление электропитанием: powercfg.cpl

- Центр обеспечения безопасности: wscui.cpl

- Автоматическое обновление: wuaucpl.cpl

- control — Панель управления

- control admintools — Администрирование

- control desktop — Настройки экрана / Персонализация

- control folders — Свойства папок

- control fonts — Шрифты

- control keyboard — Свойства клавиатуры

- control mouse — Свойства мыши

- control printers — Устройства и принтеры

- control schedtasks — Планировщик заданий

Запускать из окружения пользователя, от другого имени, можно запускать большинство элементов управления, кроме тех, которые используют explorer. Например Панель «Сетевые подключения» использует explorer.

Команды windows для запуска оснасток

- Управление компьютером (Computer Management): compmgmt.msc

- Редактор объектов локальной политики (Group Policy Object Editor): gpedit.msc

- Результирующая политика (результат применения политик): rsop.msc

- Службы (Services): services.msc

- Общие папки (Shared Folders): fsmgmt.msc

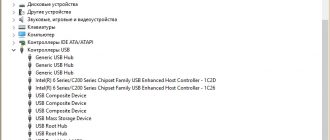

- Диспетчер устройств (Device Manager): devmgmt.msc

- Локальные пользователи и группы (Local users and Groups): lusrmgr.msc

- Локальная политика безопасности (Local Security Settings): secpol.msc

- Управление дисками (Disk Management): diskmgmt.msc

- eventvwr.msc: Просмотр событий

- certmgr.msc: Сертификаты — текущий пользователь

- tpm.msc — управление доверенным платформенным модулем (TPM) на локальном компьютере.

«Серверные» оснастки:

- Active Directory Пользователи и компьютеры (AD Users and Computers): dsa.msc

- Диспетчер служб терминалов (Terminal Services Manager): tsadmin.msc

- Консоль управления GPO (Group Policy Management Console): gpmc.msc

- Настройка терминального сервера (TS Configuration): tscc.msc

- Маршрутизация и удаленый доступ (Routing and Remote Access): rrasmgmt.msc

- Active Directory Домены и Доверие (AD Domains and Trusts): domain.msc

- Active Directory Сайты и Доверие (AD Sites and Trusts): dssite.msc

- Политика безопасности домена (Domain Security Settings): dompol.msc

- Политика безопасности контроллера домена (DC Security Settings): dcpol.msc

- Распределенная файловая система DFS (Distributed File System): dfsgui.msc

Остальные команды windows:

- calc — Калькулятор

- charmap — Таблица символов

- chkdsk — Утилита для проверки дисков

- cleanmgr — Утилита для очистки дисков

- cmd — Командная строка

- dfrgui — Дефрагментация дисков

- dxdiag — Средства диагностики DirectX

- explorer — Проводник Windows

- logoff — Выйти из учетной записи пользователя Windows

- magnify — Лупа (увеличительное стекло)

- msconfig — Конфигурация системы

- msinfo32 — Сведения о системе

- mspaint — Графический редактор Paint

- notepad — Блокнот

- osk — Экранная клавиатура

- perfmon — Системный монитор

- regedit — Редактор реестра

- shutdown — Завершение работы Windows

- syskey — Защита БД учетных записей Windows

- taskmgr — Диспетчер задач

- utilman — Центр специальных возможностей

- verifier — Диспетчер проверки драйверов

- winver — Версия Windows

- write — Редактор Wordpad

- whoami — отобразит имя текущего пользователя

- net user «%USERNAME%» /domain — отобразит информацию о доменном пользователе — имя, полное имя, время действия пароля, последний вход, членство в группах и прочее

- powercfg /requests — команда сообщит какие процессы, сервисы или драйверы не дают уходить системе в спящий режим. Начиная с windows 7

- wuauclt /detectnow — проверить наличие обновлений

- wuauclt /reportnow — отправить на сервер информацию о установленных обновлениях

- gpupdate /force — обновление политик

- gpresult — просмотр того, какие политики применились на компьютере

- gpresult /H GPReport.html — в виде детального html отчета

- gpresult /R — отобразить сводную информации в командной строке

- gpresult /R /V — Отображение подробной информации. Подробная информация содержит сведения о параметрах, примененных с приоритетом 1.

- mountvol — список подключенных томов

- %windir%\system32\control.exe /name Microsoft.ActionCenter /page pageReliabilityView — запуск Монитора стабильности системы, который оценивает стабильность системы по 10-ти бальной шкале и указывает какие наблюдались проблемы с ПО или оборудованием.

- rstrui.exe — запуск «Восстановление системы» из созданных точек восстановления

- wusa.exe /uninstall /kb:2872339 — пример удаления какого-либо обновления

- mstsc /v:198.162.0.1 — подключение к удаленному рабочему столу компьютера 198.162.0.1

- wmic — команда упрощающая использование инструментария управления Windows (WMI) и систем, управляемых с помощью WMI (как на локальных, так и на удаленных компьютерах). Пример:

- wmic logicaldisk where drivetype=2 get deviceid, volumename, description — список логических томов типа 2 (Removable Disk)

- wmic process where (name 'c%') get name, processid — выводим имя и id процессов, которые начинаются с символа «c»

- wmic process get /? или wmic process /? или wmic /? — справка

- wmic process where (name 'x%') call terminate(0) — завершили процессы начинающиеся на букву «x»

- msra.exe /offerra — удаленный помощник

- slui 4 — вызов активации по телефону. Мне помогло, когда при попытке активации Windows Server 2008 SP2 я получал ошибку «activation error code 0×8004FE92» и при этом не было доступного варианта «активация по телефону»

- MdSched.exe — диагностика оперативной памяти в Windows, аля memtest

- 25 самых больших папок на диске C: (работает начиная с windows 8): dfp /b /top 25 /elapsed /study {largest} C:\

- 25 самых больших файлов в папке c:\temp — Powershell «Get-ChildItem c:\temp -recurse | Sort-Object length -descending | select-object -first 32 | ft name,length -wrap –auto»

- Отключение сообщения в журнале Windows — Безопасность: «Платформа фильтрации IP-пакетов Windows разрешила подключение»:

auditpol /set /subcategory:»»{0CCE9226-69AE-11D9-BED3-505054503030}»» /success:disable /failure:enable

- Просмотр текущей политики аудита системы:

auditpol /get /subcategory:{0CCE9226-69AE-11D9-BED3-505054503030}

Команды windows для настройки сети

- proxycfg -? — инструмент настройки прокси по умолчанию в Windows XP/2003, WinHTTP.

- netsh winhttp — инструмент настройки прокси по умолчанию в Windows Vista/7/2008

- netsh interface ip show config — посмотреть конфигурацию интерфейсов

- Настраиваем интерфейс «Local Area Connection» — IP, маска сети, шлюз:

netsh interface ip set address name=»Local Area Connection» static 192.168.0.100 255.255.255.0 192.168.0.1 1

- netsh -c interface dump > c:\conf.txt — экспорт настроек интерфейсов

- netsh -f c:\conf.txt — импорт настроек интерфейсов

- netsh exec c:\conf.txt — импорт настроек интерфейсов

- netsh interface ip set address «Ethernet» dhcp — включить dhcp

- netsh interface ip set dns «Ethernet» static 8.8.8.8 — переключаем DNS на статику и указываем основной DNS-сервер

- netsh interface ip set wins «Ethernet» static 8.8.8.8 — указываем Wins сервер

- netsh interface ip add dns «Ethernet» 8.8.8.8 index=1 — задаем первичный dns

- netsh interface ip add dns «Ethernet» 8.8.4.4 index=2 — задаем вторичный dns

- netsh interface ip set dns «Ethernet» dhcp — получаем DNS по DHCP

Команды для установки, просмотра, удаления программ и обновлений

- Запуск msi пакетов из командной строки под правами администратора:runas /user:administrator «msiexec /i адрес_к_msi_файлу»runas /user:administrator «msiexec /i \»экранированный слешами и скобками адрес с пробелами к msi файлу\»»

- wmic product get name,version,vendor — просмотр установленных программ (только установленные из msi-пакетов)

- wmic product where name=»Имя программы» call uninstall /nointeractive — удаление установленной программы

- Get-WmiObject Win32_Product | ft name,version,vendor,packagename — просмотр установленных программ через Powershell (только установленные из msi-пакетов)

- (Get-WmiObject Win32_Product -Filter «Name = 'Имя программы'»).Uninstall() — удаление установленной программы через Powershell

- DISM /Image:D:\ /Get-Packages — просмотр установленных обновлений из загрузочного диска

- DISM /Online /Get-Packages — просмотру установленных обновлений на текущей ОС

- DISM /Image:D:\ /Remove-Package /PackageName:Package_for_KB3045999~31bf3856ad364e35~amd64~~6.1.1.1 — удаление обновления из загрузочного диска

- DISM /Online /Remove-Package /PackageName:Package_for_KB3045999~31bf3856ad364e35~amd64~~6.1.1.1 — удаление обновления в текущей ОС

Команды в Powershell

- Запуск процесса дедупликации — Start-DedupJob -Volume D: -Type Optimization

- Контроль процесса дедупликации — Get-DedupStatus

=) Поделись с друзьями:

Источник: https://elims.org.ua/blog/windows-zapusk-osnastok-i-elementov-upravleniya-iz-komandnoj-stroki/

Открываем msc windows оснастки через командную строку

msc windows оснастки

Добрый день уважаемые читатели и подписчики блога, сегодня мы с вами поговорим на тему как открыть msc windows оснастки через командную строку, для чего это может быть вам нужно и как это поможет в повседневной практике системного администратора.

Поверьте полученные знания в этой статье, в будущем смогут вам сэкономить огромное количество времени и нервных клеток, не говоря уже о возможности блеснуть задротскими знаниями перед вашими коллегами, просто если вы активно используете linux системы и знаете основные команды в консоли, то вам будет интересны и эти. Всегда по возможности стремитесь изучать по мимо GUI интерфейсов, еще и альтернативные методы настройки, так как при настройке Windows Server, все чаще выбирают режим core с минималистическим интерфейсом.

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем.

Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка.

Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.

exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Элементы оснастки Консоли управления msc

- appwiz.cpl — Установка и удаление программ

- certmgr.msc — Сертификаты

- ciаdv.

msc

— Служба индексирования - cliconfg — Программа сетевого клиента SQL

- clipbrd — Буфер обмена

- compmgmt.

msc

— Управление компьютером - dcomcnfg — Консоль управления DCOM компонентами

- ddeshare — Общие ресурсы DDE (на Win7 не работает)

- desk.cpl — Свойства экрана

- devmgmt.

msc

— Диспетчер устройств - dfrg.msc — Дефрагментация дисков

- diskmgmt.msc — Управление дисками

- drwtsn32 — Dr.

Watson

- dxdiag — Служба диагностики DirectX

- eudcedit — Редактор личных символов

- eventvwr.msc — Просмотр событий

- firewall.cpl — настройки файерволла Windows

- gpedit.

msc

— Груповая политика - fsmgmt.

msc —

Общие папки - fsquirt — Мастер передачи файлов Bluetooth

- chkdsk — Проверка дисков (обычно запускается с параметрами буква_диска: /f /x /r)

- control printers — Принтеры и факсы — запускается не всегда

- control admintools — Администрирование компьютера — запускается не всегда

- control schedtasks — Назначенные задания (планировщик)

- control userpasswords2 — Управление учётными записями

- compmgmt.msc — Управление компьютером (compmgmt.msc /computer=pc — удаленное управление компьютером pc)

- lusrmgr.msc — Локальные пользователи и группы

- mmc— создание своей оснастки

- mrt.exe — Удаление вредоносных программ

- msconfig — Настройка системы (автозапуск, службы)

- mstsc — Подключение к удаленному рабочему столу

- ncpa.cpl — Сетевые подключения

- ntmsmgr.msc — Съёмные ЗУ

- mmsys.cpl — Звук

- ntmsoprq.msc — Запросы операторов съёмных ОЗУ (для XP)

- odbccp32.cpl — Администратор источников данных

- perfmon.msc — Производительность

- regedit — Редактор реестра

- rsop.msc — Результатирующая политика

- secpol.msc — Локальные параметры безопасности (Локальная политика безопасности)

- services.msc — Службы

- sfc /scannow — Восстановление системных файлов

- sigverif — Проверка подписи файла

- sndvol — управление громкостью

- sysdm.cpl — Свойства системы

- syskey — Защита БД учётных записей

- taskmgr — Диспетчер задач

- utilman Диспетчер служебных программ

- verifier Диспетчер проверки драйверов

- wmimgmt.msc — Инфраструктура управления WMI

Список msc оснасток для Windows Server

Давайте рассмотрим как запускаются Административные оснастки Windows из командной строки cmd.exe

- domain.msc — Active Directory домены и доверие

- dsa.msc — Active Directory Пользователи и компьютеры (AD Users and Computers)

- tsadmin.msc — Диспетчер служб терминалов (Terminal Services Manager)

- gpmc.msc — Консоль управления GPO (Group Policy Management Console)

- gpedit.msc — Редактор объектов локальной политики (Group Policy Object Editor)

- tscc.msc — Настройка терминального сервера (TS Configuration)

- rrasmgmt.msc — Маршрутизация и удаленый доступ (Routing and Remote Access)

- dssite.msc — Active Directory Сайты и Доверие (AD Sites and Trusts)

- dompol.msc — Политика безопасности домена (Domain Security Settings)

- dсpol.msc — Политика безопасности контроллера домена (DC Security Settings)

- dfsgui.msc — Распределенная файловая система DFS (Distributed File System)

- dnsmgmt.msc — DNS

- iscsicpl.exe — Инициатор ISCSI

- odbcad32.exe — Администратор источника данных ODBC 32 бита

- odbcad64.exe — Администратор источника данных ODBC 64 бита

- powershell.exe -noexit -command import-module ActiveDirectory — Модуль powershell Active Directory

- dfrgui.exe — Оптимизация дисков

- taskschd.msc /s — Планировщик заданий

- dsac.exe — Центр администрирования Active Directory

- printmanagement.msc — Управление печатью

- vmw.exe — Средство активации корпоративных лицензий

- eventvwr.msc /s — Просмотр событий

- adsiedit.msc — Редактор ADSIedit

- wbadmin.msc — Система архивации данных Windows Server

- ServerManager.exe — Диспетчер серверов

Как видите msc windows оснастки очень полезные инструменты системного администрирования.

Мне даже некоторые оснастки быстрее открыть чем щелкать мышкой по куче окон, особенно если сервер или компьютер тормозит или нет мышки. Да и в любом случае знать такие вещи всегда полезно.

Большая часть всего, что мы используем хранится в c:\Windows\System32. Если вы пройдете в эту папку то сможете обнаружить очень много интересного.

nbtstat -a pc — имя пользователя работающего за удаленной машиной pc

net localgroup group user /add — Добавить в группу group, пользователя user

net localgroup group user /delete — Удалить пользователя из группы

net send pc ''текст '' — отправить сообщение пользователю компьютера pc

net sessions — список пользователей

net session /delete — закрывает все сетевые сессии

net use l: \\имя компа\папка\ — подключить сетевым диском l: папку на удаленном компьютере

net user имя /active:no — заблокировать пользователя

net user имя /active:yes — разблокировать пользователя

net user имя /domain — информация о пользователе домена

net user Имя /add — добавить пользователя

net user Имя /delete — удалить пользователя

netstat -a — список всех подключений к компьютеру

reg add — Добавить параметр в реестр

reg compare — Сравнивать части реестра.

reg copy — Копирует из одного раздела в другой

reg delete — Удаляет указанный параметр или раздел

reg export — Экспортировать часть реестра

reg import — Соответственно импортировать часть реестра

reg load — Загружает выбранную часть реестра

reg query — Выводит значения заданной ветки реестра

reg restore — Восстанавливает выбранную часть реестра из файла

reg save — Сохраняет выбранную часть реестра

reg unload — Выгружает выбранную часть реестра

shutdown — выключение компьютера , можно удаленно выключить другой.

SystemInfo /s machine — покажет много полезного об удаленной машине

Списка команд элементов Панели управления Windows

- control /name Microsoft.AutoPlay — Автозапуск

- control /name Microsoft.OfflineFiles — Автономные файлы

- control /name Microsoft.AdministrativeTools — Администрирование

- control /name Microsoft.BackupAndRestore — Архивация и восстановление

- control /name Microsoft.WindowsFirewall — Брандмауэр Windows Windows

- control /name Microsoft.Recovery — Восстановление

- control /name Microsoft.DesktopGadgets — Гаджеты рабочего стола

- control /name Microsoft.DateAndTime — Дата и Время

- control /name Microsoft.DeviceManager — Диспетчер устройств

- control /name Microsoft.CredentialManager — Диспетчер учетных данных

- control /name Microsoft.HomeGroup — Домашняя группа

- Windowscontrol /name Microsoft.WindowsDefender — Защитник Windows

- control /name Microsoft.Sound — Звук

- control /name Microsoft.NotificationAreaIcons — Значки области уведомлений

- control /name Microsoft.GameControllers — Игровые устройства

- Keyboardcontrol /name Microsoft.Keyboard — Клавиатура

- control /name Microsoft.Mouse — Мышь

- control /name Microsoft.TaskbarAndStartMenu — Панель задач и меню «Пуск»

- control — Панель управления

- control /name Microsoft.Fonts — Папка «Fonts»

- control /name Microsoft.IndexingOptions — Параметры индексирования

- control /name Microsoft.FolderOptions — Параметры папок

- control /name Microsoft.PenAndTouch — Перо и сенсорные устройства

- control /name Microsoft.Personalization — Персонализация

- control /name Microsoft.RemoteAppAndDesktopConnections — Подключения к удаленным рабочим столам

- control /name Microsoft.GetPrograms — Получение программ

- control /name Microsoft.GettingStarted — Приступая к работе

- control /name Microsoft.ProgramsAndFeatures — Программы и компоненты

- сontrol /name Microsoft.DefaultPrograms — Программы по умолчанию

- control /name Microsoft.SpeechRecognition — Распознавание речи

- control /name Microsoft.ParentalControls — Родительский контроль

- control /name Microsoft.InternetOptions — Свойства обозревателя

- control /name Microsoft.TextToSpeech — Свойства речи

- control /name Microsoft.System — Система

- control /name Microsoft.ScannersAndCameras — Сканеры и камеры

- control /name Microsoft.PerformanceInformationAndTools — Счетчики и средства производительности

- control /name Microsoft.PhoneAndModem — Телефон и модем

- control /name Microsoft.ColorManagement — Управление цветом

- control /name Microsoft.Troubleshooting — Устранение неполадок

- control /name Microsoft.DevicesAndPrinters — Устройства и принтеры

- control /name Microsoft.UserAccounts — Учетные записи пользователей

- control /name Microsoft.MobilityCenter — Центр мобильности

- control /name Microsoft.WindowsUpdate — Центр обновления

- control /name Microsoft.ActionCenter — Центр поддержки

- control /name Microsoft.SyncCenter — Центр синхронизации

- control /name Microsoft.EaseOfAccessCenter — Центр специальных возможностей

- control /name Microsoft.NetworkAndSharingCenter — Центр управления сетями и общим доступом

- control /name Microsoft.BitLockerDriveEncryption — Шифрование диска

- control /name Microsoft.Display — Экран

- control /name Microsoft.PowerOptions — Электропитание

- control /name Microsoft.RegionAndLanguage — Язык и региональные стандарты

Источник: http://pyatilistnik.org/otkryivaem-msc-windows-osnastki-cherez-komandnuyu-stroku/