Содержание

- 1 Как расшифровать файлы после вируса

- 2 Файлы зашифрованы вирусом что делать?

- 3 Как вылечить и расшифровать файлы, зашифрованные вирусом шифровальщиком, дешифровка файлов xtbl

- 4 Ваши файлы были зашифрованы — что делать?

- 5 Как вылечить и расшифровать файлы, если попал вирус шифровальщик

- 6 Восстановление файлов после вируса шифровальщика

- 7 XTBL (вирус-шифровальщик): как расшифровать? Дешифратор файлов после вируса с расширением XTBL

Как расшифровать файлы после вируса

Как расшифровать файлы после вируса-01

Всем привет сегодня расскажу как расшифровать файлы после вируса в Windows. Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В статье я опишу возможные алгоритмы действий в обоих ситуациях.

Есть несколько модификаций этого вируса, но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения, после чего вы получаете сообщение о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику.

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

Как расшифровать файлы после вируса-02

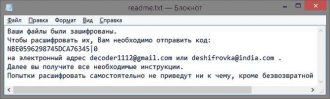

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifroa@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Как расшифровать файлы после вируса-03

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в диспетчере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Как расшифровать файлы после вируса-04

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

Для расшифровки файлов после работы указанных вирусов, на сайте Касперского есть бесплатная утилита RakhniDecryptor, доступная на официальной странице http://support.kaspersky.ru/viruses/disinfection/10556.

Как расшифровать файлы после вируса-05

Там же присутствует и подробная инструкция по применению данной утилиты, показывающая, как восстановить зашифрованные файлы, из которой я бы, на всякий случай убрал пункт «Удалять зашифрованные файлы после успешной расшифровки» (хотя, думаю и с установленной опцией все будет в порядке).

Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице http://support.drweb.com/new/free_unlocker/

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

- Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию доступно здесь: http://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor для этого есть на странице http://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptorhttp://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете использовать официальную страницуhttp://support.drweb.com/new/free_unlocker/

- CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайтhttp://decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Источник: http://pyatilistnik.org/kak-rasshifrovat-faylyi-posle-virusa/

Файлы зашифрованы вирусом что делать?

Безопасность Файлы зашифрованы вирусом что делать?

Существует большое количество самых разнообразных вредоносных программ. Среди них встречается крайне неприятные вирусы-шифровальщики, которые попав на компьютер, начинают шифровать файлы пользователей. В некоторых случаях есть неплохие шансы расшифровать свои файлы, но бывает, что это и не удается. Мы рассмотрим все необходимые действия, как для первого, так и для второго случая в случаи когда вирус зашифровал файлы.

Эти вирусы могут немного отличаться, но в целом, их действия всегда одни и те же:

- установиться на компьютер;

- зашифровать все файлы, которые могут иметь хоть какую-нибудь ценность (документы, фотографии);

- при попытке открыть эти файлы, требовать от пользователя внесения определенной суммы на кошелек или счет злоумышленника, иначе доступ к содержимому никогда не откроется.

Вирус зашифровал файлы в xtbl

В настоящее время получил достаточно большое распространение вирус, способный зашифровывать файлы и изменять их расширение на .xtbl, а так же заменять их название на совершенно случайные символы.

Кроме того, на видном месте создается специальный файл с инструкциями readme.txt.

В нем, злоумышленник, ставит пользователя перед фактом того, что все его важные данные были зашифрованы и теперь их так просто не открыть, дополняя это тем, что для возвращения всего в прежнее состояние, необходимо выполнить определенные действия связанные с передачей денег мошеннику (обычно, перед этим необходимо отправить определенный код на один из предложенных адресов электронной почты). Часто такие послания еще дополняются припиской, что при попытке самостоятельно расшифровать все свои файлы, вы рискуете их навеки потерять.

К огромному сожалению, в данный момент, официально никто смог расшифровать .xtbl, если появится рабочий способ, мы обязательно об этом сообщим в статье. Среди пользователей есть те, у кого был подобный опыт с этим вирусом и они оплатили мошенникам нужную сумму, получив взамен расшифровку своих документов. Но это крайне рискованный шаг, ведь среди злоумышленников встречаются и те, кто особо не станет заморачиваться с обещанной дешифровкой, в итоге это будут деньги на ветер.

Что тогда делать, спросите вы? Предлагаем несколько советов, которые помогут вернуть все свои данные и при этом, вы не будете идти на поводу у мошенников и дарить им свои деньги. И так, что нужно сделать:

- Если умеете работать в Диспетчере задач, то немедленно прервите шифрование файлов, остановив подозрительный процесс. Одновременно с этим, отключите компьютер от интернета – многим шифровальщикам необходимо подключение к сети.

- Возьмите листочек и запишите на него код, предлагаемый для отправки на почту злоумышленникам (листочек потому, что файл, в который будете записывать так же может стать недоступным для чтения).

- При помощи антивирусных средств Malwarebytes Antimalware, пробного Антивируса Kaspersky IS или CureIt, удалить вредоносную программу. Для большей надежности, лучше последовательно воспользоваться всеми предложенными средствами. Хотя Антивирус Касперского можно не устанавливать, если в системе уже есть один основной антивирус, иначе могут возникнуть программные конфликты. Все остальные утилиты можете применять в любой ситуации.

- Подождать, пока одна из антивирусных компаний не разработает рабочий дешифратор для таких файлов. Оперативнее всего справляется Kaspersky Lab.

- Дополнительно, вы можете отправить на newviru@kaspersky.com копию файла, что был зашифрованн, с требуемым кодом и если есть, этот же файл в первоначальном виде. Вполне возможно, это может ускорить разработку метода дешифровки файлов.

Ни в коем случае не выполняйте:

- переименование этих документов;

- изменение их расширения;

- удаление файлов.

Сейчас, это все основные рекомендации, которых стоит придерживаться, если ваши файлы были зашифрованы и стали неотличимы один от другого, имея расширения xtbl и случайные названия.

Вредоносные программы Trojan-Ransom.Win32.Aura и Trojan.Ransom.Win32.Rakhni

Эти троянские программы также занимаются шифрованием файлов пользователей с последующим вымогательством. При этом, у зашифрованных файлов могут быть следующие расширения:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

К счастью, уже создана специальная утилита для расшифровки – RakhniDecryptor. Скачать ее можно с официального сайта.

На этом же сайте можно ознакомиться с инструкцией, подробно и наглядно показывающей, как пользоваться утилитой для расшифровки всех файлов, над которыми поработал троян. В принципе, для большей надежности, стоит исключить пункт удаления зашифрованных файлов. Но скорее всего, что разработчики хорошо постарались над созданием утилиты и целостности данных ничего не угрожает.

Те, кто пользуется лицензионным антивирусом Dr.Web, имеют бесплатный доступ к расшифровке от разработчиков http://support.drweb.com/new/free_unlocker/.

Другие разновидности вирусов-шифровальщиков

Иногда могут попадаться и другие вирусы, шифрующие важные файлы и вымогающие оплату за возвращение всего в первоначальный вид. Предлагаем небольшой список с утилитами для борьбы с последствиями работы наиболее распространенных вирусов. Там же вы сможете ознакомиться с основными признаками, по которым можно отличить ту или иную троянскую программу.

Кроме того, хорошим способом будет сканирование своего ПК антивирусом Касперского, который обнаружит непрошеного гостя и присвоит ему название. По этому названию уже можно искать и дешифратор для него.

- Trojan-Ransom.Win32.Rector – типичный шифратор-вымогатель, который требует отправить смс или выполнить другие действия подобного рода, берем дешифратор по этой ссылке.

- Trojan-Ransom.Win32.Xorist – разновидность предыдущего трояна, дешифратор с руководством по его применению можете получить здесь.

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury – для этих ребят так же есть специальная утилита, смотрим по ссылке.

- Trojan.Encoder858, Trojan.Encoder.741 – эти вредоносы можно обнаружить утилитой CureIt. У них похожие названия, но могут отличаться номера в конце имени. Дешифратор ищем по названию вируса или, если пользуетесь лицензионным Dr.Web, можете прибегнуть к помощи специального ресурса.

- CryptoLacker – чтобы вернуть свои файлы, посетите данный сайт и через него сгенерируйте специальную программу для восстановления своих документов.

Недавно, Лаборатория Касперского сотрудничая со своими коллегами из Нидерландов, создала декриптор позволяющий восстановить файлы после того, как над ними поработал вирус CoinVault.

Источник: http://prostocomp.net/bezopasnost/virus-zashifroval-fajly.html

Как вылечить и расшифровать файлы, зашифрованные вирусом шифровальщиком, дешифровка файлов xtbl

Компьютерные системы постоянно страдают от действия вредоносных ПО — троянов и вирусов, которые шифруют все файлы пользователя.

Такие вирусы-шифровальщики попадают в систему и зашифровывают элементы, изменяя их расширение и удаляя оригинальный файл. После этого все, потенциально важные изображения, документы и прочие файлы превращаются в readme.txt, в котором написано, что все данные были зашифрованы и владелец их получит только после перечисления определенной суммы на указанный счет.

Общие рекомендации по устранению неисправности

Прежде всего, не стоит паниковать и перечислять деньги. Никто не будет расшифровывать файлы обратно, пользователь просто заплатит деньги, а его данные так и не вернутся. Если пользователь не обладает техническими способности лучше всего обратиться к мастеру, в противном случае, воспользоваться рекомендациями ниже.

Прежде всего следует скопировать файл с вымогательством средств и один-два зашифрованные элемента на флешку или другое устройство. Затем лучше всего выключить пораженный ПК (чтобы вирус перестал кодировать данные) и устранять проблему на другом устройстве.

С помощью скопированных данных на незараженном ноутбуке надо определить тип вируса-шифровальщика и приложение по раскодированию. Следует знать, что сегодня не существует программ для раскодирования всех известных вирусов, поэтому следует принять ту мысль, что возможно придется купить у злоумышленников программу декодировки. В любом случае, послать скопированные данные следует в лаборатории антивирусов (Касперский и др.) для изучения.

Как проводить расшифровку

Основным инструментом по исправлению сложившейся ситуации, т.е. расшифровке файлов являются программы-дешифровальщики, который удаляют вирус и возвращают файлам их первоначальное расширение. Их можно найти на различных ресурсах от разработчиков средств безопасности.

No More Ransom

No More Ransom — это ресурс, на котором содержится вся доступная на сегодняшний момент информация по борьбе с вирусами-шифровальщиками.

Определение пароля от WiFi на смартфонах

Сайт доступен и в русской версии.

Загрузив на ресурс пример зашифрованных файлов, можно узнать программы-дешифраторы и прочую информацию для восстановления. Как им пользоваться? Достаточно просто:

- на главной странице ресурса, на вопрос о восстановлении кликнуть на кнопку «Да»;

- на странице «Крипто-шериф» загрузить скачанные заранее испорченные файлы;

- указать в соответствующем пункте адрес е-mail, написанного злоумышленниками;

- кликнуть кнопку «Проверить» и получить результат по окончанию.

Также, можно воспользоваться информацией из разделов:

- Декрипторы — тут собраны доступные утилиты для расшифровки;

- Профилактика заражения —тут вся информации о возможной защите от троянов;

- Вопросы и ответы — помощь и все доступные данные о зловредном ПО.

No More Ransom является самым современным и полезным ресурсом по расшифровке данных.

ID Ransomware

Это англоязычный сервис по расшифровке. Он также определяет тип вируса и предлагает способы по его удалению и восстановлению данных.

Пользоваться им так же просто:

- загрузить один зараженный файл;

- загрузить текстовый документ с данными от злоумышленников;

- получить тип вируса;

- найти по запросам в поисковых системах утилиту по расшифровке данных.

Программа крайне проста в использовании и уже появилась русскоязычная версия.

Что делать с файлами формата xtbl

Самым последним шифровальщиком стал вирус, который кодирует все файлы в расширение xtbl. Обычно им присваивается новое имя, состоящие из случайного набора букв и цифр.

На рабочем столе появляется баннер или файл readme.txt, где сообщается о кодировке данных и требования о выкупе. Часто указывается почтовый ящик, куда следует писать за дальнейшими инструкциями.

На сегодняшний день программисты не имеют программы или способа расшифровать подобные объекты. Лаборатории антивирусов изучают их, но пока лечения нет. Некоторые пользователи сообщают, что после перечисления денег им была выслана программа по расшифровке, но гарантий никто дать не может.

Что делать, если браузер сам открывается с рекламой

В случае заражения следует:

- прервать процесс заражения, выключив его в Диспетчере задач;

- удалить вирус, используя Malwarebytes Antimalware и Kaspersky Internet;

- ждать появления дешифратора.

Единственное, чего делать не стоит – это удалять зараженные файлы, переименовывать их или менять их расширение.

Как защититься от вирусов шифровальщиков

Сегодня операционные системы Windows выпускаются с уже встроенными программами по защите данных, так что злоумышленникам приходится очень стараться, чтобы обойти защиту. Кроме того, на компьютере обязательно должен быть установлен антивирус и его следует регулярно обновлять. Кроме этого нельзя:

- скачивать файлы с подозрительных сайтов;

- открывать e-mail от неизвестных пользователей и не скачивать никакие объекты оттуда;

- сообщать пароли от ПК посторонним.

Существуют приложения по защите от вирусов-шифровальщиков, но они не всегда бывают эффективны, поэтому следует использовать все выше перечисленные рекомендации в комплексе.

Источник: http://composs.ru/vashi-fajly-byli-zashifrovany/

Ваши файлы были зашифрованы — что делать?

05.04.2017 windows | безопасность | лечение вирусов | программы

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

Файлы зашифрованы better_call_saul

Из последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Источник: https://remontka.pro/files-encrypted-ransomware/

Как вылечить и расшифровать файлы, если попал вирус шифровальщик

Новый виток компьютерного вредительства и мошенничества – это вирусы-шифровальщики. На начальном этапе заражения вы обнаружите, что не можете открыть знакомые файлы. Это будут фотографии, архивы, документы и другие важные пользовательские данные.

Ваши файлы зашифрованы

Когда ваши файлы были зашифрованы, появится сообщение на рабочем столе (вместо обоев) или откроется текстовый файл с именем «readme». Чем раньше вы заметите заражение, тем лучше. Когда увидите, что обычные фото или Excel-файлы поменяли расширение, сразу отключайте компьютер от интернета. Дальнейшие действия читайте ниже.

Сразу предупредим, что вылечить и расшифровать файлы, если попал вирус шифровальщик возможно, но далеко не всегда. Начнем со сложных случаев.

Восстановить файлы xtbl, vault, cbf -расширения

К сожалению, информация как расшифровать xtbl есть только у самих распространителей вируса (и то не факт). Раньше они просили за расшифровку 5 000 рублей, потом подняли стоимость «услуг» до 15 000. Но гарантий, естественно, никаких нет. Вероятность «удачной» сделки стремится к нулю. Немногочисленные случаи в сети, когда удалосьвосстановить файлы после вируса vault (он же xbtl или cbf разница только в сочетании букв), не вызывают доверия. Истории решения вопроса за деньги «рекламируют» сами злоумышленники.

Но не стоит отчаиваться, кое-какие мерынеобходимо предпринять. Если зашифровались файлы на компьютере, то действуйте по инструкции:

- Отключите компьютер от интернета. В 90% случаях вирус не сможет продолжить шифрование без доступа к сети.Тогда у вас будет шанс спасти оставшиеся данные.

- Зафиксируйте контакты и код для отправки из файла «readme».Сфотографируйте или запишите в блокнот, поскольку на компьютере вы можете потерять доступ к этому файлу. Код понадобится если разработают дешифратор vault, cbf, xbtl.

- Просканируйте весь жесткий диск программой Malwarebytes Anti-Malware или CureItот Dr. Web. Все подозрительные объекты удаляйте. Если что-то мешает удалению, то переведите компьютер в безопасный режим и повторите попытку. Не уничтожайте только файл VAULT.key или подобный, он может быть нужен для расшифровки (если она появится).

- Переходите к инструкции по восстановлению данных.

Кроме расшифровки есть еще способы вернуть свои файлы. Идеальный вариант, конечно, резервные копии. Если до этого вы их не делали, то после заражения точно займетесь этим вопросом. Когда дубликатов нет остается пара вариантов попытать счастья:

- В ОС Виндовс есть встроенная система автоматической архивации. При должной толике везения она будет не отключена.

Некоторым умельцам удалось расшифровать файлы cbf, вернее, восстановить с помощью программы по реанимации удаленных данных R-Studio (или аналогичных)

Дело в том, что вирус после шифровки удаляет исходный файл. Поэтому есть шанс найти ваши данные в глубинах винчестера. Хотя некоторые модификации кодировщиков намеренно «затирают» эти записи, тогда шансов нет.

Те, что лечатся

К более ранним версиям «шифрующей заразы» антивирусные компании уже разработали специальные утилиты. У лаборатории Касперского это:

- RakhniDecryptor для Trojan-Ransom. Win32. Aura и Trojan-Ransom. Win32. Rakhni;

- RannohDecryptor против трояна Trojan-Ransom. Win32. Rannoh;

- RectorDecryptor дешифрует Trojan-Ransom. Win32. Rector;

- ScatterDecryptor для ликвидации Trojan-Ransom. BAT. Scatter;

- Дешифратор Scraper против Trojan-Ransom.Win32.Scraper.

Они доступны для свободного скачивания и использования на сайте KasperskyLab: https://support.kaspersky.ru/viruses/disinfection.

Проверка с помощью Kaspersky RakhniDecryptor

Dr.Web предлагает дешифратор Trojan Encoder. Но с недавних пор компания ввела ограничение на доступ. Скачать утилиту могут только лицензионные пользователи антивируса. Если вы не купили программу, то ищите решение у конкурентов.

Разновидности

Кроме перечисленных выше троянов и вирусов есть множество других. Одни уже хорошо изучены, легко определяются и уничтожаются без последствий. Другие «мутируют» каждые полгода и лишают возможности достойно им противостоять. При заражении идентифицируйте вирус по расширению или имени (если антивирус определил).

Ищите решения на официальных сайтах антивирусных приложений. Поскольку на фоне повсеместного распространения инфекции, развелось много «помагаторов». Они готовы за символическую плату 700-1500 рублей решить проблему. Не стоит рисковать, когда лечение появляется оно становится повсеместным.

Когда вирус зашифровал файлы на компьютере – это не конец света. У вас есть много попыток вернут важные файлы. С большой вероятностью одна из них будет успешной. Расшифровать cbf вирус, шифровальщик не поможет, но мы вам показали способы восстановления. В других случаях помогут различные дешифраторы. Действуйте.

Источник: http://pcyk.ru/viruses/kak-vylechit-i-rasshifrovat-fajly-esli-popal-virus-shifrovalshhik/

Восстановление файлов после вируса шифровальщика

Если на компьютере появилось текстовое сообщение, в котором написано, что ваши файлы зашифрованы, то не спешите паниковать. Какие симптомы шифрования файлов? Привычное расширение меняется на *.vault, *.xtbl, *.HELP@AUSI.COM_XO101 и т.д. Открыть файлы нельзя – требуется ключ, который можно приобрести, отправив письмо на указанный в сообщении адрес.

Для того, чтобы в дальнейшем у Вас таких проблем не возникало настоятельно рекомендуем приобрести Kaspersky Internet Security, который заточен на предотвращение подобных атак.

Откуда у Вас зашифрованные файлы?

Компьютер подхватил вирус, который закрыл доступ к информации. Часто антивирусы их пропускают, потому что в основе этой программы обычно лежит какая-нибудь безобидная бесплатная утилита шифрования. Сам вирус вы удалите достаточно быстро, но с расшифровкой информации могут возникнуть серьезные проблемы.

Техническая поддержка Лаборатории Касперского, Dr.Web и других известных компаний, занимающихся разработкой антивирусного ПО, в ответ на просьбы пользователей расшифровать данные сообщает, что сделать это за приемлемое время невозможно. Есть несколько программ, которые могут подобрать код, но они умеют работать только с изученными ранее вирусами. Если же вы столкнулись с новой модификацией, то шансов на восстановление доступа к информации чрезвычайно мало.

Как вирус-шифровальщик попадает на компьютер?

В 90% случаев пользователи сами активируют вирус на компьютере, открывая неизвестные письма. После на e-mail приходит послание с провокационной темой – «Повестка в суд», «Задолженность по кредиту», «Уведомление из налоговой инспекции» и т.д. Внутри фейкового письма есть вложение, после скачивания которого шифровальщик попадает на компьютер и начинает постепенно закрывать доступ к файлам.

Шифрование не происходит моментально, поэтому у пользователей есть время, чтобы удалить вирус до того, как будет зашифрована вся информация. Уничтожить вредоносный скрипт можно с помощью чистящих утилит Dr.Web CureIt, Kaspersky Internet Security и Malwarebytes Antimalware.

Способы восстановления файлов

Если на компьютере была включена защита системы, то даже после действия вируса-шифровальщика есть шансы вернуть файлы в нормальное состояние, используя теневые копии файлов. Шифровальщики обычно стараются их удалить, но иногда им не удается это сделать из-за отсутствия полномочий администратора.

Восстановление предыдущей версии:

- Кликните по зашифрованному файлу правой кнопкой и откройте его свойства.

- После перейдите на вкладку «Предыдущие версии». Выберите теневую копию и нажмите «Восстановить».

Чтобы предыдущие версии сохранялись, нужно включить защиту системы.

Важно: защита системы должна быть включена до появления шифровальщика, после это уже не поможет.

- Откройте свойства «Компьютера».

- В меню слева выберите «Защита системы».

- Выделите диск C и нажмите «Настроить».

- Выберите восстановление параметров и предыдущих версий файлов. Примените изменения, нажав «Ок».

Если вы предприняли эти меры до появления вируса, зашифровывающего файлы, то после очистки компьютер от вредоносного кода у вас будут хорошие шансы на восстановление информации.

Использование специальных утилит

Лаборатория Касперского подготовила несколько утилит, помогающих открыть зашифрованные файлы после удаления вируса. Первый дешифратор, который стоит попробовать применить – Kaspersky RectorDecryptor.

- Загрузите программу с официального сайта Лаборатории Касперского.

- После запустите утилиту и нажмите «Начать проверку». Укажите путь к любому зашифрованному файлу.

Если вредоносная программа не изменила расширение у файлов, то для расшифровки необходимо собрать их в отдельную папку. Если утилита RectorDecryptor, загрузите с официального сайта Касперского еще две программы – XoristDecryptor и RakhniDecryptor.

Последняя утилита от Лаборатории Касперского называется Ransomware Decryptor. Она помогает расшифровать файлы после вируса CoinVault, который пока не очень распространен в Рунете, но скоро может заменить другие трояны.

Принцип работы у программ одинаковый – вы указываете на один зашифрованный файл, к которому программа пытается подобрать ключ.

Процесс подбора пароля может затянуться надолго (на Intel Core i5-2400 файл с расширением *.crypt может расшифровываться до 120 суток). Все это время компьютер нельзя выключать.

Никогда не платите деньги злоумышленника, таким образом вы поощряете преступную деятельность. Многие пользователи так поступают, но очень редко получают результат – злоумышленники могут оставить вас и без денег, и без нужной информации.

Обязательно установите себе специальную защиту от Касперского (ссылка в начале статьи), поверьте, эти 1800 рублей сэкономят Вам очень много сил, денег и нервов.

После прочтения статьи рекомендуем к просмотру очень полезное видео по расшифровке файлов:

Источник: http://recoverit.ru/important/virus-shifrovalshhik.html

XTBL (вирус-шифровальщик): как расшифровать? Дешифратор файлов после вируса с расширением XTBL

Относительно недавно в сети Интернет появился новейший вредитель – вирус-шифровальщик XTBL. Для многих пользователей он стал настоящей головной болью. Дело в том, что по сути своей это программа-вымогатель, справиться с которой не так-то просто. Но посмотрим, что можно сделать и какие действия предпринимать крайне не рекомендуется.

Что такое XTBL-вирус?

То, что компьютерные вирусы существуют, никому объяснять не нужно. Их сегодня можно насчитать сотни тысяч. Но вот одной из самых глобальных проблем стало недавнее появление XTBL-вируса, удаленно шифрующего данные на пользовательском компьютерном терминале.

Откровенно говоря, многие IT-гиганты типа «Лаборатории Касперского» или ESET оказались просто не готовыми к такой эпидемии, поскольку раньше не сталкивались ни с чем подобным.

Конечно, в базе данных сигнатур вирусов любой корпорации, разрабатывающей антивирусное программное обеспечение, имеется достаточно много шаблонов, по которым можно отслеживать подозрительные файлы и вредоносные коды, но, как оказывается, это не всегда помогает.

Подобная ситуация наблюдалась, когда появился всем известный и нашумевший в свое время вирус под названием «I Love You», который просто удалял мультимедийное содержимое с зараженных компьютеров. Вирус-шифровальщик XTBL действует подобным образом и представляет собой достаточно необычную модификацию трояна, совмещенную с вымогательством денежных средств.

Как вирус проникает в систему?

Что касается проникновения в систему, здесь можно отметить несколько важных аспектов. Дело в том, что вирус с расширением XTBL как таковой себя не проявляет. Чаще всего угроза приходит в виде письма на электронную почту с вложениями архивного типа или типа .scr (стандартное расширение файлов скринсэйвера Windows).

Исходя из этого, можно посоветовать, никогда не отрывать вложения, содержащие такие файлы, причем даже если они пришли из надежного источника. В крайнем случае, если имеется установленный штатный антивирусный сканер, перед открытием вложения его нужно попросту проверить на предмет содержания угроз.

Как выглядят последствия действия вируса?

Последствия, увы, крайне печальны. Если уж пользователь «подхватил» такую заразу, нужно быть предельно внимательным.

Сам вирус удаленно шифрует пользовательские файлы на компьютере (чаще всего это касается фото или музыки) с переименованием имен в набор букв и цифр и применением расширения .xtbl.

Но и это еще не все. После завершения процесса шифрования пользователю выдается системное сообщение о том, что файлы на компьютере были зашифрованы. Для того чтобы получить так называемый дешифратор файлов после вируса XTBL, юзеру предлагается заплатить кругленькую сумму (обычно в районе 5000 рублей) и отправить код на электронные адреса типа deshifroa01@gmail.com, deshifroa@india.com или decoder1112@gmail.com.

Как уже понятно, делать этого не стоит. В итоге можно просто потратить деньги, а взамен не получить абсолютно ничего (собственно, так и происходит).

Самостоятельные попытки избавления от вируса

К сожалению, технология, по которой работает вирус с расширением XTBL, пока еще досконально не изучена, так что говорить о каких-либо активных действиях не приходится.

Беда в другом: самостоятельная попытка переименования зараженных файлов или смена расширения приводит только к тому, что вся информация будет тут же удалена. К примеру, попытались вы изменить файл типа 12345уі8758ав9gs5764.xtbl, который раньше был фотографией.

После переименования, естественно, нажимается клавиша Enter для подтверждения завершения операции. Файл тут же удаляется, несмотря ни на что, причем не в «Корзину», а с жесткого диска без возможности восстановления.

Использование специализированных утилит по восстановлению данных также позитивного результата не гарантирует.

Антивирусные утилиты

С антивирусами тоже не все просто. Сегодня существует реальная угроза, которую несет XTBL-вирус. Как расшифровать данные после его воздействия, пока не знает никто. Заметьте, даже специалисты «Лаборатории Касперского» честно признались, что у них на данный момент нет действенного средства для борьбы с этой неожиданной угрозой.

Хотя в некотором отношении XTBL-вирус и ведет себя как обычный троян, тем не менее действие его во многом отличается от стандартной схемы.

Даже попытка поиска вирусного файла в системе стандартным сканером или в ручном режиме, а также последующее удаление приводят только к тому, что вирус создает собственную копию, маскируясь под системные или пользовательские файлы.

В этом случае отыскать его на компьютере становится просто сизифовым трудом. Более того, в самом вирусе заложена защита от подобного вмешательства.

Онлайн-сканирование

Что касается онлайн-дешифрации, можно сказать только одно: на данный момент ни у кого из разработчиков нет абсолютно никаких средств для этого. Так что, если вам предлагают воспользоваться услугами какого-то веб-ресурса, можете быть уверены, что это полный развод.

В приоритете создания противоядия у всех IT-гигантов эта проблема стоит первоочередной. Но не все так плохо.

Можно ли найти дешифратор файлов после вируса XTBL?

Как уже понятно, сегодня хоть какого-то мало-мальски работающего средства по защите от этого вируса в природе не существует. Однако можно попробовать предотвратить действия, им совершаемые.

Так, например, если замечено начало процесса шифрования, его можно быстро завершить в дереве процессов, используя стандартный «Диспетчер задач».

Может быть и другая ситуация, когда на компьютерном терминале уже присутствует XTBL-вирус. Как удалить его? Сделать это можно только при помощи стандартного антивируса (но ни в коем случае не вручную), хотя и данное действие не является залогом того, что пользователь избавится от этого вредителя.

Если ничего не помогает

На крайний случай, если уж совсем ничего не помогает, можно воспользоваться для удаления трояна программами типа Rescue Disc с антивирусным программным обеспечением. Речь о дешифровании сейчас не идет. По крайней мере хотя бы удалить XTBL-вирус в еще, так сказать, незапущенном виде до старта Windows можно при помощи утилит типа Rescue Disc.

Самого-то вредителя удалить можно. Если же дело касается последствий воздействия трояна, увы, пока ничего сделать нельзя. Судя по всему, XTBL-вирус относится к вредителям нового поколения, для которых лекарство еще не создано, хотя все усилия направлены именно на это.

По последним сведениям разработчики антивирусного программного обеспечения «Лаборатории Касперского» заявили о том, что в ближайшее время средство борьбы с новоявленным компьютерным вредителем будет найдено. Ну, а рядовым пользователям остается только ждать и надеяться, что новое лекарственное средство окажется максимально действенным.

Заключение

Напоследок стоит сказать, что в отличие от стандартных методов шифрования этот вирус не использует алгоритмы типа AES. Именно поэтому расшифровать данные после воздействия вируса оказывается такой же непростой задачей, как во времена Второй мировой войны сообщения немецких ВМФ, использовавших шифровальную технологию «Энигма».

Но отчаиваться не стоит. Думается, в ближайшее время решение этой проблемы будет найдено. Тут главное – не паниковать, не выключать компьютер и не переименовывать файлы. Лучше дождаться официального релиза антивирусного решения, а то самостоятельно все просто можно испортить.

Источник: http://fb.ru/article/198331/xtbl-virus-shifrovalschik-kak-rasshifrovat-deshifrator-faylov-posle-virusa-s-rasshireniem-xtbl