Содержание

- 1 Как защититься от шифровальщиков за минуту

- 2 Защита от шифровальщиков-вымогателей. Пошаговое руководство по защите от вирусов

- 3 Вирус шифровальщик файлов Wanna Cry — как защититься и спасти данные

- 4 Как защититься от вируса-шифровальщика? Полезные советы до и после проникновения вируса

- 5 Защита от шифровальщиков в Windows 10 (Защищенные папки)

- 6 Вирус-шифровальщик: что такое и как защититься

Как защититься от шифровальщиков за минуту

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

Вирус шифровальщик — это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

- no_more_ransom

- xtbl

- cbf

- vault

Читайте так же «Как расшифровать файлы после вируса»

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор.

Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве.

Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое.

Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, «Яндекс диск» или «mail Облако» синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Запомните, что ни один современный антивирус, на сегодняшний момент не может обеспечить windows защиту от шифровальщиков, по одной простой причине, что данный троян ничего подозрительного с его точки зрения не делает, он по сути ведет себя как пользователь, он читает файлы, записывает, в отличии от вирусов он не пытается изменить системные файлы или добавить ключи реестра, поэтому его обнаружение такое сложное, нет грани отличающий его от пользователя

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение — вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки — люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать «Защита флешки от вирусов»

- Через ip камеры и сетевые устройства имеющие доступ в интернет — очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

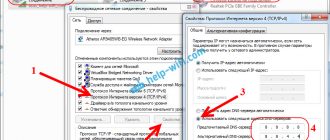

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить «службу доступа к файлам и принтерам сетей Microsoft», которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт «Свойства»

Находим пункт «Общий доступ к файлам и принтерам для сетей Microsoft» и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее.

Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером.

Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

- Щелкаем по папке правым кликом из из меню выбираем «Свойства»

- Переходим на вкладку «Безопасность» и нажимаем кнопку «Изменить»

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что «Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя», то закрываем его.

- Нажимаем кнопку «Дополнительно». В открывшемся пункте, нажмите «отключить наследования»

- На вопрос «Что вы хотите сделать с текущим унаследованными разрешениями» выберите «Удалить все унаследованные разрешения из этого объекта»

- В итоге в поле «Разрешения» все будут удалены.

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке «Безопасность» нажмите «Изменить»

- Далее нажимаем «Добавить — Дополнительно»

- Нам необходимо добавить группу «Все», для этого нажмите «Поиск» и выберите нужную группу.

- Для защиты Windows от шифровальщика, у вас для группы «Все» должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Источник: http://pyatilistnik.org/encryption-protection/

Защита от шифровальщиков-вымогателей. Пошаговое руководство по защите от вирусов

Сегодня многие уже на себе ощутили результаты действий киберпреступников, основное оружие которых — вирусы-шифровальщики. Основная цель – с их помощью вымогать деньги у пользователей. За разблокировку личных файлов могут требовать десятки тысяч гривен, а с владельцев бизнеса — миллионы (например, за заблокированную базу 1С).

Надеемся, что наши советы помогут максимально обезопасить Вашу базу данных.

Антивирусная защита

Конечно, главное средство защиты — это антивирус. Обязательно надо следить за актуальностью антивирусной программы, ведь вирусные базы данных автоматически (без участия пользователя) обновляются несколько раз в день.

Надо регулярно отслеживать появление новых надежных антивирусных программ, и добавлять их в свои продукты.

Одна из таких программ — облачный сервис ESET LiveGrid®, который блокирует вирус раньше, чем он попадает в антивирусную базу.

Система ESET сразу анализирует подозрительную программу и определяет степень ее опасности, при подозрении на вирус процессы программы блокируются.

Так же можно воспользоваться бесплатным антивирусом AVG, он конечно немного уступает ESET но имеет хорошую степень зашиты от вирусов, а для полной зашиты можно купить и лицензию на AVG

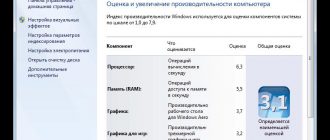

В начале 2017 года эксперты из MRG Effitas провели тестирование 16 популярных антивирусных продуктов для использования их у домашних пользователей на операционной системе Microsoft Windows 10, 64-битной. В испытаниях надежности антивирусов использовалось 386 образцов различных вредоносных кодов, включая 172 трояна, 51 бэкдор, 67 банковских вредоносных программ, 69 шифраторов и 27 потенциально опасных и рекламных программ.

Вот результаты тестирования

По данной диаграмме можно определить лучший бесплатный антивирус 2017 года так же и лучший платный антивирус, а какой уже ставить себе для зашиты на компьютер или ноутбука, решать Вам.

Если же Ваш выбрал пал на платный антивирус, и Вы остановилась на NOD32, то обизательнно проверять, включена ли функция ESET LiveGrid®, можно так: ESET NOD32 — Дополнительные настройки — Служебные программы — ESET LiveGrid® — Включить систему репутации ESET LiveGrid®.

Обновление операционной системы и программных продуктов

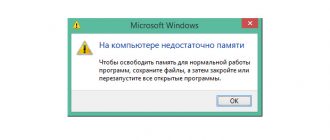

Злоумышленники всегда надеются на то, что пользователи не успели установить последние обновления, и им удастся использовать уязвимости в программном обеспечении. Прежде всего, это касается операционной системы Windows, поэтому надо проверить и активировать автоматические обновления ОС (Пуск — Панель управления — Центр обновления Windows — Настройка параметров — Выбираем способ загрузки и установки обновлений).

Отключение службы шифрования

Если Вы не используете службу шифрования, которая предусмотрена в Windows, лучше ее отключить, ведь некоторые модификации шифровальщиков используют эту функцию в своих целях. Для ее отключения надо выполнить такие шаги: Пуск — Панель управления — Администрирование — Службы — Шифрованная файловая система (EFS) и перезагрузить систему.

Но если Вы уже применяли шифрование для защиты каких-либо файлов или папок, то надо убрать галочки в соответствующих чекбоксах (ПКМ — Свойства — Атрибуты — Дополнительно — Шифровать содержимое для защиты данных). Если этого не сделать, то после отключения службы шифрования, Вы потеряете доступ к этой информации.

Узнать, какие файлы были зашифрованы, легко — они выделены зеленым цветом.

Ограниченное использование программ

Чтобы повысить уровень безопасности, можно заблокировать запуск программ, которые не соответствуют заданным требованиям. Такие настройки, по умолчанию, установлены для Windows и Program Files.

Настроить локальную групповую политику можно так:

Нажимаем выполнить и вводим команду: gpedit.msc («Пуск — Выполнить (Win+R) — secpol.msc» )

Выбираем:

- «Конфигурация компьютера»

- «Конфигурация Windows»

- «Параметры безопасности»

- «Политики ограниченного использования программ» нажимаем правую кнопку мышки и жмем

- «Создать политику ограниченного использования программ»

После чего, нужно создать правило, которое запрещает запуск программ из каких-либо мест, кроме разрешенных

Заходим в раздел «Дополнительные правила» и нажимаем правую кнопку. В появившемся окне жмем на пункт «Создать правило для пути»

В поле путь ставим звездочку «*», т.е. любой путь и выбираем уровень безопасности: Запрещено.

И так продолжим работать в «Политики ограниченного использования программ» и жмем правой кнопкой мышки на пункт «Применение» и выбираем «Свойства».

Данные настройки можно оставить, как они есть по умолчания или включить применение ко всему без исключений, а так же, можно переключить пункт применения ограниченной политики ко всем кроме локальных администраторов (если у вас на компьютере заведены учетные записи пользователя и администратора).

И в пункте «Назначенные типы файлов» выбираем расширение каких типов файлов будет поставлен запрет на запуск. В этом окне указаны расширения, которые блокируются при попытке запуска.

Лучше добавить еще расширение .js — java script.

Эффективная настройка займет какое-то время, но результат этого стоит.

Запрет на запуск определённых программ мили файлов можете настроить на своё усмотрение, в зависимости от поставленных задача и целей.

После чего правила нужно запустить, и что бы это сделать переходим в «Уровни безопасности» и нажимаем правую кнопку мышки на «Запрещено». В появившемся окне жмем «По умолчанию» и наши правила применены.

Использование учетной записи обычного пользователя

Советуем не работать с учетной записи администратора. Это позволит уменьшить урон при случайном заражении (Включить учетную запись администратора — Задать пароль — Лишить текущего пользователя административных прав — Добавить в группу пользователи).

Для работы с правами администратора в Windows есть специальный инструмент — «Контроль учетных записей», который сам запросит пароль для выполнения операций.

Проверка настройки: Пуск — Панель управления — Учетные записи пользователей — Изменение параметров контроля учетных записей — По умолчанию — Уведомлять только при попытках внести изменения в компьютер

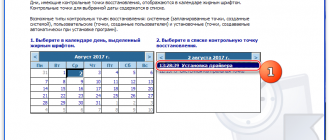

Контрольные точки восстановления системы

К сожалению, бывают случаи, когда вирусы преодолевают все уровни защиты. Поэтому у Вас должна быть возможность вернуться в прежнее состояние системы. Настроить автоматическое создание контрольных точек можно так: Мой компьютер — ПКМ — Свойства — Защита системы — Параметры защиты.

Обычно, по умолчанию, защита включена только для системного диска, но шифровальщик может запортить содержимое всех разделов. Чтобы восстановить файлы стандартными средствами или программой Shadow Explorer, необходимо включить защиту для всех дисков.

Контрольные точки занимают какой-то объем памяти, но они спасут данные в случае заражения.

Резервное копирование

Обязательно регулярно делаете резервные копии важной информации. Это не только защита от вирусов, но и страховка на случай выхода жесткого диска из строя. Храните копии данных на внешних носителях или в облачных хранилищах.

Очень хотелось бы, чтобы наши советы помогли Вам защитить свои данные и спасти от злоумышленников.

Компьютерная помощь «А-ИТ» ввела новую услугу «Резервирование«. В стоимость услуги входит удаленная проверка компьютера на вирусы и настройка автоматичного или полуавтоматического резервирования баз данных и документов.

Стоимость данной услуги Вы можете узнать по телефону: +38(050)601-21-81; +38(093)68-22-898; +38(098)68-22-898 или на сайте компании.

Источник: https://ithelpblog.pro/2017/05/zashhita-ot-shifrovalshhikov-vymogatele/

Вирус шифровальщик файлов Wanna Cry — как защититься и спасти данные

Теперь уже можно с уверенностью сказать, что атака, которую несколько дней назад провёл новый хитрый вирус-шифровальщик Wanna Cry — так же известный как WannaCryptor или WanaDecryptor — самая масштабная на момент написания статьи не то что среди подобной заразы, а вообще самая глобальная в истории. Интернет ещё никогда так не трясло.

Сотни тысяч домашних и офисных компьютеров по всему миру были заражены, но больше всего опять пострадала Россия. В основном потому, что большинство установленных ОС Windows не лицензионные, да и нормальной антивирусной защитой пользуются не все, надеясь на «авось».

Вирус-вымогатель представляет из себя приложение, которое попав на ПК шифровать все подряд пользовательские файлы на жестком диске: документы, фото, музыку и т.п. При этом используется стойкий к взлому крипто-алгоритм. Процесс может занять некоторое время и владелец может даже не догадываться, что механизм заражения уже во всю работает на его машине.

Далее вредоносная программа выдаёт на рабочем столе окно-предупреждение с заголовком Wanna Decryptor 2.0 и предлагает купить ключ, позволяющий расшифровать данные, за некоторую сумму.

Пользователю даётся несколько дней на перечисление денег, после чего ключ на сервере удаляется. Обычно это 300-600$ в крипто-валюте BitCoin. Думаю понятно, что даже если Вы оплатите эти деньги, то декриптор для Wanna Cry всё равно вряд ли придёт. Хотя, судя по росту курса Биткоина, очень многие люди платят.

Отличительные черты Wanna Cryptor

Основное принципиальное отличие нового зловреда от предыдущих похожих разновидностей заключается вот в чём. Раньше вирус-шифровальщик мог начать работу на компьютере или ноутбуке только после того, как пользователь сам запустит исполняемый файл, полученный по почте или принесённый с собой. Вымогатель Wanna Cry прекрасно работает и без этого.

Используя уязвимость службы доступа к файлам на 445-ом порту он попадает в операционную систему и начинает шифровать всё подряд: документы, архивы, изображения, видео- и аудио-файлы и т.д. Отличить такой файл можно по расширению .WNCRY.Если ПК находится в локальной сети — вирь распространяется на другие машины по сети, заражая всех подряд.

Стоит отметить, что в дополнение ко всему, он ещё и останавливает сервисы типа mysqld.exe, sqlwriter.exe, sqlserver.exe, Microsoft.Exchange, чтобы иметь доступ к их базам данных.

Восстановить данные после вируса-шифровальщика Wanna Cryptor нельзя. По крайней мере сейчас.

Возможно позже ситуация изменится, но на текущий момент средств восстановления данных после атаки нет

Как защититься от шифровальщика

Для того, чтобы обезопасить себя от возможной атаки вируса-криптора, начните с того, что зайдите в Центр обновления Windows. Если есть доступные обновления — обязательно установите их.

Если по каким-либо причинами Вы не можете воспользоваться Центром обновления, тогда можно пойти другим путём. Необходимо зайти на сайт технической поддержки Майкрософт (ссылка) и скачать оттуда спешно выпущенный разработчиками патч Microsoft MS17-010 для своей версии операционной системы Windows.

Вторым шагом я порекомендовал бы для верности вообще отключить поддержку полностью отключив поддержку уязвимого протокола SMB (Samba) версии 1. Это будет особенно актуально домашним пользователям, у которых один компьютер или ноутбук, да ещё и подключенный без роутера, напрямую к сети провайдера. Чтобы это сделать — запустите командую строку Виндовс с правами Администратора и введите команду:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Нажимаем клавишу «Enter» и смотрим на результат.

Операция должна быть успешно завершена.

Третьим шагом стоит обязательно проверить настройки своего фаерволла. Желательно чтобы порты 135-139, 445 были закрыты. Хотя бы пока эпидемия вируса-шифровальщика не пройдёт. Если Вы пользуетесь стандартным брандмауэром Windows и ничего стороннего не установлено, то рекомендую создать в нём соответствующие правила. Для этого снова открываем командную строку с правами Администратора и вводим по очереди такие команды:

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block_TCP-137″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block_TCP-138″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″

После каждой команды нажимаем Enter и смотрим на результат — должно быть «OK». Если для Вас это будет сложно — воспользуйтесь простенькой утилитой Windows Worms Doors Cleaner. Она никаких дополнительных знаний не требует — просто поставьте в Disable все пункты.

Четвертый шаг — в обязательном порядке обновите базы своего антивируса! Если у Вас он вообще не установлен, то самое время его поставить.

От себя могу порекомендовать бесплатный антивирус Касперского. Отлично справляется со своими задачами и не жрёт кучу ресурсов.

Лечение шифровальщика Wanna Cry

К сожалению, на терминальной стадии, когда файлы уже зашифрованы и выскочило окно WannaDecryptor 2.0 с предупреждением, уже поздно «пить Боржоми». Лечить уже бестолку, ведь расшифровать уже зашифрованные файлы не получится. А вот если зараза только проникла в операционную систему, тогда есть шанс хоть что-то ещё спасти.

Первый из известных признаков — это появление на рабочем столе ярлыка WannaCry. Ещё один признак — загрузка процессора неизвестным процессом. Что делать в этом случае?

1. Отключаем ПК от Интернета и перезагружаемся в безопасный режим Windows.2. Открываем свойства ярлыка декриптора и смотрим где располагается сам исполняемый файл.3. Удаляем папку с вирусом.

Как правило в ней лежат вот такие файлы:b.wnry, c.wnry, r.wnry, s.wnry, t.wnry, taskdl.exe, taskse.exe, u.wnry4. Загружаемся в обычном режиме и проверяем ОС хорошим антивирусом и устанавливаем патч Microsoft.

И ещё совет — зашифрованные файлы с расширением .wncry лучше не удалять.

Есть шанс, что специалисты антивирусных лабораторий со временем смогут найти ключ для расшифровки.

Источник: https://nastroisam.ru/virus-cryptor-zashita/

Как защититься от вируса-шифровальщика? Полезные советы до и после проникновения вируса

Уже давно известна такая угроза, как вирусы-шифровальщики, которые стали появляться одновременно с СМС-баннерами и вместе с ними прочно заняли место среди самых вредоносных вирусов-вымогателей. Поэтому стала актуальной задача, как защититься от вируса шифровальщика.

статьи

- Принцип действия вируса-шифровальщика

- Профилактика, или что нужно делать, чтобы шифровальщик не проник в компьютер?

- Без антивируса — никуда

- Копирование и хранение данных

- Ограничение на запуск потенциально опасных файлов

- Если вирус успел проникнуть

- Что можно и нельзя делать самостоятельно?

- Эффективна ли антивирусная техподдержка?

Принцип действия вируса-шифровальщика

Деньги эта программа вымогает довольно просто: блокирует весь компьютер или часть его файлов, а за снятие блока предлагает оплатить означенную сумму через терминал или посредством СМС на мобильный номер.

Самый простой вариант решения проблемы – заплатить дань за расшифровку файлов. За последние годы шифровальщики изменили свою тактику. Первые каналы их распространения включали:

- порно-сайты;

- варезы;

- массовые спам-рассылки;

- подмену выдачи.

Тогда они были неразборчивы и заражали все компьютеры подряд, в том числе и обычных пользователей. Сейчас же рассылка «писем счастья» стала адресной, делается вручную с почтовых ящиков обычных доменов: gmail, mail.ru и т. д.

А целью их становятся компьютеры юрлиц с их договорами, базами данных и т. д. То есть, из веерных атаки стали целенаправленными.

Без антивируса — никуда

При выборе способа, как защититься от шифровальщиков файлов, первое, что следует сделать – установить антивирус с работающим обновлением. Правда, с новыми видами шифровальщиков антивирусы справляются плохо, но зато уверенно отлавливают известных. По крайней мере, они могут предотвратить от разгула эпидемии.

Копирование и хранение данных

Важно делать резервное копирование важнейших данных на компьютере.

- Поскольку современные шифровальщики нацелены именно на «деловые» компьютеры, информация на которых крайне важна для функционирования компании, то все важнейшие программы (1С, специфические АРМы, «Налогоплательщик» и т. д.) нужно вывести на обособленный сервис (лучше сделать его терминальным). Ещё же надёжней каждую такую программу поставить на всех физических или виртуальных серверах.

- Неправильно оставлять базу 1С в общем доступе локальной сети, как это делают многие. Если работа с бухгалтерией организована сетевая, где все сотрудники имеют доступ к чтению и записи данных, то ядро программы нужно вынести на терминальный сервер, откуда пользователи будут связываться с ним посредством RDP.

- Если нет средств на серверную ОС, а пользователей мало, то терминальным сервером может послужить Windows XP, с которой нужно снять ограничения на количество одномоментных подключений. Можно заменить её нелицензионным Windows Server.

Работа через RDP с 1С предотвращает заражение баз данных, к тому же она ускоряет работу 1С и уменьшает нагрузку на сеть.

Ограничение на запуск потенциально опасных файлов

Есть ещё один достаточно эффективный способ, как защититься от шифровальщика – поставить ограничения на запуск ряда потенциально опасных видов файлов, имеющих такие расширения, как:

- bat;

- cmd;

- js;

- ps1;

- vba и т. п.

Для этого можно воспользоваться App Locker или централизованно в домене политиками SRP. Подробные руководства, как это сделать, можно найти в интернете. Чаще всего пользователю не приходится использовать указанные выше файлы сценариев, поэтому шифровальщику будет сложнее внедриться.

Отсутствие бэкапов – резервных копирований – является недопустимым ротозейством. Ведь этот приём может спасти информацию не только от вредоносных программ, но и от хакеров, нерадивых сотрудников, даже посыпавшихся жёстких дисков.

о том, как защититься от шифровальщика:

Если вирус успел проникнуть

Несмотря на использование в вирусах-шифровальщиках современных алгоритмов шифрования, мгновенно зашифровать все файлы компьютера они не могут. Процесс идёт последовательно, а его скорость определяется размером шифруемого файла.

Поэтому, если при работе наблюдается, что привычные программы и файлы стали некорректно открываться, то необходимо тотчас же выключить компьютер, что убережёт хотя бы часть файлов от шифрования. Выключив систему, нужно обратиться к опытному компьютерщику. В благоприятном случае тело вируса ещё могло сохраниться, и оно помогло бы для расшифровки файлов.

Но часто вирус после завершения своей работы отсылает владельцу закрытый ключ и самоликвидируется. Благодаря этому невозможно определить алгоритм осуществлённой шифровки.

Поэтому нельзя удалять письмо с заражённым файлом – его следует отправить в антивирусную лабораторию, но только не открывать повторно.

Что можно и нельзя делать самостоятельно?

Можно делать следующее:

- Обратиться к антивирусной поддержке и получить от неё инструкции или дешифровщик для конкретного вируса.

- Написать заявление в полицию (вряд ли сработает).

- Поискать на форумах рецепты действий пользователей, сталкивавшихся с такой напастью.

- Пытаться расшифровать файлы, перенеся их копию в отдельную папку.

- В 7-й или 8-й версии Windows, кликнув правой клавишей мыши по папке с файлами, можно восстановить их предыдущие версии, предварительно сделав их копии.

Теперь о том, чего делать не следует:

- переустанавливать ОС;

- удалять зашифрованные файлы;

- менять их расширения;

- переименовывать файлы, поскольку их имя важно при последующей расшифровке.

Эффективна ли антивирусная техподдержка?

Ряд производителей антивирусов не рассказывают, как защититься от программ-шифровальщика, а просто предлагают помощь в расшифровке информации.

Для этого им следует отправить сам зашифрованный файл, открытый ключ и файл с контактами злоумышленников, используя формы, имеющиеся на сайте автора антивируса.

Шанс на то, что на данный вид шифровальщика уже нашли управу и могут помочь расшифровать данные, конечно, есть, хотя и очень небольшой. В целом же, антивирусы довольно вяло помогают в борьбе с шифровальщиками.

Но часто злоумышленники используют сразу несколько алгоритмов шифровки, применяемые многократно, тогда остаётся только платить. Правда, сумма «выкупа» получается немалая – за некоторые файлы требуют до 10 000 рублей, остальные же обходятся намного дешевле (2000 руб.).

Обычно требуемый выкуп обходится дешевле, чем величина ущерба от потери информации или стоимость услуг по расшифровке файлов.

А Вы уже «цепляли» вирусы-шифровальщиков? Как Вы с ними справлялись, платили ли деньги вымогателям? Поделитесь своим опытом – спасите других потерпевших!

Источник: http://dr-znai.com/kak-zashhititsya-ot-virusa-shifrovalshhika.html

Защита от шифровальщиков в Windows 10 (Защищенные папки)

В последней версии Windows 10 Fall Creators Update (версия 1709) появилась новая функция защитника Windows. Функция «Контролируемый доступ к папкам» позволяет защитить файлы и папки от действия вирусов-шифровальщиков и других подобных угроз.

В этой статье попробуем разобраться, что из себя представляет функция «Контролируемый доступ к папкам». Я покажу как включить защиту от шифровальщиков и сделаю небольшой эксперимент с заражением Windows для того, чтобы узнать насколько эта самая защита от шифровальщиков может защитить пользователя.

Еще по теме: Как определить шифровальщик

Защита от шифровальщиков в Windows 10

Функция «Контролируемый доступ к папкам» позволяет пользователям контролировать доступ к определенным папкам. Работает она по принципу, все что не добавлено в белый лист — будет заблокировано. Теоретически это должно усложнить шифровальщикам получение доступа к папкам и заражения файлов.

Шифровальщики — основной подкласс троянов-вымогателей, а Windows — основная атакуемая платформа. Поэтому Microsoft старается предпринять дополнительные меры защиты.

Проблема в том, что шифровальщики — это не классические вирусы трояны, и эффективное противодействие им требует принципиально других подходов. Отловить известного шифровальщика по сигнатуре под силу практически любому антивирусу, а вот поймать новый экземпляр — совсем другая задача.

Шифровальщик зашифровал файл в Windows

Упреждающий удар со стороны антивируса затруднен хотя бы потому, что трояны-вымогатели используют легитимные средства криптографии, как и многие популярные программы шифрования. В их коде обычно нет каких-нибудь явных признаков злонамеренной активности, поэтому эвристика и другие меры несигнатурного анализа антивириусов часто не срабатывают.

Поиск отличительных маркеров Ransomware — головная боль всех антивирусных разработчиков. Все, что они пока могут предложить, — это подменить задачу. Вместо поиска рансомварей сосредоточиться на их основной цели и смотреть за ней.

То есть — контролировать доступ к файлам и каталогам пользователя, а также регулярно делать их бэкап на случай, если шифровальщик все же до них доберется.

На практике это далеко не идеальный подход. Контроль доступа — это снова баланс между безопасностью и удобством, сильно смещенный в сторону дискомфорта. Концептуально ситуация такая же, как и при использовании новой функции Exploit Guard: либо запрещающие правила применяются сполна, но работать за компьютером становится проблематично, либо ограничения заданы формально ради сохранения совместимости со старым софтом и удобства пользователя.

Контроль доступа к папкам в Windows Defender

Подобный контроль доступа давно появился в сторонних антивирусах, но немного в другом виде. Он был нацелен на сохранность системы, а не на обнаружение угроз. Предполагается, что, если антивирус проморгает зловреда, дополнительные средства контроля просто заблокируют нежелательные изменения в каталоге \Windows\ и загрузчике.

Если для системных файлов этот подход еще как-то годится, то для пользовательских — нет. В отличие от системного каталога, содержимое которого более-менее одинаково на разных компьютерах, в пользовательском может находиться что угодно.

К тому же запросы на изменение файлов в нем могут поступить от любой программы. Добавьте к этому OLE, возможность любого процесса вызывать другой и открывать файлы через него, и вы получите представление о том, как выглядит ад для антивирусного разработчика.

Поскольку модификация пользовательских файлов никак не влияет на работу ОС, в Windows не было встроенных средств их защиты. Все изменилось с выходом обновленной версии Windows 10, в которой встроенный «Защитник» начал контролировать документы, фотографии и прочий пользовательский контент.

Утверждается, что он не даст заменить файлы их зашифрованными версиями, лишая авторов шифровальщика повода требовать выкуп.

Как включить контролируемый доступ к папкам

Вот несколько шагов, с помощью которых вы сможете включить функцию «Контроль доступа».

- Зайдите в параметры Windows и выберите пункт «Обновление и безопасность».

- В левом меню перейдите на вкладку «Защитник Windows».

- Откройте центр безопасности Windows.

- Защита от вирусов и угроз.

- Параметры защиты от вирусов и угроз.

- Контролируемый доступ к папкам.

- Добавление папок.

С включение контроля доступа и добавлением защищенных папок разобрались. Теперь давайте проверим в действии.

Для проверки я решил создать тестовую папку C:\Docs\ с документами разного типа и добавить ее в список контроля доступа Windows Defender. Затем запустил несколько популярных троянов-вымогателей и посмотрел, сможет ли «Защитник Windows» им противостоять и защитить пользователя от шифровальщика.

Добавляем контролируемую папку

В этом тесте Windows Defender справился с подборкой троянов лучше многих сторонних антивирусов. Он просто не дал скопировать с сетевого диска ни один образец, включая разные модификации WannaCry, Petya, TeslaCrypt, Jigsaw, Locky и Satana.

Все они были автоматически удалены, несмотря на измененное расширение (.tst) и упаковку средствами UPX.

Новый компонент «Контролируемый доступ к папкам» — это часть защиты в реальном времени. Поэтому отключить в Windows Defender сканирование на лету и проверить новую функцию отдельно не удастся. Отключить постоянную защиту можно только полностью, но тогда результат будет предсказуемым.

Лог зашифрованных файлов

Я расширил тестовую подборку шифровальщиков, включив в нее свежие и малоизвестные виды. Однако Windows Defender моментально удалял их все, не оставляя выбора. Поэтому было решено провести модельный эксперимент, написав… нет, нет! Что вы, господин прокурор! Никакой не вирус, а простейшую безвредную программу. Вот ее код, добро пожаловать в девяностые!

@echo offecho Open `Docs` directorycd C:\Docs\direcho The original content of `lenses.txt` file is listed below:more lenses.txtecho Done!more перенаправляет консольный вывод в файл, полностью перезаписывая его.Преимущество у этого батника в том, что он выглядит подозрительно (исполняемый файл с низкой репутацией) и его код точно неизвестен антивирусу. Он был написан только что и не успел нигде засветиться.В качестве цели был указан файл lenses.txt, поскольку его содержимое отформатировано знаками табуляции и наглядно отображается в консоли командой more в пределах одного экрана.После запуска командный файл показывает содержимое каталога C:\Docs\, а затем — файла lenses.txt. Он пытается перезаписать его строкой File data was replaced by this string и снова показывает содержимое lenses.txt для проверки результата.Сам командный файл запускается из другого каталога — «Загрузки», имитируя привычку неопытного пользователя (скачивать что ни попадя и кликать на все подряд).Если мы просто запустим батник двойным кликом, то увидим, что файл lenses.txt остался в прежнем виде. Функция «Контролируемый доступ к папкам» справилась со своей задачей, предотвратив перезапись документа по команде от неизвестного исполняемого файла.При этом текст можно спокойно открыть и отредактировать в «Блокноте», а потом сохранить поверх старого, и это не вызовет никаких вопросов. Notepad — доверенный процесс, и для пользователя защита работает прозрачно.Защитник Windows заблокировал изменения документаПри желании можно добавить стороннее приложение в список доверенных. Да, вы совершенно верно восприняли это как потенциальный вектор атаки.Добавляем приложение как доверенноеЕсли мы предварительно выполним повышение привилегий и запустим наш батник с правами админа, то файл lenses.txt будет тихо перезаписан. Защитник Windows не шелохнется и даже не отразит это событие в логе. Ему все равно, админ отдал команду или какой-то левый файл от имени админа.Документ удалось изменитьТаким образом, с использованием (само)доверенных процессов или с помощью предварительного повышения привилегий трояны-шифровальщики смогут обойти новую функцию «Контролируемый доступ к папкам», появившуюся в Windows 10 v. 1709. Причем сделать это можно даже методами времен MS-DOS. Да здравствует совместимость!

Контролируемый доступ к папкам: есть ли смысл?Как мы смогли выяснить «Контроль доступа» — защита полумера. Она поможет снизить ущерб от простейших шифровальщиков, запускаемых с правами пользователя и не более.Если же автор очередного шифровальщика будет использовать способы повышения привилегий или сможет отправить запрос на изменение файлов через доверенный процесс, то новые функции Windows 10 не спасут данные пользователя.Минимизировать последствия заражения поможет только регулярный бэкап. Главное, чтобы шифровальщик не смог зашифровать и резервные копии. Поэтому лучше хранить их на неперезаписываемом (или хотя бы отключаемом) внешнем носителе и иметь дубликат в облаке. Более подробно о защите от шифровальщиков вы можете узнать из статьи «Как защититься от шифровальщика BadRabbit». |

Источник: http://www.spy-soft.net/zashhita-ot-shifrovalshhikov-windows-10/

Вирус-шифровальщик: что такое и как защититься

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы.

Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, CryptoLocker использует алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит.

Данные алгоритмы в настоящее время признаны криптостойкими.

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет.

Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей.

Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Попробуйте воспользоваться утилитами восстановления удаленных файлов. Возможно, вирус не использовал методы гарантированного уничтожения и некоторые файлы удастся восстановить (особенно это может сработать с файлами большого размера, например с файлами в несколько десятков гигабайт). Также есть шанс восстановить файлы из теневых копий. При использовании функций восстановления системы Windows создает снимки («снапшоты»), в которых могут содержаться данные файлов на время создания точки восстановления.

Защита информации от уничтожения

Узнать больше

Если были зашифрованы ваши данные в облачных сервисах, обратитесь в техподдержку или изучите возможности сервиса, которым пользуетесь: в большинстве случаев сервисы предоставляют функцию «отката» на предыдущие версии файлов, таким образом, их можно восстановить.

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Узнать больше

Александр Власов, старший инженер отдела внедрения систем защиты информации компании «СКБ Контур»

Источник: https://kontur.ru/articles/1957