Содержание

- 1 Сайт на https за 3 шага: переход, сертификат SSl, редиректы

- 2 Шифруйтесь: как установить протокол защищенного соединения HTTPS

- 3 Настройка HTTP и HTTPS

- 3.1 Настройка резервирований пространства именConfiguring Namespace Reservations

- 3.2 Запуск Windows XP или Server 2003.Running Windows XP or Server 2003

- 3.3 Работа в Windows Vista, Windows Server 2008 R2 или Windows 7Running Windows Vista, Windows Server 2008 R2 or Windows 7

- 3.4 Настройка исключения брандмауэраConfiguring a Firewall Exception

- 3.5 Настройка SSL-сертификатовConfiguring SSL Certificates

- 3.6 Настройка списка ожидания передачи данных по протоколу IPConfiguring the IP Listen List

- 3.7 Работа в Windows Vista или Windows 7Running Windows Vista or Windows 7

- 3.8 Другие параметры конфигурацииOther Configuration Settings

- 3.9 Проблемы, возникающие при работе с Windows XPIssues Specific to Windows XP

- 3.10 См. такжеSee also

- 4 HTTP и HTTPS для SEO: как не потерять благосклонность Google

Сайт на https за 3 шага: переход, сертификат SSl, редиректы

Часто ли у посетителей Вашего сайта (интернет-магазина, любых других сайтов с системами оплаты или другим видом обработки персональных данных) возникают сомнения: можно ли доверять данному ресурсу?

В далеком 1994 году ребята из Netscape Communications позаботились об особо подозрительных пользователях всемирной сети и придумали волшебную штуку — HTTPS.

Что такое HTTPS?

HTTPS (HyperText Transfer Protocol Secure) — расширение протокола HTTP, для поддержки шифрования в целях защиты и повышения уровня безопасности персональных данных пользователей. В отличие от HTTP с TCP-портом 80, для HTTPS по умолчанию используется TCP-порт 443.

Да-да, довольно сложно и не очень понятно..

Если говорить более простым языком, протокол шифрует важные данные, вводимые пользователем на сайте (например, данные паспорта, номер карты и т.д), а далее эта информация передается по открытым канал (интернет-провайдер, хосты) и поступает на нужный сервис.

Например, пользователь Сбербанк.Онлайн отправил данные в текстовом формате (текст “123”) через сайт с https. К этим данным на сервере отправителя (???) прикрепляется ключ, шифрующий введенные данные. Таким образом, отправленные данные невозможно перехватить с помощью сторонних программ.

Данные в протоколе HTTPS передаются поверх криптографических протоколов SSL или TLS. Именно эти протоколы поддерживают зашифрованное соединение между сервером и браузером пользователя.

Что думают поисковики об https?

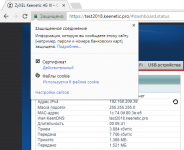

Гугл однозначно за шифрование трафика. И в обновленной 56 версии Google Chrome сайты уже помечены как надежный (на https) и ненадежный (на http):

При этом справедливо отметить, что переход на безопасный протокол — далеко не первостепенный фактор ранжирования. Однако нет сомнений, что в дальнейшем вес https будет только расти.

Что касается Яндекса — официальной информации по этому поводу нет, но при этом все сервисы компании уже перешли на защищенный протокол.

Очевидно, что на данный момент переход на безопасный протокол не сдвинет Ваш сайт в выдаче на ряд позиций вверх и что с точки зрения ранжирования это скорее работа на перспективу.

Однако нужно понимать, что главное преимущество протокола https — безопасность данных ваших посетителей.

Поэтому для повышения доверия к вашему сайту и компании в целом переход на безопасный протокол будет крайне полезен.

Шаг 1: cертификат безопасности SSL

Приобрести и настроить сертификат безопасности (SSL), выданный удостоверяющим центром

SSL (Secure Socket Layer) — сертификат, это индивидуальная цифровая подпись вашего домена. Вы можете выбрать любой из 5 видов сертификата безопасности:

Из названия понятно, что его может создать любой пользователь на домен или IP адрес, т.е. подтверждения от удостоверяющего центра здесь нет, выдает и подписывает сам пользователь.

- бесплатный;

- можно создать неограниченное количество раз;

- при переходе будет уведомление, не является подлинным

- имеет короткий срок службы;

- некоторые браузеры могут не поддерживать и страница не будет открываться;

- не распространяется на поддомены;

- не поддерживает URL на кирилице.

Один из самых распространенных сертификатов начального уровня.

- готовность в течении пары часов

- подходит для большинства сайтов

- распространенный, легко доступен

- невысокая стоимость

- выдается на один домен (при смене придется покупать еще раз)

- действует от года до 3 лет

- минимум личных данных на сайте

- не поддерживает URL на кирилице

Бизнес уровень, более защищенный, сертификат является универсальным и чаще всего им пользуются интернет-магазины, сайты услуг, порталы. Выдается исключительно юридическим лицам, при оформлении происходит проверка домена и организации.

- высокий уровень защиты

- срок выдачи от 3 до 10 раб дней

- стоимость дороже

Сертификаты высокого статуса для средних и крупных компаний его используют банки, платежные системы, крупные сервисы, госструктуры т.д

- среди SSL-сертификатов самый высокий класс защиты

- прибавляется вес и авторитетность ресурса

- высокая стоимость

Надстройка для сертификатов, защита всех прямых поддоменов указываемых при заказе домена

Шаг 2: настройка данных в системах аналитики

- Яндекс.Вебмастер. Необходимо переписать robots.txt на старом домене с указанием новой директивы host и указать главное зеркало. Уведомить поисковую систему о новом протоколе.

- Яндекс.Вебмастер — Индексирование — Переезд сайта.

- Только после того как в Яндекс.Вебмастер появится соответствующие изменения настраиваем 301 редирект (важно только после того как появится уведомление, что сайт доступен на https настраиваем 301 редирект)

- В Google Analytics меняем представителя с http // на https

Шаг 3: обновляем внутренние ссылки

Старые ссылки, увы, не будут работать, меняем ссылки в контенте, в стилях CSS, в скриптах, шаблонах на https. Были http//site.ru станут https//site.ru. Существует большое количество утилит, плагинов для автоматической замены старых ссылок.

На WP, например, можно воспользоваться плагином Velvet Blues Update URLs

Обновляем изображения (при необходимости). Рекомендуем прописывать и ссылки и путь к изображениям без указания домена, а в формате /uplods/photo/sertifikat https)

Карту сайта, файл sitemap.xml. Проверяем, чтобы был указан исключительно протокол https.

Подведем итог:

Чтобы улучшить доверие пользователей и поисковых систем к вашему сайту с помощью переезда домена на https, нужно технически реализовать 3 вещи:

- Получить и настроить сертификат безопасности (SSL), подходящий вашему сайту.

- Дать понять поисковым системам что ваш сайт изменил адрес (переехал с http на https).

- Произвести внутреннюю оптимизацию сайта с учетом нового доменного имени.

Столкнулись с трудностями при переезде с http на https? Или хотите их избежать? Закажите у нас seo-аудит и мы поможем Вам со сменой домена.

Получить предложение!

и следи за выходом новых статей в нашем монстрограмме.

Получайте бесплатные уроки и фишки по интернет-маркетингу

Источник: https://convertmonster.ru/blog/seo-blog/perehod-na-zashhishhennyj-protokol-https/

Шифруйтесь: как установить протокол защищенного соединения HTTPS

Мы выпустили новую книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

на рассылку и получи книгу в подарок!

Мир помешался на интернет-безопасности.

Если вы в тренде и переписываетесь исключительно в «Телеграме», то почитайте про то, как установить на сайт протокол защищенного соединения HTTPS.

Он пригодится в любом случае, а если вы интернет-магазин, то без него вообще нельзя будет обойтись. Попутно расскжем про сертификаты SSL: что это такое и для чего они нужны.

Что такое HTTPS

Это протокол защищенного соединения. Он шифрует информацию, которой обменивается сервер и браузер пользователя – это помогает защитить данные о паролях, номерах кредиток и адресах электронной почты.

Использование HTTPS сильно повышает безопасность сайта и делает его немного привлекательнее в глазах поисковых систем – Google ранжирует защищенные сайты выше, чем незащищенные.

Чтобы включить протокол HTTPS на своем сайте, нужно сперва установить на сервере SSL-сертификат.

Для чего нужен сертификат SSL

Он формирует уникальную цифровую подпись сайта, которая и помогает защитить соединение. Без сертификата SSL получить протокол HTTPS не получится, как ни старайся. В нем содержится:

- домен сайта;

- полное юридическое название компании-владельца;

- физический адрес компании;

- срок действия сертификата;

- реквизиты разработчика SSL.

Сертификат понадобится и для подключения любой платежной системы, например «Яндекс.Денег». Логика простая – никто не позволит вам рисковать чужими деньгами.

Как выбрать SSL-сертификат

Они делятся на два типа, в зависимости от степени защиты и верификации.

Domain Validation SSL

Самый простой вариант. Заработает после того, как вы подвтердите владение доменом. Сделать это можно тремя способами:

- Через E-mail. Вам на почту придет письмо с инструкцией по верификации. В качестве адреса отправки выбирается либо почта из Whois домена, либо ящики админа или вебмастера.

- Через запись в DNS. Если у вас настроен сервер электронной почты, создайте специальную запись в DNS. По ней система и подтвердит, что вы действительно владелец сайта. Метод автоматизирован и подходит тем, у кого почта Whois скрыта в настройках.

- Через хэш-файл. Разместите специальный .txt файл у себя на сервере, чтобы центр сертификации смог установить его наличие.

Такая верификация подойдет, если у вас личный блог или небольшой офлайновый бизнес, потому что она не позволяет защищать субдомены и проводить финансовые операции. Плюс, для подтверждения чистоты домена и ваших помыслов не требуется делать ничего сложного, а готовый сертификат делается быстро.

Business Validation

Этот вид сертификата SSL надежней, потому что вы подтверждаете факт связи компании с сайтом. Для этого нужно отправить в верификационный центр несколько документов и принять звонок на корпоративный номер. Business Validation-сертификаты делятся на 3 вида:

- Extended Validation SSL. Это сертификаты с расширенной проверкой. Они нужны всем, кто работает с большим объемом денег: банкам, крупным интернет-магазинам, финансовым компаниям, платежным системам.

- Wildcard SSL. Такой сертификат защищает и сам сайт, и его поддомены. Причем их может быть любое количество, а располагаться они могут на разных серверах. Обязателен, если вы используете поддомены с разной региональной привязкой или разными проектами.

- SAN SSl. Главное преимущество этого типа сертификата – поддержка альтернативных доменных имен: и внешних, и внутренних.

- CodeSigning SSL. Подтверждает сертификатом безопасность кода и программных продуктов с сайта. Подойдет разработчикам любых приложений.

Можно ли установать на свой сайт бесплатный SSL-сертификат?

Да. Большинство таких продуктов платные, но есть и варианты, за которые не придется отдавать деньги. Это базовые сертификаты с валидацией по домену.

Они не позволят прикрутить к ресурсу онлайн-кассу, но защитить соединение пользователя с сервером смогут. Такие SSL подойдут небольшим информационным сайтам или офлайн-бизнесам.

Пример – базовый сертификат StartSSL.

Установка сертификата SSL

Сперва нужно сгенерировать запрос CSR на получение сертификата. В нем содержится вся информация о хозяине домена и открытый ключ. Большинство поставщиков SSL позволяют сделать это в процессе заказа сертификата, но сгенерировать запрос можно и на стороне веб-сервера.

В процессе генерации ключа CSR нужно указать:

- Имя сервера: «site.com» или «*.site.com», если получаете WIldcard сертификат. Звездочка означает любое количество любых символов перед точкой.

- Код страны: RU, UA, KZ и так далее.

- Область, например, Saratov Region.

- Город.

- Полное название организации или имя владельца сайта.

Запрос CSR отправляется в центр верификации. На выходе вы получаете сертификат SSL и файл с приватным ключом, который нельзя терять и выкладывать в открытый доступ.

После этого нужно установить сертификат на веб-сервер. Рассмотрим случаи с Apache и nginx.

Apache

Чтобы это сделать, нужно загрузить на сервер все сертификаты: и основные, и промежуточные. Первым делом нужно последний в директорию /usr/local/ssl/crt (используется по умолчанию, в вашем случае может отличаться). В ней будут храниться все сертификаты.

После этого скачайте основной сертификат, откройте его в любом текстовом редакторе и полностью скопируйте содержимое вместе со строчками «BEGIN» и «END».

В директории /ssl/crt/ создайте файл vashsite.crt и вставьте в него содержимое сертификата.

Файл приватного ключа переместите в директорию /usr/local/ssl/private/

В файле VirtualHost добавьте строки:

Указывать нужно действительные пути до файлов. Сохраните изменения и перезапустите сервер.

nginx

Здесь процесс установки SSL сертификата немного отличается. Сначала нужно объеденить корневой, промежуточный и SSL-сертификаты в один.

Для этого создайте файл vashsite.crt и вставьте туда содержимое сертификатов вместе со строчками «BEGIN» и «END» (порядок: SSL, промежуточный, корневой).

Пустых строк быть не должно.

Почти то же самое нужно сделать и с приватным ключом – создать файл vashsite.key и перенести содержимое ключа, загруженного с сайта поставщика.

Оба файла (vashsite.crt и vashsite.key) поместите в директорию /etc/ssl/ (она используется по умолчанию, но может отличаться).

В файле с конфигурациями отредактируйте VirtualHost. Добавьте:

Если директория с сертификатом и ключом отличается от дефолтной, поменяйте ее.

Теперь сохраните изменения и перезапустите nginx.

Как получить рабочее HTTPS-соединение

После установки сертификатов SSL сайт станет доступен по двум адресам: http://vashsite.com и https://vashsite.com. Вам нужно оставить только последний. Для этого настройте файл robots.txt и сделайте 301-редирект со старого сайта.

В «robots» нужно обновить host. Пример: Host: https://vashsite.com. Для настройки редиректа нужно добавить в файл .htacsess строчки:

Теперь осталось сообщить об изменениях поисковикам. В «Вебмастере» «Яндекса» добавьте страницу с https и укажите ее как главное зеркало для старого сайта.

Итоги

Мы разобрались, что такое https, как установить его на свой сайт и как настроить все правильно. Этот протокол уже стал стандартом соединения и со временем на него перейдут все живые сайты.

Этот процесс поощрают поисковики – наличие установленного протокола защищенного соединения HTTPS стало одним из факторов ранжирования. Поэтому, если хотите попасть в топ, установить его придется.

Источник: https://semantica.in/blog/shifrujtes-kak-ustanovit-protokol-zashhishhennogo-soedineniya-https.html

Настройка HTTP и HTTPS

- 03/30/2017

- Время чтения: 10 мин

- Соавторы

Службы и клиенты WCF могут взаимодействовать по протоколам HTTP и HTTPS.WCF services and clients can communicate over HTTP and HTTPS.

Параметры HTTP/HTTPS задаются с помощью служб IIS или посредством использования средства командной строки.The HTTP/HTTPS settings are configured by using Internet Information Services (IIS) or through the use of a command-line tool.

Когда служба WCF размещается в службах IIS, параметры HTTP или HTTPS можно задать в службах IIS (с помощью средства inetmgr.exe).When a WCF service is hosted under IIS HTTP or HTTPS settings can be configured within IIS (using the inetmgr.exe tool).

Если служба WCF является резидентной, параметры HTTP или HTTPS задаются с помощью средства командной строки.If a WCF service is self-hosted, HTTP or HTTPS settings are configured by using a command-line tool.

Понадобится как минимум настроить регистрацию URL-адресов и добавить исключение брандмауэра для URL-адреса, который будет использовать служба.At the minimum you will want to configure a URL registration, and add a Firewall exception for the URL your service will be using.

Выбор средства настройки параметров HTTP зависит от операционной системы компьютера.The tool used to configure HTTP settings depends on the operating system the computer is running.

При выполнении Windows Server 2003Windows Server 2003 или Windows XPWindows XP, используйте средство HttpCfg.exe.When running Windows Server 2003Windows Server 2003 or Windows XPWindows XP, use the HttpCfg.exe tool.

Windows Server 2003Windows Server 2003 автоматически устанавливает этот инструмент.automatically installs this tool.

При выполнении Windows XPWindows XP, можно загрузить средство из средства для поддержки Windows XP Service Pack 2.

When running Windows XPWindows XP, you can download the tool at Windows XP Service Pack 2 Support Tools. Дополнительные сведения см. в разделе Обзор Httpcfg.For more information, see Httpcfg Overview.

При выполнении Windows VistaWindows Vista или Windows 7, эти параметры можно настроить с помощью средства Netsh.exe.When running Windows VistaWindows Vista or Windows 7, you configure these settings with the Netsh.exe tool.

Настройка резервирований пространства именConfiguring Namespace Reservations

Резервирование пространства имен назначает права на часть пространства имен URL-адреса HTTP определенной группе пользователей.Namespace reservation assigns the rights for a portion of the HTTP URL namespace to a particular group of users.

Резервирование предоставляет этим пользователям право создавать службы, которые ожидают передачи данных в указанной части пространства имен.A reservation gives those users the right to create services that listen on that portion of the namespace.

Резервирования представляют собой URL-префиксы, а это значит, что одно резервирование охватывает все подпути пути резервирования.Reservations are URL prefixes, meaning that the reservation covers all sub-paths of the reservation path.

Резервирования пространства имен позволяют использовать подстановочные знаки двумя способами.Namespace reservations permit two ways to use wildcards. Описание документации по API сервера HTTP порядок разрешения утверждений пространства имен, включающих подстановочные знаки.

The HTTP Server API documentation describes the order of resolution between namespace claims that involve wildcards.

Запущенное приложение может создать аналогичный запрос для добавления регистраций пространства имен.A running application can create a similar request to add namespace registrations. Регистрации и резервирования конкурируют за части пространства имен.

Registrations and reservations compete for portions of the namespace. Резервирование может иметь приоритет над регистрацией в соответствии с порядком разрешения, описанным порядок разрешения утверждений пространства имен, включающих подстановочные знаки.

A reservation may have precedence over a registration according to the order of resolution given in the order of resolution between namespace claims that involve wildcards. В этом случае резервирование не позволяет запущенному приложению получать запросы.

In this case, the reservation blocks the running application from receiving requests.

Запуск Windows XP или Server 2003.Running Windows XP or Server 2003

Используйте httpcfg.exe set urlacl команду, чтобы изменить резервирование пространства имен.Use the httpcfg.exe set urlacl command to change namespace reservations. Документации по средствам поддержки Windows описывается синтаксис средства Httpcfg.exe.

The Windows Support Tools documentation explains the syntax for the Httpcfg.exe tool. Для изменения прав резервирования для части пространства имен необходимо обладать привилегиями администратора или владеть соответствующей частью пространства имен.

Modifying the reservation rights for a portion of the namespace requires either administrative privileges or ownership of that portion of the namespace. Первоначально все пространство имен HTTP принадлежит локальному администратору.

Initially, the entire HTTP namespace belongs to the local administrator.

Ниже приведен синтаксис команды Httpcfg с параметром set urlacl.The following shows the syntax of the Httpcfg command with the set urlacl option

При использовании /u требуется параметр set urlacl.The /u parameter is required when using set urlacl.

Он использует строку, которая содержит полный URL-адрес, выполняющий функции ключа записи для выполняемого резервирования.

It takes a string that contains a fully-qualified URL that serves as the record key for the reservation being made.

При использовании /a также требуется параметр set urlacl.The /a parameter is also required when using set urlacl.

Он использует строку, содержащую список управления доступом (ACL) в форме строки SDDL (Security Descriptor Definition Language).

It takes a string that contains an Access Control List (ACL) in the form of a Security Descriptor Definition Language (SDDL) string.

Ниже приведен пример использования этой команды.The following shows an example of using this command.

httpcfg.exe set urlacl /u http://myhost:8000/ /a «O:AOG:DAD:(A;;RPWPCCDCLCSWRCWDWOGA;;;S-1-0-0)»

Работа в Windows Vista, Windows Server 2008 R2 или Windows 7Running Windows Vista, Windows Server 2008 R2 or Windows 7

При работе в Windows VistaWindows Vista, Windows Server 2008 R2 или Windows 7 используйте средство Netsh.exe.

If you are running on Windows VistaWindows Vista, Windows Server 2008 R2 or Windows 7, use the Netsh.exe tool. Ниже приведен пример использования этой команды.

The following shows an example of using this command.

netsh http add urlacl url=http://+:80/MyUri user=DOMAIN\user

Эта команда добавляет резервирование URL-адресов для указанного пространства имен URL-адреса для DOMAIN\учетной записи пользователя.This command adds an URL reservation for the specified URL namespace for the DOMAIN\user account.

Дополнительные сведения об использовании команды netsh введите команду «netsh http add urlacl» в командной строке следующую команду и нажмите клавишу ВВОД.

For more information on using the netsh command type «netsh http add urlacl» in a command-prompt and press enter.

Настройка исключения брандмауэраConfiguring a Firewall Exception

При резидентном размещении службы WCF, которая осуществляет взаимодействие по протоколу HTTP, необходимо добавить исключение в конфигурацию брандмауэра, чтобы входящие соединения могли использовать определенный URL-адрес.

When self-hosting a WCF service that communicates over HTTP, an exception must be added to the firewall configuration to allow inbound connections using a particular URL. Дополнительные сведения см.

в разделе открыть порт в брандмауэре Windows (Windows 7)For more information, see Open a port in Windows Firewall (Windows 7)

Настройка SSL-сертификатовConfiguring SSL Certificates

Протокол SSL использует сертификаты в клиенте и службе для хранения ключей шифрования.The Secure Sockets Layer (SSL) protocol uses certificates on the client and server to store encryption keys.

Сервер предоставляет свой SSL-сертификат при подключении, чтобы клиент мог проверить удостоверение сервера.

The server provides its SSL certificate when a connection is made so that the client can verify the server identity.

Для обеспечения взаимной проверки на обеих сторонах подключения сервер также запрашивает сертификат у клиента.The server can also request a certificate from the client to provide mutual authentication of both sides of the connection.

Сертификаты хранятся в централизованном хранилище в соответствии с IP-адресом и номером порта подключения.Certificates are stored in a centralized store according to the IP address and port number of the connection. Специальный IP-адрес 0.0.0.

0 соответствует любому IP-адресу локального компьютера.The special IP address 0.0.0.0 matches any IP address for the local machine. Обратите внимание, что хранилище сертификатов не различает URL-адреса по пути.

Note that the certificate store does not distinguish URLs the path. Службы с одним и тем же сочетанием IP-адреса и порта должны иметь общие сертификаты, даже если их пути в URL-адресе различаются.

Services with the same IP address and port combination must share certificates even if the path in the URL for the services is different.

Пошаговые инструкции см. в разделе как: Настройка порта SSL-сертификат.For step-by-step instructions, see How to: Configure a Port with an SSL Certificate.

Настройка списка ожидания передачи данных по протоколу IPConfiguring the IP Listen List

API HTTP-сервера привязывается к IP-адресу и порту только после регистрации URL-адреса пользователем.The HTTP Server API only binds to an IP address and port once a user registers a URL.

По умолчанию API HTTP-сервера привязывается к порту в URL-адресе для всех IP-адресов компьютера.By default, the HTTP Server API binds to the port in the URL for all of the IP addresses of the machine.

Если приложение, не использующее API HTTP-сервера, ранее привязалось к этому сочетанию IP-адреса и порта, возникает конфликт.A conflict arises if an application that does not use the HTTP Server API has previously bound to that combination of IP address and port.

Список прослушивания IP позволяет службам WCF сосуществовать с приложениями, использующими порт для некоторых IP-адресов компьютера.The IP Listen List allows WCF services to coexist with applications that use a port for some of the IP addresses of the machine.

Если в списке ожидания передачи данных по протоколу IP содержатся какие-либо записи, API HTTP-сервера привязывается только к IP-адресам, указанным в списке.

If the IP Listen List contains any entries, the HTTP Server API only binds to those IP addresses that the list specifies. Для изменения списка ожидания передачи данных по протоколу IP требуются привилегии администратора.Modifying the IP Listen List requires administrative privileges.

Работа в Windows Vista или Windows 7Running Windows Vista or Windows 7

Для изменения списка ожидания передачи данных по протоколу IP используйте средство netsh, как показано в следующем примере.Use the netsh tool to modify the IP Listen List, as shown in the following example.

netsh http add iplisten ipaddress=0.0.0.0:8000

Другие параметры конфигурацииOther Configuration Settings

При работе с привязкой WSDualHttpBinding клиентское соединение использует значения по умолчанию, совместимые с резервированием пространства имен и брандмауэром Windows.

When using WSDualHttpBinding, the client connection uses defaults that are compatible with namespace reservations and the Windows firewall.

При необходимости настроить базовый адрес клиента для двустороннего соединения, необходимо, кроме того, настроить эти параметры HTTP в клиенте так, чтобы они соответствовали новому адресу.

If you choose to customize the client base address of a dual connection, then you also must configure these HTTP settings on the client to match the new address.

API HTTP-сервера имеет некоторые дополнительные параметры конфигурации, которые не доступны через HttpCfg.The HTTP Server API has some advanced configuration settings that are not available through HttpCfg.

Эти параметры сохраняются в реестре и применяются ко всем приложениям, выполняемым в системах, которые используют API HTTP-сервера.

These settings are maintained in the registry and apply to all applications running on the systems that use the HTTP Server APIs. Сведения об этих параметрах см. в разделе параметры реестра Http.sys для IIS.

For information about these settings, see Http.sys registry settings for IIS. В большинстве случаев пользователям не нужно изменять эти параметры.Most users should not need to change these settings.

Проблемы, возникающие при работе с Windows XPIssues Specific to Windows XP

Службы IIS не поддерживают совместное использование портов в Windows XPWindows XP.IIS does not support port sharing on Windows XPWindows XP. Если служба IIS запущена и пытается использовать пространство имен с помощью порта службы WCF, службы WCF не запускается.

If IIS is running and a WCF service attempts to use a namespace with the same port, the WCF service fails to start. Службы IIS и WCF, как по умолчанию используют порт 80.IIS and WCF both default to using port 80.

Изменить назначение порта для одной из служб, либо использовать список прослушивания IP-адрес для назначения службы WCF к сетевому адаптеру, не используемому службами IIS.Either change the port assignment for one of the services or use the IP Listen List to assign the WCF service to a network adapter not used by IIS.

Службы IIS 6.0 и более поздних версий были переработаны для использования API HTTP-сервера.IIS 6.0 and later have been redesigned to use the HTTP Server APIs.

См. такжеSee also

Источник: https://docs.microsoft.com/ru-ru/dotnet/framework/wcf/feature-details/configuring-http-and-https

HTTP и HTTPS для SEO: как не потерять благосклонность Google

В блоге онлайн-сервиса для анализа ссылочной массы сайта Ahrefs.com появилась интереснаястатьяМайкла Эрнандеса, которая поможет ответить на вопросы, волнующие многих оптимизаторов и владельцев сайтов: стоит ли переходит на протокол HTTPS, принесет ли это существенную пользу для SEO?

Давайте разберемся, в чем разница между HTTP и HTTPS, как перейти с одного протокола на другой, и нужно ли вообще совершать этот переход.

Постараемся ответить на несколько вопросов:

- Почему при ранжировании Google отдает предпочтение сайтам, использующим протокол HTTPS?

- Какие преимущества дает HTTPS с точки зрения поисковой оптимизации?

HTTP и HTTPS: основы

Как для пользователя, так и для владельца сайта хорошее онлайн-взаимодействие обычно подразумевает качественное шифрование данных. Чтобы разобраться, почему Google отдает предпочтение этому элементу, рассмотрим основные различия между протоколами HTTP и HTTPS.

HTTP (HyperText Transfer Protocol)

HTTP («протокол передачи гипертекста») — это система передачи и получения информации в интернете. HTTP является протоколом прикладного уровня, то есть, по сути, его интересует в первую очередь то, как информация передается пользователю, при этом ему безразлично, как данные попадают из пункта А в пункт Б.

Cossa рекомендует: онлайн-курсы ИКРЫ, на которых каждый студент может учиться мягким компетенциям, не отрываясь от работы и применять знания на реальных задачах, не выходя из дома.

Реклама

HTTP является протоколом «без сохранения состояния», то есть он не хранит никакой информации о предыдущей сессии пользователя. Преимущество такого протокола, который не запоминает состояние, заключается в том, что требуется посылать меньше данных, соответственно, повышается скорость.

Когда целесообразно использование HTTP?

HTTP чаще всего применяется для доступа к HTML-страницам. При этом важно учитывать, что с помощью доступа к HTTP можно задействовать и другие ресурсы. Именно так создавали свои сайты те компании, которые не были связаны с конфиденциальной информацией (например, с данными о платежных картах).

HTTPS (Secure HyperText Transfer Protocol)

Протокол HTTPS, то есть «безопасный HTTP», был разработан для авторизации и защищенных транзакциях. Обмен конфиденциальной информацией должен быть безопасным, чтобы предотвратить несанкционированный доступ, именно для этого и нужен HTTPS.

Во многих отношениях HTTPS идентичен HTTP. В обоих протоколах клиент (например, ваш браузер) устанавливает соединение с сервером через стандартный порт.

Однако HTTPS обеспечивает дополнительный уровень защиты, поскольку применяет криптографический протокол SSL при обмене данными.

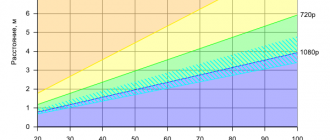

С технической точки зрения есть еще одно различие протоколов: в отличие от HTTP, для HTTPS по умолчанию используется 443 TCP-порт, т.е. протоколы HTTP и HTTPS используют два разных порта для коммуникации.

HTTPS работает совместно с криптографическим протоколом Secure Sockets Layer (SSL). Вместе они обеспечивают надежную передачу данных, и именно это отличие от HTTP учитывает Google.

Обратите внимание: протоколу HTTP важно ЧТО передается, то есть сохраняется целостность данных, но сами данные могут оказаться под угрозой перехвата.

Для SSL важно КАК передаются данные, при этом безразличен вид содержания, но надежен процесс передачи. HTTPS — это HTTP, обернутый в SSL.

Вот почему HTTPS действительно сочетает в себе лучшее: с одной стороны, он заботится о том, как пользователь видит данные, с другой стороны, обеспечивает дополнительный уровень защиты при передаче данных.

Примечание:HTTPS и SSLчасто используются как взаимозаменяемые термины, но это неверно. HTTPS безопасен потому, что использует SSL для защищенного обмена данными.

HTTPS и позиция Google

Нет ничего удивительного в том, что Google предпочитает надежные сайты с подтвержденным сертификатом сервера.

В этом случае пользователь может быть уверен, что сайт применяет шифрование личных данных для повышения защиты и безопасности. Однако необходимо понимать, что получение сертификата может быть непростой задачей (чем и обусловлен дополнительный вес этого фактора при ранжировании).

Когда сайт подает запрос на получение сертификата, организация, выдавшая такой сертификат, становится доверительной третьей стороной.

Когда ваш браузер обращается к сайту, использующему защищенный протокол HTTPS, он применяет информацию, содержащуюся в сертификате, для проверки подлинности сайта.

Пользователь, понимающий разницу между HTTP и HTTPS, может спокойно совершать покупки, и не бояться, что его данные будут украдены.

Как уже упоминалось в начале статьи, Google рассматривает использование протокола HTTPS в качестве фактора ранжирования.

Анализ данных ясно показывает, что сайты, использующие протокол HTTPS, действительно получают преимущество в выдаче, а потому переход на протокол HTTPS будет полезен всем компаниям, даже тем, для которых защита личной информации не существенна.

Добавим еще немного технической информации. Данные, передаваемые с помощью HTTPS, защищены криптографическим протоколом TLS (Transport Layer Security – «безопасность на транспортном уровне»), который предусматривает три основных уровня защиты:

- Шифрование данных. Данные шифруются для повышения безопасности их передачи.

- Сохранение целостности данных. Данные не могут быть незаметно изменены или искажены во время передачи.

- Аутентификация гарантирует, что пользователь попадает именно на тот сайт, который ему нужен.

Google утверждает, что сайты, использующие протокол HTTPS, получают небольшое преимущество при ранжировании именно из-за фактора безопасности.

Тем не менее, применение HTTPS пока остается довольно слабым сигналом на фоне всех остальных факторов (влияет менее чем на 1% запросов по всему миру), учитывающихся в алгоритме ранжирования, и имеет меньший вес, чем, например, высококачественный контент.

По словам Search Engine Land, Google сообщает, что первые тесты по использованию HTTPS в качестве сигнала ранжирования дали «положительные результаты» в плане релевантности и позиции ресурса в выдаче Google. Специалисты также считают, что Google может принять решение повысить влияние этого сигнала и отдавать предпочтение сайтам, использующим HTTPS, в целях заботы о безопасности пользователей.

Преимущества перехода на HTTPS с точки зрения SEO

Очевидно, что протокол HTTPS обеспечивает безопасность данных, а потому он поможет вам сохранить благосклонность и расположение Google. Есть и дополнительные преимущества с точки зрения оптимизации сайта.

1. Повышение позиций в выдаче.

Тут все очевидно. Как уже упоминалось, Google подтвердил, что учитывает использование протокола HTTPS при ранжировании, пусть пока и в незначительной степени.

Конечно, трудно выделить роль именно этого сигнала, однако следует иметь в виду сам факт. Кроме того, вес этого сигнала имеет все шансы повыситься в будущем.

2. Реферальные данные.

Когда пользователь приходит на сайт, использующий протокол HTTPS, защищенные реферальные данные сохраняются. Если же трафик идет через сайт, использующий HTTP, данные теряются, такой трафик показывается как прямой.

3. Безопасность и конфиденциальность.

Протокол HTTPS повышает безопасность, а это может положительно отразиться и на результатах вашей SEO-деятельности. Протокол HTTPS:

- подтверждает, что данный сайт именно тот адресат, с которым должен общаться сервер;

- предотвращает вмешательство третьих лиц;

- повышает безопасность вашего сайта для посетителей;

- шифрует все коммуникации, включая URL, что позволяет защитить личную информацию, например, историю просмотров в браузере или номера кредитных карт.

Возможные проблемы при переходе на HTTPS

C точки зрения SEO переход с HTTP на HTTPS абсолютно безопасен. Тем не менее, нужно совершить несколько важных действий, чтобы объем вашего трафика не пострадал.

Обязательно сообщите Google о том, что вы перешли с HTTP на протокол HTTPS.

Google предлагает воспользоваться следующими рекомендациями при переходе на HTTPS:

- Выберите подходящий вам тип сертификата безопасности: одиночный, мультидоменный или wildcard-сертификат (сертификат-шаблон для защищенного источника с несколькими динамическими субдоменами).

- Используйте сертификаты с 2048-битными ключами.

- Используйте относительные URL-адреса для ресурсов, находящихся на одном защищенном домене.

- Используйте относительные URL без указания протокола для всех остальных доменов.

- Не закрывайте от индексации HTTPS-страницы в файле robots.txt.

- По возможности разрешайте поисковым роботам индексирование страниц. Старайтесь не использовать noindex в метатеге «robots».

- Google обновил Google Webmaster Tools для более удобной работы с сайтами, использующими протокол HTTPS.

- Внимательно отслеживайте переход сайта с HTTP на HTTPS в программах аналитики и в Google Webmaster Tools.

Приведем краткий список последовательности шагов, чтобы в общих чертах обрисовать процесс:

- Создайте запрос на получение сертификата (CSR).

- Выберите серверное ПО, используемое для генерации запроса CSR.

- Выберите алгоритм хэширования.

- Выберите срок действия сертификата.

Примечание:Вы сможете использовать этот сертификат для неограниченного количества серверов. Предпочтительнее работать с компанией, которая устанавливает SSL-соединения, поскольку все это генерируется автоматически сразу после ввода информации.

С подробной инструкцией по переходу на HTTPS вы можете ознакомиться в нашей статья «HTTP vs HTTPS. Как перейти на HTTPS без последствий?».

Заключение

Вывод прост — HTTPS не только даст вам все упомянутые преимущества в плане поисковой оптимизации, но и повысит защищенность вашего сайта. Именно безопасность вашего сайта и ваших пользователей — наиболее важный аргумент в пользу перехода с HTTP на HTTPS.

HTTPS также благоприятно скажется на реферальных данных и на стратегиях поисковой оптимизации. В целом, учитывая возможные усиление Google этого сигнала в будущем, а также если ваш сайт работает с конфиденциальной информацией, имеет смысл переходить на HTTPS как можно скорее.

Источник: https://www.cossa.ru/155/108828/