Содержание

Что такое BitLocker, как настроить и использовать БитЛокер без TRM в Windows 7, 8, 10

«БитЛокер» представляет собой проприетарную технологию, которая дает возможность обеспечивать защиту информации посредством комплексного шифрования разделов. Сам ключ может размещаться в «TRM» либо на устройстве USB.

TPM (Trusted Platform Module) – это криптопроцессор, в котором размещаются криптоключи для защиты данных. Используется для того, чтобы:

- выполнять аутентификацию;

- защищать информацию от кражи;

- управлять сетевым доступом;

- защищать программное обеспечение от изменений;

- защищать данные от копирования.

Модуль «Trusted Platform Module» в BIOS

Обыкновенно модуль запускается в рамках процесса модульной инициализации, его не нужно включать/выключать. Но если необходимо, осуществить активацию возможно посредством консоли управления модулем.

- Нажмите в меню «Пуск» кнопку «Выполнить», напишите tpm.msc.

- В разделе «Действие» выберите «Включить TPM». Ознакомьтесь с руководством.

- Перезагрузите ПК, следуйте рекомендациям «БИОС», отображаемым на мониторе.

Как включить «БитЛокер» без «Trusted Platform Module» в Windows 7, 8, 10

При запуске шифровального процесса «БитЛокер» для системного раздела на ПК многих юзеров появляется уведомление «Данное устройство не может применять доверенный платформенный модуль. Администратору нужно активировать параметр. Разрешить применение BitLocker без совместимого TPM». Чтобы применять шифрование, нужно отключить соответствующий модуль.

Отключение использования модуля TPM

Для того чтобы можно было выполнить шифрование системного раздела без «Trusted Platform Module», нужно поменять настройки параметра в редакторе GPO (локальные групповые политики) ОС.

- Одновременно зажимаем Win+R, после чего вбиваем gpedit.msc, чтобы запустить GPO.

- Нажмите на «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Этот параметр политики позволяет выбрать шифрование диска BitLocker», «Диски операционной системы».

- Два раза нажмите на пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

- В появившемся меню выберите «Включено», удостоверьтесь, что установлена отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля».

- Сохраните проделанные изменения.

Правильное удаление программ с компьютера

Как включить «БитЛокер»

Для того чтобы выполнить запуск «БитЛокер», необходимо следовать такому алгоритму:

- Щелкните правой клавишей мышки по меню «Пуск», нажмите на «Панель управления».

- Кликните по «Шифрование диска».

- Нажмите на «Включить BitLocker».

- Подождите, пока закончится проверка, щелкните «Далее».

- Прочтите инструкции, кликните по клавише «Далее».

- Запустится процесс подготовки, при котором не стоит отключать ПК. В противном случае вы не сможете загрузить операционную систему.

- Щелкните по клавише «Далее».

- Введите пароль, который станет применяться для разблокирования диска при запуске ПК. Кликните по клавише «Далее».

- Выберите метод сохранения ключа восстановления. Данный ключ позволит получить доступ к диску при утрате пароля. Щелкните «Далее».

- Выберите шифрование всего раздела. Кликните «Далее».

- Нажмите на «Новый режим шифрования», щелкните «Далее».

- Отметьте пункт «Запустить проверку системы BitLocker», щелкните «Продолжить».

- Выполните перезагрузку ПК.

- При включении ПК наберите пароль, указанный при шифровании. Щелкните кнопку ввода.

- Шифрование запустится сразу после загрузки ОС. Кликните по значку «БитЛокер» в панели уведомлений, чтобы посмотреть прогресс. Помните, что шифровальный процесс может отнимать немало времени. Все зависит от того, какой памятью располагает системный раздел. При выполнении процедуры ПК будет работать менее производительно, так как на процессор идет нагрузка.

Как отключить BitLocker

- Кликните по значку «БитЛокер» в панели уведомлений.

- Нажмите на «Управление BitLocker».

- Кликните по «Отключить BitLocker».

- Выберите «Отключить BitLocker».

- Дешифровка тоже занимает определенное время. Во время данной процедуры можете использовать ПК как обычно. Никаких настроек выполнять не требуется.

Источник: http://composs.ru/vklyuchit-bitlocker-bez-tpm/

Windows 7 BitLocker или шифрование данных. Часть 2 – шифрование диска BitLocker средствами графического интерфейса

В предыдущей статье данного цикла было вкратце рассказано о технологии BitLocker, представляющей собой средство безопасности в современных операционных системах Windows. В принципе, в статье была описана архитектура данного средства, что при осуществлении самого шифрования дисков в домашней обстановке или в организации не принесёт много толку.

Также из первой статье вы могли узнать, что для использования всех преимуществ данной технологии, компьютеры, для которых будет проводиться шифрование, должны быть оснащены таким модулем как доверенный платформенный модуль (Trusted Platform Module, TPM), который, к сожалению, можно найти далеко не на каждом компьютере. Поэтому в следующих статьях данного цикла при описании работы с доверенным платформенным модулем, будет рассматриваться только его эмулятор на виртуальной машине.

Также, думаю, стоит отметить, что ни в этой, ни в следующих статьях данного цикла не будет рассматриваться блокировка дисков с данными при использовании смарт-карт.

Как вам, скорее всего, известно, при помощи технологии BitLocker вам предоставляется возможность зашифровать полностью весь диск, в то время как шифрованная файловая система (Encrypting File System, EFS) позволяет зашифровать лишь отдельные файлы.

Естественно, в некоторых случаях вам нужно зашифровать только определённые файлы и, казалось бы, выполнять шифрование всего раздела не к чему, но EFS целесообразно использовать только на компьютерах в интрасети, которые не будут перемещаться между отделами и офисами.

Другими словами, если у вашего пользователя есть ноутбук, ему нужно периодически ездить по командировкам и у такого пользователя на компьютере присутствуют, скажем, лишь несколько десятков файлов, которые необходимо зашифровывать, для его портативного компьютера лучше использовать не шифрованную файловую систему, а технологию BitLocker.

Объясняется это тем, что при помощи EFS вы не сможете шифровать такие жизненно важные элементы операционной системы как файлы системного реестра.

И если злоумышленник доберётся к реестру вашего ноутбука, то он может найти для себя много такой интересной информации, как закэшированные данные доменной учётной записи вашего пользователя, хэш пароля и многое другое, что в будущем может нанести существенный вред и убыток не только этому пользователю, но и всей компании в целом.

А при помощи технологии BitLocker, в отличие от шифрованной файловой системы, как уже было отмечено немного выше, на ноутбуке вашего пользователя будут зашифрованы все данные, расположенные на зашифрованном диске ноутбука вашего пользователя. У многих может возникнуть вопрос: как же другие пользователи в организации смогут пользоваться файлами, которые зашифрованы при помощи данной технологии? На самом деле, все очень просто: если на компьютере с зашифрованными файлами при помощи технологии BitLocker будет предоставлен общий доступ, то авторизованные пользователи смогут взаимодействовать с такими файлами также просто, как если бы никакого шифрования на компьютере такого пользователя не было. Помимо этого, в том случае, если файлы, расположенные на зашифрованном диске будут скопированы на другой компьютер или на незашифрованный диск, то тогда эти файлы будут автоматически расшифрованы.

В следующих разделах вы узнаете о том, как можно зашифровать системный и дополнительные разделы на ноутбуке, не поддерживающем модуль TPM, с операционной системой Windows 7.

Включение шифрования BitLocker для системного раздела

В процедуре включения шифрования диска BitLocker для системного раздела на компьютере, который не входит в домен, нет ничего сложного. Перед тем как зашифровать системный диск, думаю, что следует обратить внимание на то, что на ноутбуке, на котором будут шифроваться диски, создано три раздела, причём, зашифрованными должны быть первые два:

Рис. 1. Проводник Windows на ноутбуке, на котором будут шифроваться диски

Для того чтобы зашифровать системный раздел, выполните следующие действия:

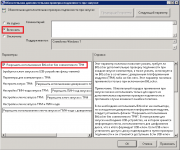

- Прежде всего, так как на ноутбуке, указанном в этом примере, на котором будут шифроваться диски, отсутствует доверенный платформенный модуль, желательно выполнить некоторые предварительные действия. Вам нужно открыть оснастку «Редактор локальной групповой политики» и перейти к узлу Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы. Здесь вы можете обнаружить шесть различных параметров политики. Так как было упомянуто ранее, что данный ноутбук не оснащён модулем TPM, нужно сделать так, чтобы перед загрузкой операционной системы, использовался USB-накопитель, содержащий специальный ключ, предназначенный для подтверждения проверки подлинности и последующей загрузки системы. Для выполнения этой операции предназначен параметр политики «Обязательная дополнительная проверка подлинности при запуске». В диалоговом окне свойств данного параметра политики вам следует установить флажок на опции «Разрешить использование BitLocker без совместимого TPM». В данном случае, так как это единственная опция, которая может нас заинтересовать при шифровании диска в рабочей группе, сохраните выполненные изменения. Диалоговое окно свойств этого параметра политики изображено на следующей иллюстрации:

Рис. 2. Диалоговое окно свойств параметра политики «Обязательная дополнительная проверка подлинности при запуске»

Для управления технологией BitLocker доступно много различных параметров групповой политики. Эти параметры будут подробно рассмотрены в одной из следующих статей по технологии BitLocker.

- Откройте «Панель управления», перейдите к категории «Система и безопасность», а затем выберите «Шифрование диска BitLocker»;

- В отобразившемся окне панели управления выберите системный раздел, а затем нажмите на ссылку «Включить BitLocker». Стоит обязательно обратить внимание на то, что вы сможете зашифровать раздел только в том случае, если он расположен на базовом диске. В том случае, если у вас созданы разделы на динамическом диске, перед их шифрованием вам нужно будет сконвертировать диск из динамического в базовый. На следующей иллюстрации показано окно «Шифрование диска BitLocker»:

Рис. 3. Окно «Шифрование диска BitLocker» панели управления

- После выполнения проверки конфигурации компьютера, на первой странице мастера шифрования диска BitLocker вы можете указать различные параметры запуска. Но так как на моем ноутбуке нет доверенного платформенного модуля, а также был изменен параметр групповой политики, разрешающий использовать шифрование BitLocker на оборудовании без поддержки TPM, можно выбрать лишь параметр «Запрашивать ключ при запуске». Первая страница мастера показана ниже:

Рис. 4. Параметр запуска BitLocker мастера шифрования диска

- На странице «Сохраните ключ запуска» мастера шифрования диска BitLocker вам следует присоединить к компьютеру флэш-накопитель, а затем указать его в списке. После того как вы выберите накопитель, нажмите на кнопку «Сохранить»;

- На третьей странице мастера вам предстоит указать расположение для ключа восстановления. Ключ восстановления представляет собой маленький текстовый файл, содержащий некоторые инструкции, метку диска, идентификатор пароля, а также 48-значный ключ восстановления. Необходимо помнить, что этот ключ отличается от ключа запуска тем, что он используется для получения доступа к данным в тех случаях, когда невозможно получить к ним доступ любыми другими способами. Вы можете выбрать один из трех следующих вариантов: сохранить ключ восстановления на флэш-накопителе USB, сохранить ключ восстановления в файле или напечатать ключ восстановления. Учтите, что при выборе первого варианта, вам необходимо сохранять ключи восстановления и запуска на разных флэш накопителях. Так как рекомендуется сохранять несколько ключей восстановления, причём, на компьютерах отличных от шифруемого, в моем случае ключ восстановления был сохранен в сетевой папке на одном из моих серверов, а также на облачном диске HP. Теперь содержимое ключа восстановления будет известно только мне и компании HP, хоть, скорее всего, они убеждают нас в полной конфиденциальности информации. Если вы распечатываете ключ восстановления, то в этом случае корпорация Microsoft советует такой документ хранить в закрытом сейфе. Я же рекомендую просто заучить эти 48 цифр и после прочтения документ просто сжечь :). Страница «Как сохранить ключ восстановления?» мастера шифрования BitLocker изображена на следующей иллюстрации:

Рис. 5. Сохранение ключа восстановления данных, зашифрованных при помощи BitLocker

- Эту страницу мастера шифрования диска можно считать последней, так как на этом этапе вы можете выполнить проверку системы BitLocker, при помощи которой убедитесь, что в случае необходимости будет предоставлена возможность с легкостью использовать свой ключ восстановления. Для завершения выполнения проверки системы вам будет предложено перезагрузить компьютер. В принципе, этот шаг не является обязательным, но все-таки желательно выполнить данную проверку. Последнюю страницу мастера вы сможете увидеть ниже:

Рис. 6. Последняя страница мастера шифрования диска

- Сразу после POST-теста для запуска операционной системы вам будет предложно вставить флэш-накопитель с ключом запуска. После того как компьютер будет перезагружен и BitLocker-у будет известно, что после шифрования не случится никаких непредвиденных обстоятельств, начнется сам процесс шифрования диска. Об этом вы узнаете из значка, отображаемого в области уведомлений, или если перейдете к окну «Шифрование диска BitLocker» из панели управления. Сам процесс шифрования выполняется в фоновом режиме, то есть, вы во время выполнения шифрования сможете продолжить работу на компьютере, однако BitLocker будет интенсивно использовать ресурсы процессора и свободное место на шифруемом диске. Чтобы посмотреть, сколько процентов вашего диска уже зашифровано, найдите в области уведомлений значок «Выполняется шифрования %имя_тома% с помощью шифрования диска BitLocker» и дважды по нему щелкните. Значок уведомления BitLocker-а и диалоговое окно «Шифрование диска BitLocker» отображено ниже:

Рис. 7. Выполнение шифрования

- После завершения процесса шифрования диска BitLocker, вы будете уведомлены о том, что шифрование выбранного вами диска успешно завершено. Это диалоговое окно можно увидеть ниже:

Рис. 8. Завершение шифрования диска BitLocker

Для тех, кто выполняет шифрование диска впервые, хочу отметить, что эта процедура выполняется не моментально и, например, у меня на то, чтобы зашифровать системный диск объемом в 75 гигабайт ушло 70 минут.

Теперь, как заметно на следующей иллюстрации, в проводнике Windows на значке системного раздела изображен замок, что означает, что этот раздел зашифрован при помощи технологии BitLocker:

Рис. 9. Проводник Windows с зашифрованным системным разделом

Заключение

Из этой статьи вы узнали о том, как можно зашифровать диск при помощи технологии BitLocker. Рассмотрен процесс подготовки к шифрованию и самого шифрования диска при помощи графического интерфейса. Так как в начале статьи я указал, что на данном ноутбуке будут зашифрованы два диска, в следующей статье вы узнаете о том, как можно зашифровать диск, используя технологию BitLocker, при помощи утилиты командной строки manage-dbe.

Источник: https://dimanb.wordpress.com/2011/12/04/bitlocker1/

Шифрование в Windows Server 2008 R2

13.03.2010 Владимир Безмалый

С появлением Windows Server 2008, а теперь и Windows Server 2008 R2 возможность шифрования стала уже встроенной функцией операционной системы. В данной статье я попытаюсь описать процесс шифрования с помощью функции BitLocker в новой версии Windows Server 2008 R2.

Начинаем шифровать

Прежде чем приступать к шифрованию, необходимо открыть «Задачи начальной настройки» и добавить компонент «Шифрование BitLocker» (экран 1).

После этого придется перезагрузить сервер, и можно начинать шифрование.

Важно учесть, что в Windows Server 2008 R2, в отличие от Windows 7 и более старых версий, по умолчанию считается, что система оборудована модулем Trusted Platform Module (ТРМ).

Если ваш сервер не оборудован соответствующим модулем, то вам до начала шифрования необходимо обратиться к редактору локальных групповых политик, запустив файл gpedit.msc.

В редакторе локальных групповых политик в разделе «Конфигурация компьютера» раскройте контейнер «Административные шаблоны», затем «Компоненты Windows» и выберите объект «Шифрование диска BitLocker» (экран 2).

В этом контейнере GPO следует найти параметр «Обязательная проверка подлинности при запуске». По умолчанию он имеет значение «Не задано».

Включите данный параметр и обязательно оставьте флажок для параметра «Разрешить использовать BitLocker без совместимого ТРМ». Не забудьте, что при этом потребуется флэш-накопитель USB для хранения ключа. Примените данную политику, и вы сможете шифровать свои жесткие диски. Для этого необходимо перейти в панель управления, запустить модуль «Шифрование диска BitLocker» и указать тот диск, который предстоит шифровать.

Вы, естественно, можете зашифровать только диск данных или только системный диск, однако я рекомендую шифровать оба. Естественно, последовательно. Можно и одновременно, но это будет дольше.

Обратите внимание! В перечне дисков, доступных для шифрования, перечислены не только жесткие диски, но и внешний жесткий диск и даже флэш-накопитель USB. Впрочем, те из читателей, кто уже тестировал шифрование в Windows 7, скорее всего, знают о данной возможности.

После того как вы указали на необходимость шифрования конкретного диска, BitLocker проведет его инициализацию. Советую обратить внимание на то, что в период, когда вы будете шифровать диск, производительность сервера снизится. После окончания процесса инициализации операционная система предложит выбрать место для хранения ключа шифрования.

Так как в данной статье рассматривается шифрование без модуля ТРМ, параметры, относящиеся к ТРМ, соответственно недоступны (выделены серым цветом на экране 3).

После выбора «Запрашивать ключ запуска при запуске» необходимо сохранить ключ на USB-носителе, в нашем случае на флэш-накопителе USB. Далее мастером будет предложено сохранить ключ восстановления на другой USB-носитель или в текстовый файл или распечатать его. Учтите, что на флэш-накопитель USB, на который вы сохранили ключ шифрования, будет скопирован и текстовый файл для расшифровывания вашего диска, и в этом файле будет храниться 48-значный цифровой ключ для расшифровывания.

После этого система предложит зашифровать диск. В случае шифрования диска данных (не системного) вы увидите несколько иной вариант (экран 4).

Вы можете использовать:

- пароль для снятия блокировки диска;

- смарт-карту для снятия блокировки диска, при этом вы должны будете ввести PIN-код соответствующей карты;

- комбинацию первых двух способов;

- автоматическое снятие блокировки диска этого компьютера.

Последний пункт имеет смысл использовать только в том случае, если вы предварительно зашифровали системный диск.

Далее вам снова будет предложено сохранить ключ шифрования. Этот процесс ничем не отличается от описанного выше для системного диска.

Локальная групповая политика шифрования BitLocker

Рассмотрим некоторые параметры локальной групповой политики, относящиеся к шифрованию BitLocker в версии Windows Server 2008 R2.

Обязательная проверка подлинности при запуске. Данный параметр позволяет указать, будет ли BitLocker требовать дополнительной проверки подлинности при каждом запуске ПК, а также используете ли вы ТРМ.

Если сервер не оснащен ТРМ, следует установить флажок «Разрешить использование BitLocker, без совместимого ТРМ». В этом случае при запуске ключ шифрования будет считываться с USB-устройства.

Если устройство недоступно (не работает), необходимо воспользоваться одним из способов восстановления BitLocker.

Разрешить использование усовершенствованных PIN-кодов при запуске. Этот параметр политики позволяет настраивать использование усовершенствованных PIN-кодов с программой шифрования BitLocker. При этом в PIN-коде можно применять буквы обоих регистров, цифры, символы и пробелы.

Установить минимальную длину PIN-кода для запуска. Данный параметр устанавливает минимальную длину PIN-кода. Длина PIN-кода составляет от 4 до 20 разрядов.

Выбор методов восстановления дисков операционной системы, защищенных с помощью BitLocker. Данный параметр позволяет установить методы восстановления BitLocker.

Настройка профиля проверки ТРМ. Этот параметр политики позволяет указать, как оборудование безопасности для модуля TPM обеспечивает безопасность ключа шифрования BitLocker. Данный параметр неприменим, если на компьютере нет совместимого модуля либо же если BitLocker уже включен и используется защита с помощью этого модуля.

Параметры шифрования дисков с данными

Настроить использование смарт-карт на фиксированных дисках с данными. Данный параметр управляет возможностью применения смарт-карт для доступа к зашифрованным дискам.

Запретить запись на фиксированные диски, не защищенные BitLocker. С помощью данного параметра можно разрешить запись на жесткие диски, не зашифрованные с помощью BitLocker. При включении этого параметра все фиксированные диски, не защищенные BitLocker, подключаются как доступные только для чтения. Если диск защищен с помощью BitLocker, он подключается с доступом для чтения и записи.

Разрешить доступ к фиксированным дискам с данными, защищенными с помощью BitLocker, из более ранних версий Windows.

Этот параметр политики определяет, можно ли разблокировать и просматривать фиксированные диски с данными, форматированные с файловой системой FAT, на компьютерах под управлением операционных систем Windows Server 2008, Windows Vista, Windows XP с пакетом обновлений 3 (SP3) и Windows XP с пакетом обновлений 2 (SP2).

У этих операционных систем есть доступ только для чтения к дискам, защищенным с помощью BitLocker. Обратите внимание, что этот параметр политики не применяется к дискам, отформатированным с файловой системой NTFS.

Настроить использование паролей для фиксированных дисков с данными. С помощью данного параметра можно определить, требуется ли пароль для разблокирования фиксированных дисков данных, шифрованных с помощью BitLocker.

Если разрешить использование пароля, можно сделать его обязательным, установить требования к сложности и задать минимальную длину.

Для активации параметра требований к сложности следует включить параметр групповой политики «Пароли должны соответствовать требованиям к сложности», размещенный в разделе Конфигурация компьютера\Параметры Windows\Параметры безопасности\Политики учетной записи\Политика паролей\.

Выбор методов восстановления жестких дисков, защищенных с помощью BitLocker. Этот параметр политики позволяет управлять восстановлением жестких дисков с данными, защищенных с помощью BitLocker.

Параметры управления шифрованием съемных дисков с данными

Управление использованием BitLocker для съемных дисков. При включении этого параметра можно устанавливать значения свойств, управляющие тем, как пользователи могут настраивать BitLocker.

Установите флажок «Разрешить пользователям применять защиту с помощью BitLocker на съемных дисках с данными», чтобы разрешить пользователю запускать мастер установки BitLocker на съемном диске с данными.

Установите флажок «Разрешить пользователям отключать и использовать BitLocker для шифрования съемных дисков с данными», чтобы разрешить пользователям удалять шифрование диска BitLocker или временно отключать шифрование на период обслуживания.

Настроить использование смарт-карт на съемных дисках с данными. Этот параметр политики позволяет определять возможность использования смарт-карт для проверки подлинности доступа пользователей к съемным дискам с данными, защищенными с помощью BitLocker на компьютере.

Запретить запись на съемные диски, не защищенные BitLocker. При включении этого параметра все съемные диски, не защищенные BitLocker, подключаются как доступные только для чтения. Если диск защищен с помощью BitLocker, он подключается с доступом для чтения и записи.

Если выбран параметр «Запретить запись на устройства, настроенные в другой организации», то запись будет разрешена только на диски, чьи поля идентификации совпадают с полями идентификации компьютера.

Разрешить доступ к съемным дискам с данными, защищенным с помощью BitLocker из более ранних версий Windows. Этот параметр политики определяет, можно ли разблокировать и просматривать съемные диски с данными, форматированные с файловой системой FAT, на компьютерах под управлением Windows Server 2008, Windows Vista, Windows XP с пакетом обновлений 3 (SP3) и Windows XP с пакетом обновлений 2 (SP2).

Настроить использование паролей для съемных дисков с данными. Данный параметр определяет, требуется ли пароль для разблокирования съемных дисков, зашифрованных BitLocker.

Естественно, в одной статье невозможно рассмотреть все тонкости шифрования и все параметры локальной групповой политики, но я надеюсь, что вам пригодятся приведенные здесь сведения.

Владимир Безмалый (vladb@windowslive.com) — специалист по обеспечению безопасности, MVP Consumer Security, Microsoft Security Trusted Advisоr

Купить номер с этой статьей в PDF

Источник: https://www.osp.ru/winitpro/2009/11/13000857

BitLocker — Шифрование диска

Здравствуйте Друзья! В этой статье мы продолжим изучать встроенные в Windows системы призванные повысить безопасность наших данных. Сегодня это система шифрования дисков Bitlocker. Шифрование данных нужно для того что бы вашей информацией не воспользовались чужие люди. Как она к ним попадет это уже другой вопрос.

Шифрование — это процесс преобразования данных таким образом что бы получить доступ к ним могли только нужные люди. Для получения доступа обычно используют ключи или пароли.

Шифрование всего диска позволяет исключить доступ к данным при подключении вашего жесткого диска к другому компьютеру. На системе злоумышленника может быть установлена другая операционная система для обхода защиты, но это не поможет если вы используете BitLocker.

Технология BitLocker появилась с выходом операционной системы Windows Vista и была усовершенствована в Windows 7. Bitlocker доступен в версиях Windows 7 Максимальная и Корпоративная а так же в Windows 8 Pro. Владельцам других версий придется искать альтернативу.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Как включить шифрование диска BitLocker

По умолчанию BitLocker настроен на запуск с модулем TPM и при его отсутствии не захочет запускаться. (Сначала просто попробуйте включить шифрование и если запуститься, то не нужно ничего отключать в групповых политиках)

Для запуска шифрования заходим в Панель управления\Система и безопасность\Шифрование диска BitLocker

Выбираем нужный диск (в нашем примере это системный раздел) и нажимаем Включить BitLocker

Если же вы видите картинку подобную ниже

необходимо править групповые политики.

С помощью поиска из меню Пуск вызываем Редактор локальной групповой политики

Идем по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Диски операционной системы

Справа выбираем Обязательная дополнительная проверка подлинности

В открывшемся окошке нажимаем Включить, затем необходимо проконтролировать наличие галочки Разрешить использование BitLocker без совместимого TPM и нажать ОК

После этого BitLocker можно будет запустить. Вас попросят выбрать единственный вариант защиты — Запрашивать ключ запуска при запуске. Это и выбираем

Вставляем флешку на которую будет записан ключ запуска и нажимаем Сохранить

Теперь необходимо сохранить ключ восстановления, на тот случай если флешка с ключом запуска будет не в зоне доступа. Можно сохранить ключ на флешке (желательно другой), сохранить ключ в файле для последующего переноса на другой компьютер или сразу распечатать.

Ключ восстановления нужно естественно хранить в надежном месте. Сохраню ключ в файл

Ключ восстановления не получиться сохранить на диске который вы собираетесь зашифровать.

Нажимаете Далее

Ключ восстановления это простой текстовый документ с самим ключом

Затем у вас откроется последнее окошко в котором вам рекомендуют Запустить проверку системы BitLocker до шифрования диска. Нажимаем Продолжить

Сохраняете все открытые документы и нажимаете Перезагрузить сейчас

Вот что увидите если что то пойдет не так

Если все работает то после перезагрузки компьютера запустится шифрование

Время зависит от мощности вашего процессора, емкости раздела или тома который вы шифруете и скорости обмена данными с накопителем (SSD или HDD). Твердотельный диск на 60 Гб заполненные почти под завязку шифруются минут за 30 при этом еще работают Добровольные распределенные вычисления.

Когда шифрование будет завершено увидите следующую картинку

Закрываете окошко и проверяете в надежных ли местах находятся ключ запуска и ключ восстановления.

Шифрование флешки — BitLocker To Go

С появлением в Windows 7 технологии BitLocker To Go стало возможным шифровать флешки, карты памяти и внешние жесткие диски. Это очень удобно так как флешку потерять гораздо легче чем ноутбук и нетбук.

Через поиск или пройдя по пути

Пуск > Панель управления > Система и безопасность > Шифрование диска BitLocker

открываем окошко управления. Вставляете флешку которую нужно зашифровать и в разделе BitLocker To Go включаем шифрование для нужного USB накопителя

Необходимо выбрать способ снятия блокировки диска. Выбор не большой или пароль или сим-карта с ПИН-кодом. Сим-карты выпускаются специальными отделами в больших корпорациях. Воспользуемся простым паролем.

Устанавливаем галочку использовать пароль для снятия блокировки диска и два раза вводим пароль. По умолчанию минимальная длинна пароля составляет 8 символов (можно поменять в групповых политиках). Нажимаем Далее

Выбираем как будем сохранять ключ восстановления. Надежно, наверное, будет напечатать его. Сохраняем и нажимаем Далее

Нажимаем Начать шифрование и защищаем свои данные

Время шифрования зависит от емкости флешки, заполненности ее информацией, мощности вашего процессора и скорости обмена данными с компьютером

На емких флешках или внешних жестких диска эта процедура может затянуться на долго. По идее процесс можно закончить на другом компьютере. Для этого ставите шифрование на паузу и правильно извлекаете накопитель. Вставляете ее в другой компьютер разблокируете введя пароль и шифрование продолжится автоматически.

Теперь при установки флешки в компьютер появится окошко ниже с просьбой ввести пароль

Если вы доверяете этому компьютеру и не хотите постоянно вводить пароль устанавливаете галочку В дальнейшем автоматически снимать блокировку с этого компьютера и нажимаете Разблокировать. На этот компьютере вам больше не придется вводить пароль для этой флешки.

Для того что бы информацией на зашифрованном USB-накопителе можно было воспользоваться на компьютерах под управлением ОС Windows Vista или Windows XP флешку нужно отформатировать в файловую систему FAT32. В этих операционных системах возможно будет разблокировать флешку только введя пароль и информация будет доступна только для чтения. Запись информации не доступна.

Управление зашифрованным разделом

Управление осуществляется из окошка Шифрование диска BitLocker. Можно найти это окошко с помощью поиска, а можно зайти по адресу

Панель управления > Система и безопасность > Шифрование диска BitLocker

Вы можете выключить шифрование нажав на «Выключить BitLocker». В этом случае диск или том дешифруется. Это займет какое-то время и не нужно будет никаких ключей.

Так же здесь можно приостановить защиту

Данную функцию рекомендуют использовать при обновлении BIOS или редактировании загрузочного диска. (Того самого объемом 100 МБ). Приостановить защиту можно только на системном диске (тот раздел или том на котором установлена Windows).

Почему нужно приостанавливать шифрование? Что бы BitLocker не заблокировал ваш диск и не прибегать к процедуре восстановления. Параметры системы (BIOS и содержимое загрузочного раздела) при шифровании фиксируются для дополнительной защиты. При их изменении может произойти блокировка компьютера.

Если вы выберите Управление BitLocker, то можно будет Сохранить или напечатать ключ восстановление и Дублировать ключ запуска

Если один из ключей (ключ запуска или ключ восстановления) утерян, здесь можно их восстановить.

Управление шифрованием внешних накопителей

Для управления параметрами шифрования флешки доступны следующие функции

Можно изменить пароль для снятия блокировки. Удалить пароль можно только если для снятия блокировки используется смарт-карта. Так же можно сохранить или напечатать ключ восстановления и включить снятие блокировки диска для этого компьютера автоматически.

Восстановление доступа к диску

Восстановление доступа к системному диску

Если флешка с ключом вне зоны доступа, то в дело вступает ключ восстановления. При загрузке компьютера вы увидите приблизительно следующую картину

Для восстановления доступа и загрузки Windows нажимаем Enter

Увидим экран с просьбой ввести ключ восстановления

С вводом последней цифры при условии правильного ключа восстановления автоматически пойдет загружаться операционная система.

Восстановление доступа к съемным накопителям

Для восстановления доступа к информации на флешке или внешнему HDD нажимаем Забыли пароль?

Выбираем Ввести ключ восстановления

и вводим этот страшный 48-значный код. Жмем Далее

Если ключ восстановления подходит то диск будет разблокирован

Появляется ссылочка на Управление BitLocker, где можно изменить пароль для разблокировки накопителя.

Для большей безопасности информации рекомендуется использовать сложные пароли состоящие более чем из 8 знаков с буквами в разных регистрах, цифрами и специальными символами.

Заключение

В этой статье мы узнали каким образом можно защитить нашу информацию зашифровав ее с помощью встроенного средства BitLocker. Огорчает, что эта технология доступна только в старших или продвинутых версиях ОС Windows. Так же стало ясно для чего же создается этот скрытый и загрузочный раздел размером 100 МБ при настройке диска средствами Windows.

Возможно буду пользоваться шифрованием флешек или внешних жестких дисков. Но, это маловероятно так как есть хорошие заменители в виде облачных сервисов хранения данных таких как DropBox, Google Диск, Яндекс Диск и подобные.

Благодарю, что поделились статьей в социальных сетях. Всего Вам Доброго!

С уважением, Антон Дьяченко

Источник: https://youpk.ru/bitlocker-shifrovanie-diska/