Содержание

RDP порт удаленного рабочего стола по умолчанию и как его изменить, что такое РДП, Remote Desktop Protocol, не удалось открыть файл default

RDP – это протокол удаленного рабочего стола. С английского эта аббревиатура расшифровывается, как Remote Desktop protocol.

Он нужен для подключения одного компьютера к другому через сеть интернет.

К примеру, если пользователь находится дома, а ему нужно срочно заполнить документы в офисе он может это сделать с помощью данного протокола.

Как работает RDP

Доступ к другому компьютеру производится через порт TCP 3389 по умолчанию. На каждом персональном устройстве он предустановлен автоматически. При этом существует два вида соединения:

- для администрирования;

- для работы с программами на сервере.

Серверы, где установлена ОС Windows Server поддерживают два удаленных подключения РДП сразу (это в том случае, если не активирована роль RDP). Компьютеры, не являющиеся серверами имеют только по одному входу.

Соединение между компьютерами производится в несколько этапов:

- протокол, основой которого является TCP, запрашивает доступ;

- определяется сессия протокола удаленного рабочего стола. Во время этой сессии утверждаются инструкции передачи данных;

- когда завершится этап определения сервер передаст другому устройству графический вывод. В этот же момент он получает данные от мышки и клавиатуры. Графический вывод – это точно скопированное изображение или команды на отрисовку различных фигур, типа линий, кругов. Такие команды являются ключевыми задачами для данного вида протокола. Они сильно экономят расход трафика;

- клиентский компьютер превращает эти команды в графику и выводит их на экран.

Также этот протокол имеет виртуальные каналы, которые позволяют соединиться с принтером, работать с буфером обмена, использовать аудиосистему и др.

Безопасность соединения

Существует два вида защищенного соединения через RDP:

- встроенная система (Standard RDP Security);

- внешняя система (Enchanced RDP Security).

Они отличаются тем, что в первом типе используется шифрование, обеспечение целостности создается с помощью стандартных средств, которые есть в протоколе. А во втором виде используется модуль TLS для установки защищенного соединения. Разберем подробней процесс работы.

Что за папка SoftwareDistribution и как ее очистить или удалить

Встроенная защита осуществляется так — в начале проходит аутентификация, затем:

- при включении будут сгенерированы RSA ключи;

- изготавливается открытый ключ;

- подписывается RSA, который вшит в систему. Он есть в любом устройстве с установленным протоколом удаленного стола;

- клиентское устройство при подключении получает сертификат;

- проверяется и происходит получение этого ключа.

Затем происходит шифрование:

- стандартно используется алгоритм RC4;

- для серверов Виндоус 2003 используется 128 битная защита, где 128 бит — длина ключа;

- для серверов Wndows 2008 – 168 бит.

Целостность контролируется с помощью генерации mac-кодов основанных на алгоритме MD5 и SHA1.

Внешняя система безопасности работает с модулями TLS 1.0, CredSSP. Последний совмещает в себе функциональности TLS, Kerberos, NTLM.

Окончание подключения:

- компьютер проверяет разрешение на вход;

- шифр подписывается по протоколу TLS. Это лучший вариант защиты;

- разрешается вход единожды. Каждая сессия шифруется отдельно.

Замена старого значения порта новым

Для того, чтобы прописать другое значение необходимо сделать следующее (актуально для любой версии Виндовс, в том числе Windows Server 2008):

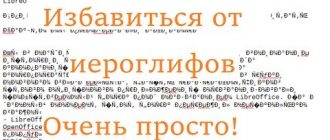

- открываете «Пуск». В поисковой строке внизу прописываете «regedit.exe»;

- откроется окошко, где нужно найти корневую директорию: HKEY_LOCAL_MACHINE. Открываете ее и ищете папку System, затем переходите по следующему пути: CurrentControlSet, открываете Control, затем — Terrminal Server и последней будет папка WinStations. Теперь кликаете по папке RDP-Tcp;

- найдите пункт «PortNumber». В правой колонке увидите шестнадцатиричное значение 00000D3D, которое соответствует стандартному RDP порту 3389;

- замените его на тот порт, который следует установить. Не забудьте пометить, что необходимо использовать десятичные числа, выделив необходимый пункт;

- сохраняете проделанные шаги и перезагружаете устройство;

- открываете Пуск, заходите в панель управления;

- находите пункт «Брандмауэр Windows» и в нем «Дополнительные параметры»;

- в открывшемся окне надо вписать правило для нового порта удаленного рабочего стола;

- прописываете новое правило;

- вводите измененный порт и разрешаете подключение;

- указываете необходимые профили;

- устанавливаете название.

10 способов как ускорить компьютер на Windows

Теперь при подключении к удаленному столу необходимо после IP-адреса через двоеточие указывать новое значение, например 192.161.11.2:3381.

Замена с помощью утилиты PowerShell

PowerShell также позволяет внести необходимые изменения:

- запустите PowerShell от администратора;

- введите директиву: Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\Terminal*Server\WinStations\RDP-TCP\ -Name PortNumber –Value 12345. Последние цифры являются портом на который меняете старый;

- рекомендуется сделать перезагрузку;

- после того, как устройство включится, введите команду «regedit» в меню «Пуск». Пройдите в директорию: HKEY_LOCAL_MACHINE, найдите папку CurrentControlSet, затем папку Control, перейдите в Terminal Server и откройте WinStations. Кликните по файлу RDP-Tcp. Тут должно быть установлено новое значение.

- Теперь нужно открыть порт RDP на сетевом экране. Входите в Powershell, вбиваете команду: netsh advfirewall firewall add rule name=»NewRDP» dir=in action=allow protocol=TCP localport=49089. Цифры должны означать тот порт, на который перебили старый.

Не удалось открыть файл подключений default.rdp

Чаще всего эта ошибка возникает, когда появляются проблемы с DNS сервером. Клиентский компьютер не может найти имя указанного сервера.

Для того, чтобы избавиться от ошибки, необходимо в первую очередь проверить правильно ли веден адрес хоста.

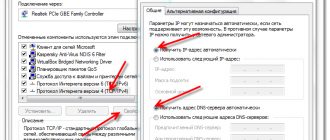

В другом случае при возникновении бага необходимо произвести такие шаги:

- зайти в «Мои документы»;

- найти файл default.rdp. Если не найдете, поставьте галочку пункте «Параметры папок» для показа скрытых файлов и папок;

- теперь удалите этот файл и попробуйте подключиться повторно.

Источник: http://composs.ru/smenit-port-rdp/

Прячем 1С за огнеупорную стену

Многие системные администраторы, задумываясь о безопасности данных своей компании и, в частности, о безопасности базы данных 1С, пренебрегают простым, но эффективным решением – изолировать сервер от пользователей.

В данной статье проанализированы угрозы безопасности, возникающие при размещении клиентской части 1С и серверов 1С в одном сегменте сети, и рассмотрен процесс перевода серверной части 1С в другой сегмент сети.

Данная статья не содержит принципиально новых решений, но может служить справочным пособием, которое объединяет информацию из различных источников.

- 1С Предприятие 8 клиент-серверный вариант;

- сервер 1С Предприятия развернут на базе операционной системы Windows Server 2003;

- 1С Предприятие использует выделенный сервер MS SQL, развернутый на базе операционной системы Windows Server 2003;

- доступ пользователей к 1С осуществляется через терминальные сервера, развернутые на базе Windows Server 2003;

- все сервера находятся в сегменте одной сети, развернутой на базе домена Active Directory.

Для выявления угроз безопасности составим схему движения трафика в имеющейся сети.

Рисунок 1. Исходные потоки трафика Замечания к иллюстрации

- Под «LDAP» подразумевается не один порт, а совокупность. Порты и протоколы, используемые в Active Directory, описаны в статье базы знаний Microsoft «Службы и сетевые порты в серверных системах Microsoft Windows». В зависимости от того, что терминальный сервер требует от контроллера домена, это могут быть разные наборы. В данной статье я буду использовать следующий набор портов и протоколов:

Порт Протокол Назначение 88 UDP Kerberos. Этот порт прослушивает процесс lsass.exe (Local Security Authority Service). 135 TCP RPC 139 TCP Служба сеансов NetBIOS 389 TCP/UDP Локатор контроллеров домена 445 TCP SMB 1025 TCP Используется процессом lsass.exe. Дополнительная информация здесь. — ICMP ICMP используется для получения различной информации, поэтому пакеты данного протокола должны свободно проходить в направлении контроллеров домена. Данного списка достаточно для авторизации в домене и запуска netlogon-скриптов.

- Под «SMB» подразумевается набор портов, с помощью которых реализуется обмен файлами по протоколу SMB. Данный набор портов является подмножеством набора «LDAP» и местами приведен для наглядности.

- Под «RDP» подразумевается подключение по протоколу RDP. Для этого используются порты 3389:3390 (почему два – рассказано ниже).

- Под «1С» подразумеваются порты, необходимые для работы клиента 1С с сервером. Это порты 1541, 1560:1591 (Информация о портах получена из «1С: Предприятие 8.2 — Клиент-серверный вариант Руководство администратора»).

- Под «MS SQL» подразумевается порт для работы с сервером MS SQL (по умолчанию – порт 1433).

Что мы имеем:

- операционная система Windows Server 2003 обладает уязвимостями, не связанными с 1С и MS SQL, но атаки с использованием этих уязвимостей могут способствовать получению контроля над данными перечисленных приложений;

- пользователи могут передавать файлы из удаленного сеанса на компьютеры сети по протоколу SMB;

- различные вирусы, распространяющиеся по сети, также создают угрозы безопасности;

- так как пользователи находятся в одном сегменте сети с серверами, то особо умные могут пытаться соединиться с ними по портам MS SQL и 1C.

Задачи

- Минимизировать риски реализации уязвимостей операционной системы.

- Сделать невозможной передачу файлов по протоколу SMB с терминальных серверов на компьютеры пользователей.

- Исключить возможность доступа пользователей к серверам 1С и MS SQL.

- Минимизировать количество пользователей, которые могут передавать файлы на свои компьютеры по протоколу RDP.

Требования к реализации

Обеспечить простоту и удобство использования ресурсов 1С Предприятия.

Решение

Составим схему движения необходимых потоков трафика.

Рисунок 2. Необходимые потоки трафика Как видно, для полноценного функционирования 1С нужно не так уж и много.

| Компьютер | Исходящие подключения | Входящие подключения |

| AD DC | Не требуются | Все компьютеры сети |

| Сервер 1С | Сервер БД 1С | Терминальные сервера |

| Сервер БД 1С | Не требуются | Сервер 1С |

| Терминальные сервера | Сервер 1С | Пользователи |

Из таблицы видно, что сеть можно разделить на три сегмента:

- «Сервер 1С» + «Сервер БД 1С»;

- «Терминальные сервера»;

- «Пользователи» + «AD DC».

Далее я буду использовать терминологию из «Information Technology Security Guideline. Network Security Zoning»:

Operation Zone (OZ) – стандартная среда для повседневных операций, в которой располагается большая часть пользовательских систем и серверов. Здесь может обрабатываться конфиденциальная информация, однако она не подходит для хранения больших массивов конфиденциальной информации или для критических приложений.

Restricted Zone (RZ) – обеспечивает контролируемую сетевую среду для критических сервисов или для больших массивов конфиденциальной информации. Для выполнения задач 1-3 разделим сеть на несколько зон:

- RZ1C – в эту зону войдут «Сервер 1С» и «Сервер БД 1С».

- RZTS – в эту зону войдут терминальные сервера.

- OZ – в эту зону войдут контроллер домена «AD DC» и пользователи.

Прохождение трафика будем регулировать маршрутизатором, в который внесем необходимые правила.

Рисунок 3. Схема зонирования сети Для решения задачи 4 выполним следующее:

- на каждом терминальном сервере создадим новое подключение в дополнение к стандартному, оно будет функционировать на порту 3390;

- разрешим подключаться на порт 3389 всем пользователям, а на порт 3390 только пользователям группы TerminalDisk;

- в свойствах подключений на терминальных серверах отключим клиентам возможность подключать локальные диски на порту 3389 и разрешим подключать локальные диски на порту 3390.

Таким образом мы сможем разрешать подключать локальные диски только конкретным пользователям.

Маршрутизация

В качестве маршрутизатора в этой статье я буду использовать компьютер с тремя сетевыми картами с операционной системой семейства GNU/Linux. Программное обеспечение для маршрутизации – Iptables. Скрипт настройки Iptables приведен ниже.

#!/bin/shecho 1 > /proc/sys/net/ipv4/ip_forwardOZ=192.168.0.0/24RZTS=192.168.2.0/24RZ1C=192.168.1.0/24ADDC=192.168.0.

1# Удаляем все имеющиеся правилаiptables –Fiptables –Xiptables –-flush# Устанавливаем политику по умолчаниюiptables –P INPUT DROPiptables –P OUTPUT DROPiptables –P FORWARD DROP# Разрешаем пакеты с состоянием ESTABLISHED и RELATED по протоколам TCP и UDPiptables –A FORWARD –p tcp –m state —state ESTABLISHED,RELATED –j ACCEPTiptables –A FORWARD –p udp –m state —state ESTABLISHED,RELATED –j ACCEPT# Разрешаем протокол RDP в направлении OZ->RZTSiptables –A FORWARD —src $OZ —dst $RZTS –p tcp —dport 3389:3390 –j ACCEPT# Разрешаем DNS-запросы в направлении RZTS->ADDC, RZ1C->ADDCiptables -A FORWARD –-src $RZTS —dst $ADDC -p udp —dport 53 -j ACCEPTiptables –A FORWARD —src $RZ1C –-dst $ADDC –p udp —dport 53 –j ACCEPT# Открываем порты для Active Directoryiptables –A FORWARD —src $RZTS —dst $ADDC –p udp —dport 88 –j ACCEPTiptables –A FORWARD —src $RZ1C —dst $ADDC –p udp —dport 88 –j ACCEPTiptables –A FORWARD —src $RZTS —dst $ADDC –p tcp —dport 135 –j ACCEPTiptables –A FORWARD —src $RZ1C —dst $ADDC –p tcp —dport 135 –j ACCEPTiptables –A FORWARD —src $RZTS —dst $ADDC –p tcp —dport 139 –j ACCEPTiptables –A FORWARD —src $RZ1C —dst $ADDC –p tcp —dport 139 –j ACCEPTiptables –A FORWARD —src $RZTS —dst $ADDC –p tcp —dport 389 –j ACCEPTiptables –A FORWARD —src $RZ1C —dst $ADDC –p tcp —dport 389 –j ACCEPTiptables –A FORWARD —src $RZTS —dst $ADDC –p udp —dport 389 –j ACCEPTiptables –A FORWARD —src $RZ1C —dst $ADDC –p udp —dport 389 –j ACCEPTiptables –A FORWARD —src $RZTS —dst $ADDC –p tcp —dport 445 –j ACCEPTiptables –A FORWARD —src $RZ1C —dst $ADDC –p tcp —dport 445 –j ACCEPTiptables –A FORWARD —src $RZTS —dst $ADDC –p tcp —dport 1025 –j ACCEPTiptables –A FORWARD —src $RZ1C —dst $ADDC –p tcp —dport 1025 –j ACCEPT# Разрешаем порты 1Сiptables –A FORWARD —src $RZTS —dst $RZ1C –p tcp —dport 1541 –j ACCEPTiptables –A FORWARD —src $RZTS —dst $RZ1C –p tcp —dport 1560:1591 –j ACCEPT# Разрешаем пинг, чтобы все работалоiptables –A FORWARD —src $RZTS —dst $ADDC –p icmp –j ACCEPTiptables –A FORWARD —src $RZ1C —dst $ADDC –p icmp –j ACCEPTiptables –A FORWARD —src $OZ —dst $ADDC –p icmp –j ACCEPT# REJECT все остальноеiptables –A FORWARD –j REJECT# REJECT еще разiptables –A INPUT –j REJECT

Замечания к скрипту

Действие DROP просто «сбрасывает» пакет и iptables «забывает» о его существовании. «Сброшенные» пакеты прекращают свое движение полностью, т.е. они не передаются в другие таблицы, как это происходит в случае с действием ACCEPT.

Следует помнить, что данное действие может иметь негативные последствия, поскольку может оставлять незакрытые «мертвые» сокеты как на стороне сервера, так и на стороне клиента, наилучшим способом защиты будет использование действия REJECT особенно при защите от сканирования портов (Iptables Tutorial). В случае если ключи HASP установлены не на терминальном сервере и менеджер лицензий находится в другой сети, необходимо выполнить несколько действий.

- Разрешить прохождение через маршрутизатор пакетов UDP и TCP по порту 475 в двустороннем направлении Сервер_лицензийКлиент_1С.

iptables –A FORWARD —src СЕТЬ_КЛИЕНТА —dst МЕНЕДЖЕР_ЛИЦЕНЗИЙ –p udp —dport 475 –j ACCEPT iptables –A FORWARD —src СЕТЬ_КЛИЕНТА —dst МЕНЕДЖЕР_ЛИЦЕНЗИЙ –p tcp —dport 475 –j ACCEPT iptables –A FORWARD –-src МЕНЕДЖЕР_ЛИЦЕНЗИЙ —dst СЕТЬ_КЛИЕНТА –p udp —sport 475 –j ACCEPT iptables –A FORWARD –-src МЕНЕДЖЕР_ЛИЦЕНЗИЙ —dst СЕТЬ_КЛИЕНТА –p tcp —sport 475 –j ACCEPT

- Указать в файле nethasp.ini (должен располагаться в одной директории с исполняемым файлом программы) адрес сервера лицензий.

——————— nethasp.ini——————————- [NH_COMMON] NH_TCPIP = Enabled … [NH_TCPIP] NH_SERVER_ADDR = 168.192.1.10 // ip-адрес компьютера, где расположен Менеджер лицензий. NH_TCPIP_METHOD = TCP NH_USE_BROADCAST = Disabled —————————————————————

Сопоставление локальных дисков клиента

Посредством визуальных мастеров мы не можем просто так добавить новый прослушиваемый порт на терминальном сервере: для этого необходимо, чтобы эти подключения были доступны с разных интерфейсов, или по разным протоколам, о чем и говорит появляющаяся при попытке обмануть судьбу ошибка.

Рисунок 4. Попытка создать новое подключение с существующими параметрами Однако нас такой вариант развития событий не устроит.

Стандартно подключение имеет название «RDP-Tcp», а информация о нем хранится в разделе реестра HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ИМЯ_ПОДКЛЮЧЕНИЯ

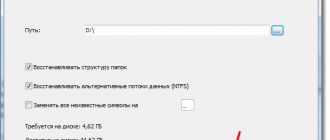

Для создания нового подключения необходимо:

- экспортировать указанную ветвь реестра в файл с раширением *.reg;

- открыть этот файл с помощью текстового редактора;

- изменить в файле экспорта HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ИМЯ_ПОДКЛЮЧЕНИЯ на HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ИМЯ_ПОДКЛЮЧЕНИЯ2

- найти в файле экспорта строку PortNumber и изменить числовое значение на 0xd3e (3390 в десятеричной системе, хотя можно использовать любой другой);

- импортировать получившийся файл в реестр.

После описанных манипуляций создадим группу TerminalDisk и добавим в нее тех, кому мы доверим сопоставление локальных дисков.

Затем в свойствах нашего нового подключения укажем, что подключаться к нему может только группа TerminalDisk и разрешим сопоставление локальных дисков, а в свойствах старого подключения запретим сопоставление дисков и буфера обмена.

Заключение

В дальнейшем можно усилить схему, внедрив систему обнаружения вторжений. Вот и все. Надеюсь, кому-нибудь данный материал окажется полезным. С уважением и наилучшими пожеланиями.

Источники

- 1с

- информационная безопасность

- системное администрирование

Источник: https://habr.com/post/122037/

Как изменить порт службы RDP с 3389 на другой

Добрый день уважаемые читатели и гости блога, сегодня у нас с вами вот такая задача: изменить входящий порт службы RDP (терминального сервера) со стандартного 3389 на какой-то другой.

Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Что такое RDP протокол

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять.

RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила.

Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL.

Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.

0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу.

Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать.

В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7.

Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service.

Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

RDP протокол работает по TCP соединению и является прикладным протоколом.

Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных.

Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4.

Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит.

Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS.

При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

Далее переходим в пункт Дополнительные параметры

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

Протокол оставляем TCP и указываем новый номер RDP порта.

Правило у нас будет разрешающее RDP соединение по не стандартному порту

При необходимости задаем нужные сетевые профили.

Ну и назовем правило, понятным для себя языком.

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.

Источник: http://pyatilistnik.org/change-the-rdp-service-port/