Содержание

WPA шифрование – раскрываем секреты

WPA шифрование подразумевает использование защищенной сети Wi-Fi. Вообще, WPA расшифровывается как Wi-Fi Protected Access, то есть защищенный доступ к Wi-Fi.

Большинство системных администраторов умеют настраивать этот протокол и знают о нем достаточно много.

Но и обычные люди могут узнать достаточно много о том, что же такое WPA, как его настроить и как использовать.

Правда, в интернете можно найти множество статей по этому поводу, из которых невозможно ничего понять. Поэтому сегодня мы будем говорить простым языком о сложных вещах.

Немного теории

Итак, WPA – это протокол, технология, программа, которая содержит в себе набор сертификатов, используемых при передаче сигнала Wi-Fi.

Если проще, эта технология позволяет использовать различные методы аутентификации для защиты Wi-Fi сети.

Это может быть электронный ключ, он же – специальное свидетельство о праве использования данной сети (дальше мы об этом поговорим).

В общем, при помощи этой программы использовать сеть смогут только те, кто имеет на это право и это все, что Вам нужно знать.

Для справки: Аутентификация – это средство защиты, которое позволяет установить подлинность лица и его право на доступ к сети, при помощи сопоставления сообщенных им и ожидаемых данных.

К примеру, человек может проходить аутентификацию, когда прикладывает свой палец к сканнеру отпечатка пальца. Если он просто вводит логин и пароль, это только авторизация.

Но отпечаток пальца позволяет проверить, действительно ли заходит этот человек, а не кто-то взял его данные и вошел с их помощью.

Рис. 1. Сканер отпечатка пальца на смартфоне

Так вот, в компьютерных сетях также используются определенные способы подтверждения того, что доступ к сети получает именно то устройство, которое имеет на это право.

В WPA есть собственный набор таких способов. О них мы поговорим далее, а перед этим уточним несколько важных моментов.

Что нужно знать о WPA?

- Данную технологию могут использовать не все устройства, а только те, которые поддерживают ее на программном уровне. То есть если производитель заложил в устройство функцию поддержки WPA, значит, его можно использовать.

- WPA является наследием WEP, другой технологии, в которой не было аутентификации как таковой.

- WPA использует специальные ключи, которые рассылаются всем устройствам, которые будут иметь право подключаться к сети.

А дальше все просто:

- сигнал попадает на новое устройство и запрашивает у него ключ;

- если устройство дает ключ, то подключается к сети;

- а если не дает, сигнал об этом отправляется на центральное устройство и подключение не происходит.

Если Вы когда-то работали с Cisco Pocket Tracer (симулятор построения сетей от этой фирмы), то принцип работы данной технологии Вы сможете понять, если посмотрите на рисунок 2.

Предупреждение! В принципе, если Вы никогда не работали с Cisco Pocket Tracer, не заморачивайтесь. И без этой схемы Вам все будет понятно.

Там есть LAP – прибор, который осуществляет удаленное управление и передает сигнал клиенту, то есть компьютеру, который использует сигнал Wi-Fi.

А также на схеме есть WLC – контроллер беспроводной локальной сети. Справа расположен сервер аутентификации.

Все это соединяет обычный Switch (устройство, которое просто соединяет различные сетевые устройства). С контроллера посылается ключ на сервер аутентификации, запоминается там.

Клиент при попытке подключиться к сети должен передать на LAP ключ, который он знает. Этот ключ попадает на сервер аутентификации и сравнивается с нужным ключом.

Если ключи совпадают, сигнал свободно распространяется к клиенту.

Рис. 2. Примерная схема WPA в Cisco Pocket Tracer

Вы не устали?

Тогда пойдем дальше.

Составляющие WPA

Как мы говорили выше, WPA использует специальные ключи, которые генерируются при каждой попытке начать передачу сигнала, то есть включить Wi-Fi, а также меняются раз в некоторое время.

В WPA входит сразу несколько технологий, которые и помогают генерировать и передавать эти самые ключи.

Ниже, на рисунке, показана общая формула, в которую входят все составляющие рассматриваемой технологии.

Рис. 3. Формула с составляющими WPA

А теперь рассмотрим каждую из этих составляющих по отдельности:

- 1X – это стандарт, который используется для генерирования того самого уникального ключа, с помощью которого в дальнейшем и происходит аутентификация.

- EAP – это так называемый расширяемый протокол аутентификации. Он отвечает за формат сообщений, с помощью которых передаются ключи.

- TKIP – протокол, который позволил расширить размер ключа до 128 байт (раньше, в WEP, он был лишь 40 байт).

- MIC – механизм проверки сообщений (в частности, они проверяются на предмет целостности). Если сообщения не отвечают критериям, они отправляются обратно.

Стоит сказать, что сейчас уже есть WPA2, в котором, кроме всего вышесказанного, используются также CCMP и шифрование AES.

Мы не будем сейчас говорить о том, что это такое, но WPA2 надежнее, чем WPA. Это все, что Вам точно нужно знать.

Еще раз с самого начала

Итак, у Вас есть Wi-Fi. В сети используется технология WPA.

Чтобы подключиться к Wi-Fi, каждое устройство должно предоставить сертификат пользователя, а если проще, то специальный ключ, выданный сервером аутентификации.

Только тогда он сможет использовать сеть. Вот и все!

Теперь Вы знаете, что же такое WPA. Теперь поговорим о том, чем хороша и чем плоха эта технология.

Преимущества и недостатки WPA шифрования

К преимуществам данной технологии стоило бы отнести следующее:

- Усиленная безопасность передачи данных (в сравнении с WEP, предшественником, WPA).

- Более жесткий контроль доступа к Wi-Fi.

- Совместимость с большим количеством устройств, которые используются для организации беспроводной сети.

- Централизованное управление безопасностью. Центром в этом случае является сервер аутентификации. За счет этого злоумышленники не имеют возможности получить доступ к скрытым данным.

- Предприятия могут использовать собственные политики безопасности.

- Простота в настройке и дальнейшем использовании.

Конечно же, есть у данной технологии и недостатки, причем они зачастую оказываются весьма значительными. В частности, речь идет вот о чем:

- Ключ TKIP можно взломать максимум за 15 минут. Об этом заявила группа специалистов в 2008 году на конференции PacSec.

- В 2009 году специалистами из Университета Хиросимы был разработан метод взлома любой сети, где используется WPA, за одну минуту.

- С помощью уязвимости, названной специалистами Hole196, можно использовать WPA2 со своим ключом, а не с тем, который требуется сервером аутентификации.

- В большинстве случаев любое WPA можно взломать с помощью обычного перебора всех возможных вариантов (брут-форс), а также при помощи так называемой атаки по словарю. Во втором случае используются варианты не в хаотическом порядке, а по словарю.

Конечно, чтобы воспользоваться всеми этими уязвимостями и проблемами, необходимо иметь особенные знания в области построения компьютерных сетей.

Большинству рядовых пользователей все это недоступно. Поэтому Вы можете особо не переживать о том, что кто-то получит доступ к Вашему Wi-Fi.

Рис. 4. Взломщик и компьютер

Для пользователя настройка выглядит очень просто – он выбирает технологию WPA для шифрования пароля, с помощью которого он будет подключаться к сети.

Точнее, он использует WPA-PSK, то есть WPA не с ключом, а с паролем. Для этого он заходит в настройки роутера, находит там тип сетевой аутентификации и задает пароль.

Если более подробно, эта процедура выполняется следующим образом:

- Чтобы зайти в настройки роутера, в своем браузере, в адресную строку введите 192.168.0.1 или же 192.168.1.1. Если Вы ничего не меняли в этом окне, то логин и пароль будут одинаковыми – «admin» и «admin».

- Дальше найдите пункт, касающийся метода аутентификации. К примеру, если используется Asus RT-N12, этот пункт находится в разделе «Advanced Settings» и в подразделе «Wireless» (это в меню слева). WPA выбирается возле надписи «Authentication Method».

- А также важными параметрами указываются «WPA Pre-Shared Key», то есть пароль для подключения к сети и «SSID», то есть название сети.

Рис. 5. Окно настройки роутера

Как можно заметить на рисунке 5, там есть также поле «WPA Encryption». Обычно эти два параметра (и «Authentication Method») указываются вместе.

Под параметром «Encryption» подразумевается тип шифрования. Существует всего два типа, которые используются вместе с WPA – TKIP и AES.

А также используются комбинации этих двух типов.

Что касается выбора типа шифрования, то вот Вам инструкции по этой теме:

- Если Вам действительно важна защищенность Вашей сети, используйте AES. При этом не применяйте никакие комбинации с TKIP.

- Если Вы используете устаревшие устройства, которые не поддерживают WPA2, лучше использовать TKIP.

- Для домашней сети вполне подойдет и TKIP. Это создаст меньшую нагрузку на сеть, но и снизит ее защищенность.

Никаких других советов в этом случае быть не может. У TKIP безопасность слабее и этим все сказано.

Собственно, это все, что можно сказать о WPA шифровании.

Выше мы говорили о том, что у данной технологии есть достаточно много уязвимостей. Ниже Вы можете видеть, как они используются для взлома сети.

Юрий созерцатель

- Активность: 91k

- Пол: Мужчина

Юрий созерцатель

Источник: https://pomogaemkompu.temaretik.com/1315813137730505549/wpa-shifrovanie---raskryvaem-sekrety/

Безопасность Wi-Fi: следует ли использовать WPA2-AES, WPA2-TKIP или оба?

Многие Wi-Fi роутеры предоставляют WPA2-PSK (TKIP), WPA2-PSK (AES) и WPA2-PSK (TKIP / AES) в качестве параметров. Стоит выбрать не тот, и у вас будет более медленная и менее защищенная сеть.

Wired Equivalent Privacy (WEP), защищенный доступ Wi-Fi (WPA) и защищенный доступ Wi-Fi II (WPA2) — это основные алгоритмы безопасности, которые вы увидите при настройке беспроводной сети. WEP является самым старым и уязвимым, поскольку все больше и больше недостатков безопасности оказываются обнаруженными.

WPA улучшила безопасность, но теперь также считается уязвимой для вторжения. WPA2, хоть и не идеальный, но в настоящее время самый надежный выбор. Протокол целостности временных ключей (TKIP) и Advanced Encryption Standard (AES) — это два разных типа шифрования, которые вы увидите в сетях, защищенных WPA2.

Давайте посмотрим, как они отличаются и который из них лучше всего подходит для вас.

AES против TKIP

TKIP и AES — это два разных типа шифрования, которые могут использоваться сетью Wi-Fi. TKIP на самом деле является более старым протоколом шифрования, введенным с WPA, чтобы заменить незащищенное шифрование WEP в то время. TKIP на самом деле очень похож на WEP-шифрование. TKIP больше не считается безопасным и теперь устарел. Другими словами, вы не должны его использовать.

AES — это более безопасный протокол шифрования, введенный с WPA2. AES — это не какой-то скрипучий стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, который даже был принят правительством США.

Например, когда вы шифруете жесткий диск с помощью TrueCrypt, для этого может использоваться шифрование AES.

AES, как правило, считается достаточно безопасным, и основными недостатками могут быть атаки грубой силы (предотвращенные с использованием сильной кодовой фразы) и недостатки безопасности в других аспектах WPA2.

Коротко говоря TKIP является более старым стандартом шифрования, используемым WPA. AES — это новое решение для шифрования Wi-Fi, используемое новым и безопасным стандартом WPA2. Теоретически это конец. Но, в зависимости от вашего роутера, просто выбор WPA2 может быть недостаточно хорошим.

Хотя WPA2 должен использовать AES для обеспечения оптимальной безопасности, он также может использовать TKIP, где необходима обратная совместимость с устаревшими устройствами. В таком состоянии устройства, поддерживающие WPA2, будут подключаться к WPA2, а устройства, поддерживающие WPA, будут подключаться к WPA. Поэтому «WPA2» не всегда означает WPA2-AES. Однако на устройствах без видимой опции «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

И в случае, если вам интересно, «PSK» в этих именах означает «предварительный общий ключ». Предварительно общий ключ — это, как правило, ваша кодовая фраза шифрования. Это отличает его от WPA-Enterprise, который использует сервер RADIUS для раздачи уникальных ключей в крупных корпоративных или правительственных сетях Wi-Fi.

Разработанные режимы безопасности Wi-Fi

Не много запутались? Мы не удивлены. Но все, что вам действительно нужно сделать, это определить один, самый безопасный вариант в списке, который работает с вашими устройствами. Вот варианты, которые вы, вероятно, увидите на своем роутере:

- Открыто (опасно): в открытых сетях Wi-Fi нет кодовой фразы. Вы не должны настраивать сеть Wi-Fi как открытую — серьезно, это как оставить дверь дома открытой.

- WEP 64 (опасно): старый стандарт протокола WEP уязвим, и вы действительно не должны его использовать.

- WEP 128 (опасно): это WEP, но с большим размером ключа шифрования. На самом деле он не менее уязвим, чем WEP 64.

- WPA-PSK (TKIP): используется исходная версия протокола WPA (по существу WPA1). Он был заменен WPA2 и не является безопасным.

- WPA-PSK (AES): используется оригинальный протокол WPA, но заменяет TKIP более современным AES-шифрованием. Он предлагается как временная мера, но устройства, поддерживающие AES, почти всегда поддерживают WPA2, а устройства, требующие WPA, почти никогда не будут поддерживать шифрование AES. Таким образом, этот вариант не имеет смысла.

- WPA2-PSK (TKIP): используется современный стандарт WPA2 со старым шифрованием TKIP. Это небезопасно, и это хорошая идея, если у вас есть более старые устройства, которые не могут подключиться к сети WPA2-PSK (AES).

- WPA2-PSK (AES): Это самый безопасный вариант. Он использует WPA2, новейший стандарт шифрования Wi-Fi и новейший протокол шифрования AES. Вы должны использовать этот параметр. На некоторых устройствах вы просто увидите опцию «WPA2» или «WPA2-PSK». Если вы это сделаете, вероятно, все будет отлично, так как это выбор здравого смысла.

- WPAWPA2-PSK (TKIP / AES): Некоторые устройства предлагают и даже рекомендуют этот вариант смешанного режима. Эта опция позволяет использовать как WPA, так и WPA2, как с TKIP, так и с AES. Это обеспечивает максимальную совместимость с любыми древними устройствами, которые у вас могут быть, но также позволяет злоумышленнику нарушать вашу сеть, взламывая более уязвимые протоколы WPA и TKIP.

Немного из истории

Сертификация WPA2 стала доступной в 2004 году, десять лет назад. В 2006 году сертификация WPA2 стала обязательной. Любое устройство, изготовленное после 2006 года с логотипом «Wi-Fi», должно поддерживать шифрование WPA2.

Поскольку ваши устройства с поддержкой Wi-Fi, скорее всего, новее 8-10 лет, все должно быть в порядке, просто выбирайте WPA2-PSK (AES). Если устройство перестает работать, вы всегда можете его изменить. Хотя, если безопасность вызывает беспокойство, вы можете просто купить новое устройство, выпущенное после 2006 года.

WPA и TKIP замедлят ваш Wi-Fi

Параметры совместимости WPA и TKIP также могут замедлить работу вашей сети Wi-Fi. Многие современные Wi-Fi роутеры, поддерживающие 802.11n и более новые, более быстрые стандарты, будут замедляться до 54 Мбит / с, если вы включите WPA или TKIP. Они делают это для того, чтобы гарантировать совместимость с этими более старыми устройствами.

Для сравнения, даже 802.11n поддерживает до 300 Мбит / с, если вы используете WPA2 с AES. Теоретически 802.11ac предлагает максимальную скорость 3,46 Гбит / с при оптимальных условиях (считайте: идеальный).

На большинстве роутеров, которые мы видели, параметры, как правило, включают WEP, WPA (TKIP) и WPA2 (AES) — с возможностью совместимости с WPA (TKIP) + WPA2 (AES).

Если у вас есть нечетный тип роутера, который предлагает WPA2 в вариантах TKIP или AES, выберите AES. Почти все ваши устройства, безусловно, будут работать с ним, и это быстрее и безопаснее. Это простой выбор, если вы помните, что AES — хорош.

Перевод статьи: «Wi-Fi Security: Should You Use WPA2-AES, WPA2-TKIP, or Both?«

wi-fi

Источник: https://greatech.ru/2017/10/15/wi-fi-security-should-you-use-wpa2-aes-wpa2-tkip-or-both/

WPA шифрование

Фактически любые сети, включая и беспроводные, имеют различные системы защиты, чтобы защитить пользователей от невозможности подключения к ней сторонних лиц. Для Wi-Fi предусмотрено WPA шифрование, которое и расшифровывается, как защищенный доступ к вай фай. Благодаря этому, лишь владелец может позволить подключение устройств к этой сети, предоставляя специальный ключ доступа.

Теоретические сведения

WPA относится к категории протоколов, в котором содержится определенное количество сертификатов, обеспечивающих передачу сигнала Wi-Fi. Проще говоря, с помощью этого протокола производится защита беспроводной сети, при использовании нескольких методов аутентификации.

В качестве защиты может быть использован специальный электронный ключ, без которого, абсолютно всем пользователям будет отказано в использовании беспроводной сети. То есть, подключаться смогут лишь те, кто на это имеет законное право.

Например, аутентификацию можно проходить при помощи сверки отпечатка пальца. Ввод логина и пароля к этому не имеет никакого отношения, в этом случае говорят, что это авторизация, ведь эти данные можно увидеть и переписать.

А вот отпечаток пальца действительно поможет распознать, подключается ли владелец сети, либо кто-то другой пытается произвести подключение.

Для компьютерных сетей аутентификация по отпечатку пальца лишь один из способов. Их существует довольно много.

Основное, что необходимо знать о WPA:

- эту технологию можно использовать лишь в том случае, если устройство осуществляет ее поддержку на программном уровне;

- WPA является продолжением иной технологии WEP, в которой аутентификация вовсе отсутствовала;

- здесь используются определенные ключи, которые рассылаются на все устройства, которые имеют право на подключение, затем сигнал улавливается, пользователю предлагается ввести ключ, и при правильности ввода производится подключение, в противном случае, в доступе будет отказано;

Более наглядно принцип работы WPA можно увидеть на схеме.

Что входит в данный протокол

Как уже было упомянуто выше, WPA – это определенный набор ключей, при помощи которых можно осуществить подключение к беспроводной сети. Через определенные временные интервалы, они обновляются и изменяются. Для создания, генерирования и передачи подобных ключей, применяется сразу несколько технологий. Все составляющие можно описать следующей формулой.

Расшифровка:

- вместо 1X берется определенный стандарт, который и создает уникальный ключ доступа;

- EAP – это расширяемый протокол аутентификации, задачей которого является создание формата сообщений, в которых будут приложены ключи;

- TKIP – протокол, при помощи которого длина ключа увеличивается с 40 до 128 байт;

- MIC – это модель, главной задачей которого является проверка сообщений, и если оно будет некорректным или не целостным, то оно будет отправлено обратно.

Если говорить человеческим языком, то при попытке подключения к сети Wi-Fi, любому устройству нужно предоставить определенный сертификат (защитный ключ), который и будет давать право на подключение. Если он правильный и сверка проходит успешно, пользователь сможет получить доступ к беспроводной сети.

Основные достоинства и недостатки WPA шифрования

К преимуществам этой технологии можно отнести следующее:

- обеспечение повышенной защиты, по сравнению с предшественником WEP;

- возможность осуществления подключения подавляющему большинству устройств;

- использование централизированного сервера аутентификации не дает возможности злоумышленникам видеть скрытые данные;

- несложная настройка и последующая эксплуатация.

Существенный недостаток здесь лишь один – несовершенная защита, которую можно без особых усилий взломать.

Например, по утверждения специалистов, TKIP можно поломать всего за 15 мин, а в университете Хиросимы и вовсе заявили, что при использовании WPA в качестве защиты беспроводной сети, ее можно за минуту вскрыть и получить полноценный доступ.

Однако стоит помнить, что обычным рядовым пользователям это зделать практически невозможно, поэтому, можно фактически быть по максимуму уверенным в том, что сеть будет доступна злоумышленникам.

Настройка WPA шифрования

Весь процесс довольно прост и не вызовет даже у рядового пользователя особых проблем. Необходимо лишь выбрать в качестве инструмента шифрования пароля WPA-PSK. Для этого необходимо открыть web-интерфейс роутера в браузере, набрав 192.168.0.1 либо 192.168.1.1, в зависимости от модели. В качестве логина и пароля используется слово admin.

Примечание: эти данные по умолчанию прописаны на тыльной стороне маршрутизатора и на коробке. Если они были предварительно изменены, нужно вводить иную информацию.

Перейдя в закладку Wireless, необходимо ввести название сети, которое будет отображаться, выбрать метод шифрования WPA-Personal и задать определенный пароль (все поля для изменения показаны на скриншоте).

Остается лишь созранить внесенные изменения и процесс настройки на этом завершен. Стоит лишь сказать, что в качестве типа шифрования можно установить параметр AES, который более надежный, при этом его могут поддерживать не все устройства. Поэтому, для домашней сети идеально подойдет TKIP.

Источник: http://grozza.ru/wpa-shifrovanie/

WPA2

Протокол WPA2 определяется стандартом IEEE 802.11i, созданным в 2004 году, с целью заменить WPA. В нём реализовано CCMP и шифрование AES, за счет чего WPA2 стал более защищённым, чем свой предшественник. С 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных Wi-Fi устройств.

Разница между WPA и WPA2

Поиск разницы между WPA и WPA2 для большинства пользователей актуальности не имеет, так как вся защита беспроводной сети сводится к выбору более-менее сложного пароля на доступ. На сегодняшний день ситуация такова, что все устройства, работающие в сетях Wi-Fi, обязаны поддерживать WPA2, так что выбор WPA обусловлен может быть только нестандартными ситуациями.

К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов.

С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 — протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES — до 256 бит.

Отличие WPA2 от WPA заключается в следующем:

- WPA2 представляет собой улучшенный WPA.

- WPA2 использует протокол AES, WPA — протокол TKIP.

- WPA2 поддерживается всеми современными беспроводными устройствами.

- WPA2 может не поддерживаться устаревшими операционными системами.

- Степень защиты WPA2 выше, чем WPA.

Аутентификация в WPA2

Как WPA, так и WPA2 работают в двух режимах аутентификации: персональном (Personal) и корпоративном (Enterprise). В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ, иногда именуемый предварительно распределяемым ключом PSK (Pre Shared Key).

Ключ PSK, а также идентификатор SSID (Service Set Identifier) и длина последнего вместе образуют математический базис для формирования главного парного ключа PMK (Pairwise Master Key), который используется для инициализации четырехстороннего квитирования связи и генерации временного парного или сеансового ключа PTK (Pairwise Transient Key), для взаимодействия беспроводного пользовательского устройства с точкой доступа.

Как и статическому протоколу WEP, протоколу WPA2-Personal присуще наличие проблем распределения и поддержки ключей, что делает его более подходящим для применения в небольших офисах, нежели на предприятиях.

Однако в протоколе WPA2-Enterprise успешно решаемы проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей.

Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль; аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг соединения и направляют аутентификационные пакеты на соответствующий сервер аутентификации, как правило, это сервер RADIUS.

Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий основанную на контроле портов аутентификацию пользователей и машин, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

Шифрование WPA2

В основе стандарта WPA2 лежит метод шифрования AES, пришедший на смену стандартам DES и 3DES в качестве отраслевого стандарта де-факто. Требующий большого объема вычислений, стандарт AES нуждается в аппаратной поддержке, которая не всегда имеется в старом оборудовании БЛВС.

Для аутентификации и обеспечения целостности данных WPA2 использует протокол CBC-MAC (Cipher Block Chaining Message Authentication Code), а для шифрования данных и контрольной суммы MIC — режим счетчика (Counter Mode — CTR).

Код целостности сообщения (MIC) протокола WPA2 представляет собой не что иное, как контрольную сумму и в отличие от WEP и WPA обеспечивает целостность данных для неизменных полей заголовка 802.11.

Это предотвращает атаки типа packet replay с целью расшифровки пакетов или компрометации криптографической информации.

Для расчета MIC используется 128-разрядный вектор инициализации (Initialization Vector — IV), для шифрования IV — метод AES и временный ключ, а в итоге получается 128-разрядный результат. Далее над этим результатом и следующими 128 бит данных выполняется операция “исключающее ИЛИ”.

Результат ее шифруется посредством AES и TK, а затем над последним результатом и следующими 128 бит данных снова выполняется операция “исключающее ИЛИ”. Процедура повторяется до тех пор, пока не будет исчерпана вся полезная нагрузка.

Первые 64 разряда полученного на самом последнем шаге результата используются для вычисления значения MIC.

Для шифрования данных и MIC используется основанный на режиме счетчика алгоритм. Как и при шифровании вектора инициализации MIC, выполнение этого алгоритма начинается с предварительной загрузки 128-разрядного счетчика, где в поле счетчика вместо значения, соответствующего длине данных, берется значение счетчика, установленное на единицу. Таким образом, для шифрования каждого пакета используется свой счетчик.

С применением AES и TK шифруются первые 128 бит данных, а затем над 128-бит результатом этого шифрования выполняется операция “исключающее ИЛИ”. Первые 128 бит данных дают первый 128-разрядный зашифрованный блок. Предварительно загруженное значение счетчика инкрементально увеличивается и шифруется посредством AES и ключа шифрования данных. Затем над результатом этого шифрования и следующими 128 бит данных, снова выполняется операция “исключающее ИЛИ”.

Процедура повторяется до тех пор, пока не зашифруются все 128-разрядные блоки данных. После этого окончательное значение в поле счетчика сбрасывается в ноль, счетчик шифруется с использованием алгоритма AES, а затем над результатом шифрования и MIC выполняется операция “исключающее ИЛИ”. Результат последней операции пристыковывается к зашифрованному кадру.

После подсчета MIC с использованием протокола CBC-MAC производится шифрование данных и MIC. Затем к этой информации спереди добавляется заголовок 802.11 и поле номера пакета CCMP, пристыковывается концевик 802.11 и все это вместе отправляется по адресу назначения.

Расшифровка данных выполняется в обратном шифрованию порядке. Для извлечения счетчика задействуется тот же алгоритм, что и при его шифровании. Для дешифрации счетчика и зашифрованной части полезной нагрузки применяются основанный на режиме счетчика алгоритм расшифровки и ключ TK.

Результатом этого процесса являются расшифрованные данные и контрольная сумма MIC. После этого, посредством алгоритма CBC-MAC, осуществляется перерасчет MIC для расшифрованных данных. Если значения MIC не совпадают, то пакет сбрасывается.

При совпадении указанных значений расшифрованные данные отправляются в сетевой стек, а затем клиенту.

Источник: http://routers.in.ua/wpa2/

TKIP или AES

TKIP и AES — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2. В настройках безопасности беспроводной сети в роутерах и точках доступа можно выбирать один из трёх вариантов шифрования:

При выборе последнего (комбинированного) варианта клиенты смогут подключаться к точке доступа, используя любой из двух алгоритмов.

TKIP или AES? Что лучше?

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

В этом случае:

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

На примере D-Link

Зайдите в раздел Wireless Setup.

Нажмите кнопку Manual Wireless Connection Setup.

Установите режим безопасности WPA2-PSK.

Найдите пункт Cipher Type и установите значение AES.

Нажмите Save Settings.

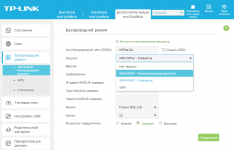

На примере TP-Link

Откройте раздел Wireless.

Выберите пункт Wireless Security.

В поле Version выберите WPA2-PSK.

В поле Encryption выберите AES.

Нажмите кнопку Save:

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел Управление беспроводными сетями. Поэтому, здесь три варианта смены шифрования.

Вариант 1. Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

Вариант 2. Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

Вариант 3. Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1 Запустите командную строку.

2 Введите команду:

netsh wlan show profiles

для вывода списка сохранённых профилей беспроводных сетей.

3 Теперь введите команду:

netsh wlan delete profile «имя вашей сети»

для удаления выбранного профиля.

Если имя сети содержит пробел (например «wifi 2»), возьмите его в кавычки.

На картинке показаны все описанные действия:

4 Теперь нажмите на иконку беспроводной сети в панели задач:

5 Выберите сеть.

6 Нажмите Подключиться:

7 Введите ключ безопасности.

8 Нажмите Далее:

Windows 7

Здесь всё проще и нагляднее.

1 Нажмите по иконке беспроводной сети в панели задач.

2 Нажмите на ссылку Центр управления сетями и общим доступом:

3 Нажмите на ссылку Управление беспроводными сетями:

4 Нажмите правой кнопкой мыши по профилю нужной сети.

5 Выберите Свойства:

Внимание! На этом шаге можно также нажать Удалить сеть и просто подключиться к ней заново! Если вы решите сделать так, то далее читать не нужно.

6 Перейдите на вкладку Безопасность.

7 В поле Тип шифрования выберите AES.

8 Нажмите OK:

Результат:

Windows XP

Сделайте двойной щелчок по значку беспроводной сети в панели задач:

В открывшемся окне нажмите кнопку Беспроводные сети:

Нажмите на ссылку Изменить порядок предпочтения сетей:

В следующем окне на вкладке Беспроводные сети выделите имя нужной беспроводной сети и нажмите кнопку Свойства:

На этом этапе, как и в Windows 7, можно просто удалить профиль и затем подключиться к wifi заново. При этом верные параметры шифрования установятся автоматически.

Если же вы просто решили отредактировать настройки, то на вкладке Связи измените тип шифрования и нажмите OK:

Источник: https://compfixer.info/tkip-aes/

Компоненты WPA

Из вышесказанного можно сделать вывод, что основной задачей WPA является генерирование ключей при выполнении передачи данных. Для осуществления поставленной цели используется 4 компонента, от которых и зависит построение ключа, а соответственно и раздача посредством Wi-Fi технологии. Механизм работы WPA можно изобразить в виде формулы, показанной на скриншоте:

где переменные имеют собственные уникальные значения.

- Вместо Х должен прописываться параметр – стандарт, для составления уникального ключа, а соответственно и выполнение аутентификации.

- EAP – расширяемый протокол, при помощи которого осуществляется построение формата сообщений, после чего производится передача уникальных ключей.

- TKIP – параметр, позволяющий генерировать ключи до размера 128 байт.

- МIC – механизм для сверки правильности и целостности сообщений. В случае набора неправильного ключа, запрос на подключение отменяется.

Из вышесказанного можно сделать однозначный вывод: для подключения к беспроводной сети, в которой используется WPA шифрование, необходимо, чтобы подключаемое устройство передало на сервер специальный и верных ключ.

Преимущества и недочеты

К положительным сторонам можно отнести следующее:

- подавляющее большинство устройств поддерживают WPA шифрование;

- возможность подключения огромного количества компьютеров, планшетов телефонов для создания беспроводной сети;

- организации на свое усмотрение могут делать политики безопасности;

- несложная настройка.

Наиболее значимым недостатком WPA шифрования является довольно слабая защита.

Например, по утверждению некоторых специалистов, взлом параметра TKIP осуществляется в течение четверти часа, а в Университете Хиросимы и вовсе создали методику, при помощи которой это шифрование взламывается не более, чем за одну минуту.

Также, взлом можно осуществить благодаря перебору всех возможных комбинаций, либо по словарю. Конечно же, рядовому юзеру это не под силу, поэтому опасаться обычным людям о взломе сети особо не стоит.