Содержание

- 1 Настройка файлового сервера Samba в локальной сети

- 1.1 Что это такое?

- 1.2 Создание и настройка сети

- 1.3 Настройка файлового сервера

- 1.4 Настройка файлового сервера на Linux

- 1.5 Настройка общего публичного каталога на Windows

- 1.6 Настройка общего приватного каталога на Windows

- 1.7 Подключение к общему каталогу с помощью Linux

- 1.8 Если общий каталог находится на Windows Server?

- 1.9 Если общий каталог находится на Linux?

- 1.10 Подключение к общему каталогу с помощью Windows

- 2 Отключение smb v1 или как защититься от wannacrypt

- 2.1 Что такое протокол SMB v1

- 2.2 Для чего отключать smb v1

- 2.3 Что нужно чтобы не стать жертвой шифровальщиков

- 2.4 Как проверить можно ли заразить ваш компьютер

- 2.5 KB обновления защищающие от wannacrypt и Petya

- 2.6 Утилита SecurityChecker.v2

- 2.7 Как отключить smb v1

- 2.8 Отключаем smb v1 через компоненты системы

- 2.9 Установка KB против wannacrypt и petya

- 2.10 Отключаем smb v1 через powershell

- 2.11 Отключаем smb v1 через реестр

- 3 Если Windows 7 не видит машины winxp

- 4 Включение/отключение протоколов SMB в Windows

- 5 Не отображаются общие папки, сетевые компьютеры, флешки, диски на вкладке «Сеть» проводника Windows

Настройка файлового сервера Samba в локальной сети

В инструкции описан процесс настройки общего файлового сервера Samba для всех пользователей локальной сети с операционными системами Linux и Windows.

Что это такое?

Файловый сервер Samba работает по протоколу SMB/CIFS и позволяет предоставить доступ к общим ресурсам в локальной сети, например текстовым файлам или сетевым принтерам.

Создание и настройка сети

В инструкции рассмотрена настройка файлового сервера Samba на серверах с операционными системами Linux и Windows.

На сервере Samba будет находиться 2 каталога — публичный и приватный. К файловому серверу подключение будет происходить как с операционной системы Windows, так и с Linux, т.к.

в локальной сети могут находиться сервера с разными ОС.

Для начала в панели управления должны быть созданы все необходимые для сети серверы.

После создания необходимо объединить все машины в единую локальную сеть через панель управления в разделе Частные сети, в результате чего они получат локальные IP-адреса.

После создания частной сети необходимо настроить сетевые адаптеры виртуальных VPS, об этом можно прочитать в наших инструкциях:

Настройка файлового сервера

Определитесь, на сервере с какой операционной системой будет находиться общий каталог.

Настройка файлового сервера на Linux

Прежде всего следует обновить локальную базу пакетов:

sudo apt-get update

Далее установите пакеты из главного репозитория:

sudo apt-get install -y samba samba-client

Создайте резервную копию файла конфигурации Samba:

sudo cp /etc/samba/smb.conf /etc/samba/smb.conf.bak

Создайте или выберете директорию, к которой все пользователи будут иметь общий доступ:

sudo mkdir -p /samba/public

Перейдите к этому каталогу и измените режим доступа и владельца:

cd /samba

sudo chmod -R 0755 public

Создайте или выберете каталог, к которому иметь доступ будут ограниченное число пользователей:

sudo mkdir /samba/private

Создайте группу пользователей, которые будут иметь доступ к приватным данным:

sudo groupadd smbgrp

Создайте нужных пользователей с помощью команды useradd:

sudo useradd user1

Добавьте созданных пользователей в группу:

sudo usermod -aG smbgrp user1

Измените группу, которой принадлежит приватная директория:

chgrp smbgrp /samba/private

Задайте пароль, с помощью которого пользователь будет подключаться к каталогу:

sudo smbpasswd -a user1

Откройте файл конфигурации на редактирование с помощью текстового редактора, например vi:

sudo vi /etc/samba/smb.conf

Замените содержимое файла на следующие строки:

[global] workgroup = WORKGROUP security = user map to guest = bad user wins support = no dns proxy = no [public] path = /samba/public guest ok = yes force user = nobody browsable = yes writable = yes [private] path = /samba/private valid users = @smbgrp guest ok = no browsable = yes

writable = yes

Примечание:

- global — раздел с общими настройками для Samba сервера

- workgroup — рабочая группа Windows, WORKGROUP — значение по умолчанию для всех Windows машин, если вы не меняли самостоятельно

- security — режим безопасности, значение user означает аутентификацию по логину и паролю

- map to guest — задает способ обработки запросов, bad user — запросы с неправильным паролем будут отклонены, если такое имя пользователя существует

- wins support — включить или выключить поддержку WINS

- dns proxy — возможность запросов к DNS

- public — название общего каталога, которое будут видеть пользователи сети, может быть произвольным и не совпадать с именем директории

- path — полный путь до общего каталога

- browsable — отображение каталога в сетевом окружении

- writable — использование каталога на запись, инверсия read only

- guest ok — авторизация без пароля

- force user — пользователь по умолчанию

- valid users — список пользователей, у которых есть доступ к каталогу, через @ указывается unix-группа пользователей

Проверить настройки в smb.conf можно с помощью команды:

testparm -s

Далее нужно настроить firewall, открыв порты, которые использует Samba:

iptables -A INPUT -p tcp -m tcp —dport 445 -j ACCEPT iptables -A INPUT -p tcp -m tcp —dport 139 -j ACCEPT iptables -A INPUT -p udp -m udp —dport 137 -j ACCEPT

iptables -A INPUT -p udp -m udp —dport 138 -j ACCEPT

Чтобы изменения вступили в силу перезапустите сервис:

sudo service smbd restart

Настройка общего публичного каталога на Windows

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты.

Откройте панель управления и перейдите в раздел Network and Internet -> Network and Sharing Center -> Advanced sharing settings.

В разделе All Networks выберете опцию Turn off password protected sharing и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Sharing и нажмите Advanced Sharing.

В открывшемся окне отметьте галочкой Share this folder, для того чтобы она стала общедоступной. В поле Share name введите имя, которое будет видно всем пользователям. Далее нажмите Permissions для настройки прав доступа.

Выберете нужные права доступа для Everyone, которым может быть любой пользователь локальной сети. Нажмите Apply, чтобы изменения вступили в силу.

Теперь в свойствах каталога нажмите Share.

В поле поиска введите имя Everyone и нажмите Add. Для полного доступа выберете права Read/Write и нажмите Share.

Завершите действия кнопкой Done.

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего приватного каталога на Windows

Для настройки общего каталога, который будет доступен только определенным пользователям, необходимо, чтобы данные пользователи существовали на сервере с общей папкой и на Windows машине с которой будет происходить подключение (наличие пользователя на Linux сервере не требуется), причем логин и пароль пользователей должны полностью совпадать. О том как создать нового пользователя читайте в нашей инструкции.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты.

Откройте панель управления и перейдите в раздел Network and Internet -> Network and Sharing Center -> Advanced sharing settings.

В разделе All Networks выберете опцию Turn off password protected sharing и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Sharing и нажмите Advanced Sharing.

В открывшемся окне отметьте галочкой Share this folder, для того чтобы она стала общедоступной. В поле Share name введите имя, которое будет видно всем пользователям. Далее нажмите Permissions для настройки прав доступа.

Так как каталог будет доступен только определенным пользователям, необходимо удалить группу Everyone с помощью кнопки Remove.

Далее с помощью кнопки Add добавьте пользователей для управления каталогом.

Введите имя и нажмите Check Names, выберете полное имя пользователя и нажмите OK.

Установите нужные права и нажмите Apply.

Теперь в свойствах каталога нажмите Share.

В поле поиска введите имя пользователя и нажмите Add. Для полного доступа выберете права Read/Write и нажмите Share.

В итоге каталог стает с общим доступом для определенных пользователей.

Подключение к общему каталогу с помощью Linux

Чтобы подключиться к общему каталогу, необходимо установить клиент для подключения:

sudo apt-get install smbclient

Для подключения используйте следующий формат команды:

smbclient -U \\\\\\

Также можно выполнить монтирование общего каталога, для этого установите дополнительный пакет утилит:

sudo apt-get install cifs-utils

Для монтирования используйте следующий формат команды:

mount -t cifs -o username=,password= ///

Например:

mount -t cifs -o username=Everyone,password= //10.0.1.2/Win /root/shares/public

Если общий каталог находится на Windows Server?

Если общий каталог находится на сервере с операционной системой Windows, то для публичного каталога используйте имя пользователя Everyone, а в качестве пароля просто нажмите Enter. Например:

smbclient -U Everyone \\\\10.0.1.2\\Win Enter Everyone's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \>

Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Если общий каталог находится на Linux?

Если общий каталог находится на сервере с операционной системой Linux, то для публичного каталога используйте имя пользователя nobody, а в качестве пароля просто нажмите Enter. Например:

smbclient -U nobody \\\\10.0.1.2\\public Enter nobody's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \>

Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Подключение к общему каталогу с помощью Windows

Для подключения используйте Проводник Windows, в адресную строку введите строку в следующем формате:

\\\

Отключение smb v1 или как защититься от wannacrypt

Добрый день уважаемые читатели, в прошлый раз я вам подробно рассказал, как защититься от шифровальщика, если он уже попал к вам на компьютер, сегодня же я хочу рассмотреть вопрос, как не дать ему к вам попасть из вне, мы разберем отключение smb v1 или как защититься от wannacrypt и вируса petya. Уверен, что описанный тут материал окажется для вас весьма полезным и актуальным, так как разновидностей данной заразы, будет еще очень много в будущем.

Что такое протокол SMB v1

Прежде, чем начать перекрывать кислород для вирусов шифровальщиков, я хочу вас познакомить с источником, через который они лезут и называется он протокол Server Message Block (SMB).

Server Message Block — это сетевой протокол, работающий на прикладном уровне модели OSI, для доступа к сетевым ресурсам, принтерам, папкам, для взаимодействия процессов.

Наверняка многие из вас знают, такое понятие как UNC пути, вида \\server\share, когда вы обращаетесь к сетевой папке или принтеру, так например, сервер печати Windows, расшаривает их.

Ранее SMB протокол работал и NetBIOS прослойкой, где использовал порты UDP 137-138 и TCP 137, 139, но это было до появления 2000-го Windows, где порт поменяли на 445, он так же применяется и для входа компьютеров в домен Active Directory.

Самая первая версию данного протокола, имела название «Common Internet File System» (CIFS ), ее придумали еще в далеких 90-х, я тогда еще пешком под стол ходил. Протокол долго не развивался и приобрел вторую версию, лишь в 2006 году с выходом провальной Windows Vista.

Windows 8 уже принесла нам SMB 3.0.

Каждая новая версия реализации протокола, привносила новые возможности, и это логично, необходимо было увеличивать скорость передачи данных, так как локальные сети, уже превращались в гигабитные и очень часто стали появляться твердотельные накопители. Новые версии по старинке, поддерживали предыдущие, для обратной совместимости операционных систем и устройств, это и является Ахиллесовой пятой у него, через который лезут wannacrypt и petya.

Ниже вы можете посмотреть, эволюцию протокола SMB v1 с выходом новых операционных систем.

Для чего отключать smb v1

Расскажу небольшую предысторию о появлении вирусов wannacrypt и petya.

В начале 2017 года, одна хакерская команда, смогла взломать службу АНБ и похитить у нее данные, о всевозможных лазейках в компьютерных системах, благодаря которым можно получать удаленный доступ к нужному компьютеру и следить за жертвой, получая о ней все данные. Среди этих дыр безопасности, были лазейки для:

Хакеры попытались продать все сворованное, но в итоге покупателей не нашли, не долго думая они выложили все это в сеть, тут и понеслось, другие хакеры и группы, быстро все это дело понахватали и создали свои вирусы, их очень много, но вот за май и июнь 2017 года, мир выучил названия двух, petya и wannacry (wannacrypt). Оба они используют старую уязвимость в протоколе smb v1, являющийся частью операционных систем Windos XP, вплоть до Windows 10, но у десятки все лучше, там по умолчанию работает версия SMB 3.1.1, поэтому она пока спит спокойно.

Вот посмотрите как выглядит экран блокировки после вируса petya. У пострадавшего компьютера просят 300 долларов в биткоинах, ни в коем случае не отправляйте деньги, вы ничего не получите, так как изначально данная зараза не включала в себя разблокировку.

А вот как выглядит экран после заражения wannacrypt. Как и в случае с Петей, все данные зашифрованы и уже являются цифровым мусором.

Что нужно чтобы не стать жертвой шифровальщиков

Давайте я приведу небольшой чек лист, который вам поможет сделать вашу систему более защищенной:

Как проверить можно ли заразить ваш компьютер

Как я и писал выше, жертвами становятся те компьютеры у кого работает протокол smb v1, который требует отключения. Ниже я вам предоставлю утилиту, с помощью которой вы сможете проверить удовлетворяет ли ваш или другой компьютер в сети, требованиям по безопасности.

KB обновления защищающие от wannacrypt и Petya

Вот подробный список KB для разных операционных систем Windows:

Windows XP

- https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Windows Vista и Windows Server 2008

- KB4012598 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012598

- KB4012598 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012598

Windows 7

- KB4012212 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

- KB4012212 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

Windows Server 2008 R2

- KB4012212 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

Windows 8.1

- KB4012213 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

- KB4012213 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

Windows Server 2012 R2

- KB4012214 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012214

- KB4012217 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012217

- KB4012213 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

Windows 10

- KB4012606 -32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012606

- KB4012606 -64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012606

- Windows 10 1511 — KB4013198 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013198

- Windows 10 1511 — KB4013198 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013198

- Windows 10 1607 — KB4013429 — 32 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

- Windows 10 1607 — KB4013429 — 64 бита — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

Windows Server 2016

- KB4013429 — http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

Теперь зная нужные KB мы легко можем проверить, где не хватает обновлений и включен протокол smb v1. Ниже я вам предоставлю два метода поиска бреши.

- Утилита SecurityChecker.v2

- Power shell

Утилита SecurityChecker.v2

Данная утилита может показать, где включен smb v1 и 2.0, а так же проверить компьютер или компьютеры локальной сети на наличие нужного обновления.

Скачать SecurityChecker.v2

В открывшейся программе, вам необходимо нажать кнопку «Add» и добавить компьютер или компьютеры, требующие проверки.

Через кнопку KB вы можете подгрузить файл находящийся в корне утилиты с нужными KB для проверки, после чего нажимаете «Check».

По результату проверки, вы увидите, стоит ли вам выполнить отключение smb v1 или же нет. На моем примере, вы видите, что и первая и вторая версии включены.

Проверить протокол smb v1 можно и через powershell. Открываем его от имени администратора и вводим такую команду:

get-hotfix -ComputerName имя вашего компьютера -Id нужная kb

Если у вас есть UNC соединения к вашему компьютеру, то вы можете посмотреть их версии командой

Как отключить smb v1

Я вам хочу рассказать о методах деактивирующих протокол SMB старой версии:

- Через компоненты Windows

- Через PowerShell

- Через реестр Windows

- Через групповую политику

- Оставить и установить обновления

- Через команду sc.exe config

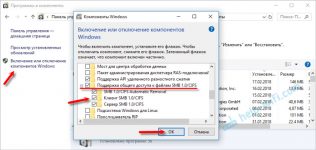

Отключаем smb v1 через компоненты системы

Данный метод подойдет для любой не серверной версии Windows, начиная с Wista и заканчивая Windows 10.Вам необходимо открыть панель управления Windows. Нажимаете одновременно Win+R и в открывшемся окне вводите control panel, это такой универсальный метод, отработает в любой винде.

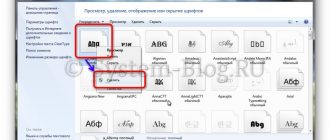

Находим пункт «Программы и компоненты»

Нажимаем «Включение и отключение компонентов Windows» именно тут, мы уберем доступ для wannacrypt и petya

Снимаем галку «Поддержка общего доступа к файлам SMB 1.0/CIFS»

Начнется удаление компонента.

Все, теперь потребуется перезагрузка.

Теперь если со старого компьютера, по типу Windpws XP вы попытаетесь попасть на UNC шару, вы увидите ошибку

Если же вам необходимо сохранить его функциональность и быть защищенным, то устанавливаем нужные KB.

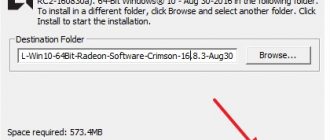

Установка KB против wannacrypt и petya

Выше вы найдете список исправлений для протокола smb v1, скачиваете их из центра обновлений.Это будут файлы формата msu.

Производите установку KB.

Вот так выглядит процесс установки KB.

Вам потребуется произвести перезагрузку системы. теперь, когда все обновления у вас установлены вам не страшны вирусы wannacrypt и petya.

Отключаем smb v1 через powershell

Данный метод подойдет для серверной операционной системы Windows Server 2012 R2 и Windos 8.1, выполните вот такую команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

После ее выполнения smb v1 будет выключен.

Для отключения SMB версии 2 и 3 выполните:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Если захотите включить, то поменяйте $false на $true.

Теперь для Windows 7 и Windows 2008 R2, выполните следующее:

- Чтобы отключить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 -Force

- Чтобы отключить протоколы SMB версии 2 и 3 на SMB-сервере, выполните следующий командлет:Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

- Чтобы включить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 1 -Force

- Чтобы включить протоколы SMB версии 2 и 3 на SMB-сервере, выполните следующий командлет:Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 1 -Force

Отключаем smb v1 через реестр

Перед тем как править реестр Windows я советую вам сделать резервную копию, так на всякий случай. Открываем реестр, делается это через нажатие кнопок Win+R и ввода команды regedit.

Находим ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Источник: http://pyatilistnik.org/smb-v1-wannacrypt/

Если Windows 7 не видит машины winxp

В Windows 8 и Windows Server 2012 появился новый командлет Windows PowerShell Set-SMBServerConfiguration. Он позволяет включать или отключать протоколы SMB версии 1, 2 и 3 на сервере.

Примечания. При включении или отключении протокола SMB версии 2 в Windows 8 или Windows Server 2012 также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

После выполнения командлета Set-SMBServerConfiguration перезагрузка компьютера не требуется.

SMB версии 1 на SMB-сервере

Дополнительные сведения см. в статье блога Серверное хранилище Майкрософт.

Для Windows 7, Windows Server 2008 R2, Windows Vista и Windows Server 2008

Чтобы включить или отключить протоколы SMB на SMB-сервере с Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, воспользуйтесь Windows PowerShell или редактором реестра.

Редактор реестра

Внимание! В статье содержатся сведения об изменении реестра. Перед внесением изменений рекомендуется создать резервную копию реестра.

и изучить процедуру его восстановления на случай возникновения проблемы. Дополнительные сведения о создании резервной копии, восстановлении и изменении реестра см.

в указанной ниже статье базы знаний Майкрософт.

322756 Как создать резервную копию и восстановить реестр в Windows

Чтобы включить или отключить протокол SMB версии 1 на SMB-сервере, настройте следующий раздел реестра:

Подраздел реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersЗапись реестра: SMB1REG_DWORD: 0 = отключеноREG_DWORD: 1 = включено

Чтобы включить или отключить протокол SMB версии 2 на SMB-сервере, настройте следующий раздел реестра:

Подраздел реестра:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersЗапись реестра: SMB2REG_DWORD: 0 = отключеноREG_DWORD: 1 = включено

По умолчанию: 1 = включен (не создан раздел реестра)

Примечание. После внесения этих изменений компьютер необходимо перезагрузить.

Примечание. При включении или отключении протокола SMB версии 2 в Windows 8 или Windows Server 2012 также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

Требуется перезагрузка:

После применения политики и ввода параметров реестра протокол SMB версии 1 будет отключен после перезагрузки системы.

Аннотация

Если все параметры находятся в одном Объекте групповой политики (GPO), то Управление групповыми политиками отобразит параметры ниже.

Тестирование и проверка

После настройки дайте разрешение политике выполнить репликацию и обновление. Поскольку это необходимо для тестирования, запустите из строки CMD.

EXE и затем просмотрите целевые машины, чтобы параметры реестра были применены правильно.

Убедитесь, что SMB версии 2 и 3 работают для всех систем в среде.

Внимание! Не забудьте перезагрузить целевые системы.

Источник: http://anykeyblog.ru/2018/02/15/%D0%B5%D1%81%D0%BB%D0%B8-windows-7-%D0%BD%D0%B5-%D0%B2%D0%B8%D0%B4%D0%B8%D1%82-%D0%BC%D0%B0%D1%88%D0%B8%D0%BD%D1%8B-winxp/

Включение/отключение протоколов SMB в Windows

В Windows 8, 10 и Windows Server 2012, 2016 представлен командлет Windows PowerShell Set-SMBServerConfiguration. Он позволяет включать или отключать протоколы SMB версии 1, 2, 3.

При включении или отключении протокола SMB версии 2 в Windows или Windows Server также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

После выполнения командлета Set-SMBServerConfiguration не требуется перезагрузка компьютера.

Узнать состояние

- Чтобы получить текущее состояние конфигурации протокола SMB-сервера, выполните следующий командлет:

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

| Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol |

Отключить

- Чтобы отключить протокол версии 1 на сервере, выполните следующий командлет:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

| Set-SmbServerConfiguration -EnableSMB1Protocol $false |

- Чтобы отключить протоколы версии 2 и 3 на сервере, выполните следующий командлет:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

| Set-SmbServerConfiguration -EnableSMB2Protocol $false |

Включить

- Чтобы включить протокол версии 1 на сервере, выполните следующий командлет:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

| Set-SmbServerConfiguration -EnableSMB1Protocol $true |

- Чтобы включить протоколы версии 2 и 3 на сервере, выполните следующий командлет:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

| Set-SmbServerConfiguration -EnableSMB2Protocol $true |

Windows PowerShell 2.0

Чтобы включить или отключить протоколы SMB на сервере с Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, воспользуйтесь Windows PowerShell или редактором реестра.

Отключить

- Чтобы отключить протокол версии 1 на сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 -Force Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer» -Name DependOnService -Value «SamSS,Srv2»

| Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 -ForceSet-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer» -Name DependOnService -Value «SamSS,Srv2» |

- Чтобы отключить протоколы версии 2 и 3 на сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

| Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force |

Включить

- Чтобы включить протокол версии 1 на сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 1 -Force

| Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 1 -Force |

- Чтобы включить протоколы версии 2 и 3 на сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 1 -Force

| Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 1 -Force |

После внесения этих изменений компьютер необходимо перезагрузить.

Сервер

- Чтобы включить или отключить протокол версии 1 на сервере, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

| HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters |

Запись реестра: SMB1

REG_DWORD: 0 = отключено

REG_DWORD: 1 = включеноПо умолчанию: 1 = включено HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer

| HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer |

Запись реестра: DependOnService

REG_MULTI_SZ: SamSS,Srv2

По умолчанию: SamSS,Srv

- Чтобы включить или отключить протокол версии 2 на сервере, настройте следующий раздел реестра:Подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

| HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters |

Запись реестра: SMB2

REG_DWORD: 0 = отключено

REG_DWORD: 1 = включено

По умолчанию: 1 = включено

Клиент

- Как включить и отключить протоколы SMB на клиенте Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8 и Windows Server 2012

При включении или отключении протокола SMB версии 2 в Windows 8 или Windows Server 2012 также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

Эти команды следует вводить в командной строке с повышенными привилегиями.

После внесения этих изменений компьютер необходимо перезагрузить.

Отключить

- Чтобы Отключить протокол версии 1 на клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start= disabled

| sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsisc.exe config mrxsmb10 start= disabled |

- Чтобы Отключить протокол версии 2 и 3 на клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi sc.exe config mrxsmb20 start= disabled

| sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsisc.exe config mrxsmb20 start= disabled |

Включить

- Чтобы Включить протокол версии 1 на клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb10 start= auto

| sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsisc.exe config mrxsmb10 start= auto |

- Чтобы Включить протокол версии 2 и 3 на клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb20 start= auto

| sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsisc.exe config mrxsmb20 start= auto |

Help Microsoft https://support.microsoft.com/ru-ru/help/2696547/how-to-detect-enable-and-disable-smbv1-smbv2-and-smbv3-in-windows-and

Источник: https://goit24.ru/smb-protocol/

Не отображаются общие папки, сетевые компьютеры, флешки, диски на вкладке «Сеть» проводника Windows

Привет! Для тех кто не в теме, начну из далека. На компьютерах и ноутбуках с установленной Windows в проводнике есть отдельная вкладка «Сеть». На этой вкладке отображаются устройства из сетевого окружения.

То есть, открыв вкладку «Сеть» мы там можем наблюдать компьютеры, сетевые хранилища (NAS), устройства мультимедиа (DLNA), флешки и внешние диски, которые подключены к роутеру и к которым настроен общий доступ.

Проще говоря, те устройства, которые подключены через один роутер (находятся в одной сети) и на которых включена функция сетевого обнаружения (устройства, которые могут быть обнаружены в локальной сети).

Там так же может отображаться наш маршрутизатор (раздел «Сетевая инфраструктура») и другие устройства.

Сейчас поясню что и как, и почему я вообще решил написать эту статью. У меня роутер ASUS, к которому я подключил USB флешку, и настроил общий доступ к этой флешке для всех устройств в сети.

И что вы думаете, в разделе «Сеть» на всех компьютерах появился этот сетевой накопитель (он там отображается как «Компьютер»), а на моем компьютере он не отображался. То есть, мой компьютер не видел ни флешку подключенную к роутеру, ни другие компьютеры в этой сети.

Зато отображался DLNA-сервер запущен на том же роутере. Но это ничего не меняет, так как мне нужен обычный сетевой доступ к накопителю.

Так же я не мог получить доступ к флешке, когда набирал ее адрес //192.168.1.1 в проводнике. Сразу этот адрес открывался через браузере. И мне не удалось подключить этот накопитель как сетевой диск. Его просто не было в списке доступных устройств в сетевом окружении.

Такая проблема, когда Windows 7, Windows 8, или Windows 10 не видит сетевые устройства – не редкость. Это не обязательно должна быть флешка, или внешний HDD, который вы подключили к своему маршрутизатору, как в моем случае.

Чаще всего настраивают общий доступ между компьютерами в локальной сети. И точно так же сталкиваются с проблемой, когда компьютеры подключены к одной сети (к одному роутеру), настройки общего доступа выставлены правильно, а на вкладке «Сеть» пусто.

Или отображается только маршрутизатор и ваш компьютер.

Так как причин и соответственно решений может быть много, то я наверное начну с самых простых (которые мне не помогли) и в конце этой статьи поделюсь решением, которое помогло в моем случае. В итоге мой ноутбук все таки увидел все устройства в сети. В том числе сетевой накопитель и другой компьютер, который так же подключен к этой сети.

Но это не значит, что у вас такой же случай. Поэтому, советую проверить все настройки по порядку.

Проверяем настройки общего доступа

Мы будем рассматривать два случая:

- Когда компьютеры не видят друг друга в локальной сети.

- Общий доступ к сетевому накопителю. Это у нас может быть флешка, или жесткий диск который подключен к роутеру, или отдельный накопитель (он же NAS).

Первый случай

Чтобы компьютеры могли видеть друг друга и отображаться в проводнике в разделе «Сеть», они должны быть подключены через один маршрутизатор. Или соединены напрямую (кабелем, или по Wi-Fi). Проще говоря, они должны находится в одной локальной сети.

Дальше, на всех компьютерах (не знаю, сколько их там у вас), желательно присвоить статус сети «Домашняя» (частная).

Как это сделать в Windows 10, я писал в статье домашняя (частная) и общественная (общедоступная) сеть Windows 10.

В Windows 7 достаточно зайти в «Центр управления сетями и общим доступом» и сменить там статус текущего подключения.

Если после этого по прежнему компьютер не обнаруживает другие компьютеры (или наоборот), то давайте еще проверим параметры общего доступа.

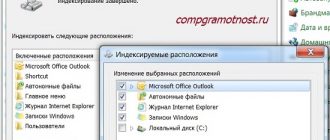

Для этого, в окне «Центр управления сетями и общим доступом» (если не знаете как открыть его в Windows 10, то смотрите эту статью) нажимаем на пункт «Изменить дополнительные параметры общего доступа».

И для текущего профиля выставляем параметры как на скриншоте ниже.

Делаем это на всех компьютерах в локальной сети.

Статьи по этой теме:

Как правило, эти советы решают все проблемы с обнаружением компьютеров в локальной сети.

Второй случай

Когда у вас проблемы с доступом к сетевому накопителю. Как в моем случае. Windows 10 не видела USB накопитель, который был подключен к роутеру ASUS. Сейчас много маршрутизаторов имеют USB-порт для подключения накопителей и других устройств, так что тема актуальная.

Нужно убедится, что в настройках роутера этот накопитель определен, и общий доступ к нему включен. Понятно, что на разных маршрутизаторах, это делается по-разному. На роутерах ASUS, например, это выглядит вот так:

Не путайте настройки общего доступа с настройками FTP. Настройки FTP-сервера на роутере в данном случае не при чем.

Ну и если другие устройства видят сетевой накопитель и имеют к нему доступ, а на каком-то конкретном компьютере доступа к нему нет, то значит проблема не на стороне роутера. Перебирайте настройки «проблемного» ПК по этой статье.

Антивирус или брандмауэр может блокировать сетевые устройства

Если вашему антивирусу, или брандмауэру (фаерволу), который установлен на вашем компьютере что-то не понравилось, то он легко может сделать так, что ни вы не сможете видеть другие устройства в сетевом окружении, ни вас никто не сможет обнаружить.

Правда, у меня после отключения встроенного в антивирусе фаервола проблема не была решена (значит, проблема скорее всего не в нем), но все ровно мне кажется, что в моем случае без участия антивируса не обошлось.

Поэтому, попробуйте на время полностью остановить работу антивируса, или хотя бы отключить встроенный в него фаервол (межсетевой экран). В NOD 32 это делается вот так:

Для проверки это нужно сделать на всех компьютерах, которые будут участвовать в локальной сети.

Вполне возможно, что у вас установлены еще какие-то программы, которые могут мониторить сеть и управлять сетевыми соединениями.

Если окажется, что проблема в антивирусе, то нужно добавить свою сеть в исключения. Запретить фаерволу блокировать саму сеть, или сетевые устройства.

Если у вас нет антивируса, то можно поэкспериментировать с отключением/включением брандмауэра встроенного в Windows.

Рабочая группа

Рабочая группа должна быть одинаковой на всех устройствах. Как правило, так и есть. Но желательно проверить. Для этого откройте свойства компьютера «Система» и перейдите в «Дополнительные параметры системы».

Там будет указана «Рабочая группа». Чтобы изменить ее, нужно нажать на кнопку «Изменить».

Еще раз: имя рабочей группы должно быть одинаковым на всех компьютерах.

Если у вас проблема с доступом к сетевому накопителю (к флешке через маршрутизатор), то в настройках общего доступа на том же роутере ASUS так же указана рабочая группа. Можете посмотреть на скриншоте выше в статье. Она должна быть такой же, как на компьютере.

Проблема с доступом к общей сетевой папке по SMB1 в Windows 10 (мое решение)

Вернемся конкретно к моей проблеме. Все что я описал выше, проверил и перепроверил уже по 10 раз.

Пару раз сделал сброс сетевых настроек, но Windows 10 так и не видела другие компьютеры в сети и что самое главное – в проводнике так и не появлялась общая папка в виде флеши подключенной к роутеру. А на других устройствах в сети все определялось без проблем. В том числе мой ноутбук.

Где-то я прочитал, что можно попробовать открыть общую папку через окно «Выполнить». Нажал сочетание клавиш Win + R, ввел адрес сетевой папки //192.168.1.1 (он же адрес роутера).

Доступ к накопителю я не получил, но появилась интересная ошибка:

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки.

Вашей системе необходимо использовать SMB2 или более позднюю версию.

И ссылка, которую нужно вручную набирать

Источник: http://help-wifi.com/reshenie-problem-i-oshibok/ne-otobrazhayutsya-obshhie-papki-setevye-kompyutery-fleshki-diski-na-vkladke-set-provodnika-windows/