Содержание

- 1 Как расшифровать файлы с разрешением xtbl и восстановить информацию

- 2 Удалить XTBL вирус (Восстановить .xtbl файлы)

- 2.1 Как вирус-шифровальщик XTBL проникает на компьютер

- 2.2 Что такое вирус-шифровальщик XTBL

- 2.3 Мой компьютер заражён вирусом-шифровальщиком XTBL?

- 2.4 Как расшифровать файлы зашифрованные вирусом XTBL ?

- 2.5 Как удалить вирус-шифровальщик XTBL ?

- 2.6 5.1. Удалить вирус-шифровальщик XTBL с помощью Kaspersky Virus Removal Tool

- 2.7 5.2. Удалить вирус-шифровальщик XTBL с помощью Malwarebytes Anti-malware

- 2.8 Как восстановить файлы зашифрованные вирусом XTBL ?

- 2.9 6.1. Восстановить зашифрованные файлы используя ShadowExplorer

- 2.10 6.2. Восстановить зашифрованные файлы используя PhotoRec

- 2.11 Как предотвратить заражение компьютера вирусом-шифровальщиком XTBL ?

- 2.12 Несколько финальных слов

- 3 Дешифратор XTBL вируса — как восстановить зашифрованные .xtbl файлы — Интернет безопасность по-русски

- 3.1 Удалить вирус-шифровальщик XTBL с помощью автоматического чистильщика

- 3.2 Восстановить доступ к зашифрованным файлам с расширением .xtbl

- 3.3 Резервное копирование

- 3.4 Проверить возможное наличие остаточных компонентов вируса-вымогателя XTBL

- 3.5 Похожее

- 3.6 Что собой представляет XTBL-шифровальщик и как попадает в компьютер

- 3.7 Есть ли возможность восстановить информацию

- 3.8 Удаление вируса и восстановление зашифрованных файлов

- 3.9 Прерывание заражения компьютера

- 3.10 Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

- 3.11 Утилита Dr.Web CureIt!

- 3.12 Malwarebytes Anti-malware

- 3.13 Онлайн-скрипт-дешифратор от Dr.Web

- 3.14 Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

- 3.15 Восстановление зашифрованных файлов из резервной копии

- 3.16 ShadowExplorer для восстановления зашифрованных файлов

- 3.17 QPhotoRec

- 3.18 Чего не следует делать

- 3.19 Профилактика

Как расшифровать файлы с разрешением xtbl и восстановить информацию

Вирус xtbl является одним из самых опасных на сегодняшний день. Подхватить его можно, например, получив по почте архивный файл и открыв его. Если вы уже имели дело с подобными проблемами, можно восстановить работоспособность компьютера самостоятельно, воспользовавшись инструкциями в статье. Но если у вас нет опыта в данной области, то лучше немедленно выключить заражённое устройство и отнести его профессионалам, иначе существует риск безвозвратной потери файлов.

Что собой представляет вирус xtbl?

Вирус xtbl представляет собой трояна и состоит из нескольких вредоносных программ:

- Блокировщик рабочего стола — пользователь ничего не может сделать со своей системой Windows.

- Программа, подключающая компьютер к Ботнету (сеть заражённых устройств). Машина начинает рассылать спам по всему интернету и полностью подчиняется злоумышленникам за счёт чего очень медленно работает.

- Руткит, который помогает скрыть от глаз владельца системы вторую программу.

- Программа, которая шифрует файлы. В своей работе она использует сложный алгоритм-шифратор, если его найти, то можно обойтись меньшими потерями и быстрее восстановить файлы, но ещё никому не удалось это сделать — шифратор самостоятельно удаляется сразу после завершения своей работы.

После того как вирус xtbl будет запущен, файлы на рабочем столе поменяют названия на похожие: +InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl.

Файлы, зашифрованные вирусом xtbl, приобретают странный вид

Файлы, подверженные вирусной атаке — таблица

На рабочем столе вместо заставки появляется сообщение:

Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков.

Attention! All the important files on your disks were encrypted. The details can be found in README.txt files which you can find on any of your disks.

Сообщение на рабочем столе компьютера

По всем папкам с файлами разбросаны единственные незашифрованные файлы README.txt, в которых содержится информация о данных злоумышленника, куда нужно написать, чтобы восстановить всю информацию. примерно следующее:

Ваши файлы были зашифрованы. Чтобы расшифровать их, вам необходимо отправить код: A1D1AFA0C84B19BE9F14|0 на электронный адрес decoder1112@gmail.com или deshifroa@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Не спешите отправлять сообщение мошеннику — не факт, что он вас не обманет. Он может попросить какую-либо сумму за программу-дешифратор и продемонстрировать его работу, но когда получит от вас требуемую сумму, будет ли он отправлять вам дешифратор, зная, что вы можете поделиться им с другими пострадавшими?

Лицензионные антивирусные программы способны бороться с подобными вирусами, но хакеры постоянно изобретают что-то новое. Вирусные базы попросту не успевают обновляться, для этого разработчикам требуется несколько дней.

Прерывание процесса шифрования

Только представьте, сколько на компьютере разнообразных файлов, поэтому шифровальщик не способен обработать их все мгновенно. А это значит, что этот процесс можно прервать, как и любую другую программу.

- Отключить компьютер от интернета. Сделать это можно несколькими способами на ваш выбор:

- выдернуть кабель;

- отключить соединение в «Центре управления сетями и общим доступом»;

- в диспетчере устройств деактивировать сетевой адаптер.В «Центре управления сетями и общим доступом» пользователь может управлять всеми настройками сети, включить или выключить Интернет

- Открыть «Диспетчер задач» (Ctrl + Alt + Delete) избавиться от файлов, которые проявляют чрезмерную активность, и удалить подозрительные процессы.

Названия процессов могут отличаться в зависимости от вирусов, следует смотреть на самые активные и подозрительные

- Сохранить код, который вас просят выслать злоумышленники (только не в файле на этом же компьютере), потом вы сможете отправить его разработчикам антивирусов.

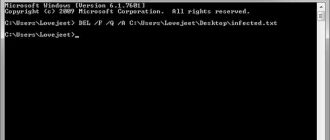

Для очистки системы понадобятся две утилиты — Dr.Web CuteIt! и Anti-Malware. С помощью незаражённого компьютера загрузите их на флешку и используйте при появлении вирусов на компьютере.

- Загружаем систему в безопасном режиме, в нём будут работать только основные системные процессы, поэтому вирус не сможет помешать избавиться от него.

Способы входа в безопасный режим на Windows зависят от версии системы

- Для очистки системы используем утилиту Dr.Web CuteIt!.

Не начинайте проверку утилитой, пока не выберите все объекты

- Выбираем для проверки все объекты.

Выбираем все объекты для проверки

- Ждём завершения процесса.

Проверка займет некоторое время

- Обезвреживаем все угрозы.

Обезвреживаем все найденные угрозы

- Делаем ещё одну проверку с помощью Anti-Malware от компании Malwarebytes. Утилита поможет избавиться от следов вредоносных программ.

Эта программа поможет избавиться от остатков вредоносных файлов

Использование программ-дешифраторов

Многие пытаются создать универсальный дешифратор для таких файлов, но в настоящее время его нет. Не верьте людям в интернете, которые гарантируют вам результат за небольшое вознаграждение, не попадайтесь на удочку мошенников. Существует несколько антивирусных лабораторий, которые сделали пусть пока что не совсем идеальные, но всё-таки работающие дешифраторы.

Единственным условием использования дешифратора Dr.Web является наличие платной версии антивируса на компьютере, например, Dr.Web Security Space или Dr.Web Enterprise Security Suite.

- Перейдите на официальный сайт Dr.Web по этой ссылке.

- Заполните предлагаемую форму, не забудьте прикрепить один из заражённых файлов.

Заполните форму на официальном сайте Dr.Web

У лаборатории Касперского также есть решение этой проблемы.

- Перейдите на официальный сайт по ссылке.

- Выберите второй пункт «Как расшифровать файлы».

- Скачайте файл RectorDecryptor.exe для своей операционной системы.

- Запустите скачанный файл и в появившемся окне нажмите на кнопку «Начать проверку».

Можно также использовать онлайн-дешифратор.

- Перейдите по ссылке.

- Нажмите на кнопку «Choose file» или «Выберите файл».

Сервис не гарантирует стопроцентного результата, но попробовать можно

- Укажите файл, который требуется расшифровать, и ждите результата, возможно, вам повезёт.

Восстановление файлов из резервной копии

- В панели управления находим элемент «Архивация и восстановление».

- Выбираем «Восстановить мои файлы».

Восстанавливаем свои файлы, также можно выбрать другие опции по желанию

- Переходим на окно мастера восстановления.

Мастер восстановления богат разнообразными функциями

- Выбираем дату архива.

- Ищем файлы, которые нужно восстановить.

- Нажимаем кнопку «Далее» и переходим к выбору места назначения для восстанавливаемых файлов.

Файлы могут восстановиться в той папке, в которой были, или в другой

- Нажимаем «Восстановить» и ждём завершения процесса.

Чего делать не следует?

- Вручную менять названия и расширения файлов.

- Связываться со злоумышленниками.

- Отключать питание устройства (это делу не поможет).

- Форматировать все диски и переустанавливать Windows (безусловно, это эффективно, но влечёт за собой потерю всех файлов);.

- Не предпринимать никаких действий (если неуверены в своих силах, то лучше отнесите устройство в сервисный центр).

Практически от любого вируса, в том числе и от xtbl, можно избавиться своими силами. Но если вы с этим сталкиваетесь впервые, то обратитесь к специалистам в сервисный центр.

Неосторожное действие может повлечь за собой потерю файлов, которые уже нельзя вернуть.

- Марина Кардополова

- Распечатать

Источник: https://kompkimi.ru/sovety/vosstanovlenie-dannyx/faylyi-s-rasshireniem-xtbl-kak-ih-rasshifrovat

Удалить XTBL вирус (Восстановить .xtbl файлы)

Вирус-шифровальщик XTBL — это вредоносная программа, которая при своей активизации шифрует все персональные файлы (например фотографии и документы), используя очень сильную гибридную систему шифрования AES + RSA. После того как файл зашифрован, его расширение изменяется на .xtbl.

Как и ранее, цель вируса XTBL заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить сумму в размере 5 Биткоинов, что эквивалентно 125000руб. Если пользователь задержит перевод денег, то сумма может возрасти.

Как вирус-шифровальщик XTBL проникает на компьютер ?

Что такое вирус-шифровальщик XTBL ?

Мой компьютер заражён вирусом-шифровальщиком XTBL ?

Как расшифровать файлы зашифрованные вирусом XTBL?

Как удалить вирус-шифровальщик XTBL ?

Как восстановить файлы зашифрованные вирусом XTBL ?

Как предотвратить заражение компьютера вирусом-шифровальщиком XTBL ?

Как вирус-шифровальщик XTBL проникает на компьютер

Вирус-шифровальщик XTBL обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты.

Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д.

В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Что такое вирус-шифровальщик XTBL

Вирус-шифровальщик XTBL — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES + RSA, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик XTBL использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик XTBL использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .

mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .

x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .

wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .

zip, .zw

После того как файл зашифрован его расширение изменяется на .xtbl. Затем вирус создаёт файлы с именем How to decrypt your files.txt. Этот файл содержит инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик XTBL активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком XTBL?

Определить заражён компьютер или нет вирусом XTBL довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах.

Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён.

Конечно же, наличие на Рабочем столе сообщения от вируса XTBL или появление на диске файлов с инструкцией по-расшифровке, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом XTBL, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик XTBL. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Как расшифровать файлы зашифрованные вирусом XTBL ?

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик XTBL ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

5.1. Удалить вирус-шифровальщик XTBL с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

5.2. Удалить вирус-шифровальщик XTBL с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом XTBL ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

6.1. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

6.2. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги.

Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах.

В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком XTBL ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

CryptoPrevent — Описание, Отзывы, Инструкция

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика XTBL. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Источник: http://www.spyware-ru.com/udalit-xtbl-virus-vosstanovit-xtbl-fajly/

Дешифратор XTBL вируса — как восстановить зашифрованные .xtbl файлы — Интернет безопасность по-русски

Хакеры-вымогатели очень похожи на обычных шантажистов. Как в реальном мире, так и в кибер-среде есть единичный или групповой объект атаки. Его либо крадут либо делают недоступным. Далее преступники используют определенные средства коммуникации с жертвами для передачи своих требований.

Компьютерные мошенники обычно выбирают всего несколько форматов для письма с требованием выкупа, но его копии можно обнаружить практически в любом участке памяти инфицированной системы.

В случае семьи шпионского ПО, известного как Troldesh или Shade, при контакте с жертвой аферисты практикуют особый подход.

Рассммотрим поближе этот штамм вируса-шифровальщика, который ориентирован на русскоязычную аудиторию. Большинство аналогичных инфекций определяет раскладку клавиатуры на атакуемом ПК, и если одним из языков является русский, вторжение прекращается.

Однако вирус-вымогатель XTBL неразборчив: к несчастью для пользователей, атака разворачивается независимо от их географического местоположения и языковых предпочтений.

Наглядным воплощением такой универсальности является предупреждение, которое появляется в виде фона рабочего стола, а также ТХТ файла с инструкцией по уплате выкупа.

Рабочий стол пользователя, ПК которого заражен вирусом XTBL

Вирус XTBL обычно распространяется через спам. Сообщения напоминают письма известных брендов, или просто бросаются в глаза, поскольку в теме сообщения используются такие выражения, как «Срочно!» или «Важные финансовые документы». Фишинговая уловка сработает, когда получатель такого эл. сообщения загрузит ZIP-файл, содержащий код JavaScript, или объект Docm с потенциально уязвимым макросом.

Выполнив базовый алгоритм на скомпрометированном ПК, троян-вымогатель переходит к поиску данных, которые могут представлять ценность для пользователя. С этой целью вирус сканирует локальную и внешнюю память, одновременно сопоставляя каждый файл с набором форматов, подобранных на основе расширения объекта. Все файлы .jpg, .wav, .doc, .xls, а также множество прочих объектов подвергаются шифрованию через симметричный блочный крипто-алгоритм AES-256.

Зашифрованные файлы с расширением .xtbl

Различают два аспекта такого вредоносного воздействия. Прежде всего, пользователь утрачивает доступ к важным данным. Кроме того, имена файлов подвергаются глубокой кодировке, из которой на выходе получается бессмысленный набор из шестнадцатеричных символов.

Все, что объединяет имена пораженных файлов, это добавленное к ним расширение xtbl, т.е. название кибер-угрозы. Имена зашифрованных файлов иногда имеют особый формат. В некоторых версиях Troldesh имена зашифрованных объектов могут оставаться без изменений, а в конце добавляется уникальный код: freetibet@india.com.

xtbl, .vegclass@aol.com.xtbl, or redshitline@india.com.xtbl.

«Инструкция по расшифровке» файл readme3 вируса xtbl

Очевидно, злоумышленники, внедрив адреса эл. почты непосредственно в названия фалов, указывают жертвам способ коммуникации. Электронная почта также указана в другом месте, а именно в письме-требовании выкупа, которое содержится в файле “Readme.txt”. Такие Notepad-документы появятся на Рабочем столе, а также во всех папках с закодированными данными. Ключевой посыл состоит в следующем:

“Все файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код: [Ваш уникальный шифр] на электронный адрес decode00001@gmail.com or decode00002@gmail.com. Далее вы получите все необходимые инструкции. Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации”

Электронный адрес может меняться в зависимости от распространяющей вирус группы шантажистов.

Что касается дальнейшего развития событий: в общих чертах, мошенники отвечают рекомендацией перечислить выкуп, который может составлять 3 биткойн, или иную сумму в этом диапазоне. Обратите внимание, никто не может гарантировать, что хакеры выполнят свое обещание даже после получения денег. Чтобы восстановить доступ к .

xtbl файлам, пострадавшим пользователям рекомендуется в первую очередь испробовать все доступные тернативные способы.

В некоторых случаях данные можно привести в порядок с помощью службы теневого копирования томов (Volume Shadow Copy), предусмотренной непосредственно в ОС Windows, а также программ-дешифраторов и восстановления данных от независимых разработчиков ПО.

Удалить вирус-шифровальщик XTBL с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянов с ее помощью.

Восстановить доступ к зашифрованным файлам с расширением .xtbl

Как было отмечено, программа-вымогатель XTBL блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Дешифратор — программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, эффективность которй была подтверждена уже не один раз.

Загрузить программу-дешифратор восстановления данных Data Recovery Pro

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция «Восстановление системы» должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

- Использовать опцию «Предыдущие версии». В диалоговом окне «Свойства» любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла.

- Использовать «теневой проводник» ShadowExplorer. Вышеописанный процесс можно автоматизировать с помощью инструмента под названием Shadow Explorer. Он не выполнят принципиально новой работы, но предлагает более удобный способ извлечения теневых копий томов. Итак, скачиваем и устанавливаем прикладную программу, запускаем и переходим к файлам и папкам, предыдущие версии которых следует восстановить. Чтобы выполнить процедуру, щелкните любой объект правой клавишей мыши и выберите команду Экспорт (Export).

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вируса-вымогателя XTBL

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью помощью надежного универсального антивирусного комплекса.

Загрузить программу для удаления вируса-шифровальщика XTBL

Похожее

Источник: http://itsecurity-ru.com/viruses/xtbl

Что собой представляет XTBL-шифровальщик и как попадает в компьютер

Если вы обнаружили у себя на компьютере или в ноутбуке файлы с длинным названием, имеющие расширение .xtbl, то можно с уверенностью утверждать, что в систему попал опасный вирус — XTBL-шифровальщик. Он поражает все версии ОС Windows. Самостоятельно расшифровать подобные файлы практически нереально, ведь программа использует гибридный режим, при котором подбор ключа просто невозможен.

Заражёнными файлами заполняются системные каталоги. Добавляются записи в реестр Windows, автоматически запускающие вирус при каждом старте ОС.

Шифруются практически все типы файлов — графические, текстовые, архивные, почтовые, видео, музыкальные и др. Работать в Windows становится невозможно.

Как это действует? Запущенный в Windows XTBL-шифровальщик вначале сканирует все логические диски. Сюда включаются облачные и сетевые хранилища, расположенные на компьютере. В результате файлы группируются по расширению и затем шифруются. Таким образом, вся ценная информация, размещённая в папках пользователя, становится недоступной.

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Распространение XTBL-шифровальщика обычно происходит через электронную почту. В письме содержатся вложенные файлы или документы, заражённые вирусом. Мошенник привлекает пользователя красочным заголовком. Всё делается для того, чтобы послание, в котором говорится, что вы, например, выиграли миллион, было открыто. Не реагируйте на подобные сообщения, иначе есть большой риск, что вирус окажется в вашей ОС.

Есть ли возможность восстановить информацию

Можно попытаться расшифровать информацию, воспользовавшись специальными утилитами. Однако нет никакой гарантии, что вы сможете избавиться от вируса и восстановить повреждённые файлы.

В настоящее время XTBL-шифровальщик представляет несомненную угрозу для всех компьютеров с установленной ОС Windows. Даже у признанных лидеров в борьбе с вирусами — Dr.Web и Лаборатории Касперского — нет 100% решения этого вопроса.

Удаление вируса и восстановление зашифрованных файлов

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком. Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

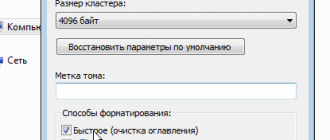

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением .xtbl, то процесс дальнейшего заражения вполне реально прервать.

- Вначале отключите интернет. Для этого достаточно физически отсоединить кабель от сетевой карточки и роутера, подключённых к компьютеру. Сделать это можно и программно, деактивировав действующее сетевое подключение через вкладку «Сетевые подключения» на панели управления.

- После этого запустите диспетчер задач, нажав комбинацию Delete+Ctrl+Alt.

- На вкладке выберите и завершите подозрительные процессы.Отключение подозрительных процессов

- Теперь отключите программы, запускаемые автоматически.

Начиная с Windows 8 сделать это можно в диспетчере задач на вкладке «Автозагрузка». В более ранних версиях выберите этот же пункт через панель настройки системы, открыв её последовательным нажатием «Пуск — Выполнить», введя команду msconfig и затем нажав «ОК»

Отключение автозагрузки программ для прерывания процесса шифрования файлов

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

Для загрузки безопасного режима в Window XP, 7 во время запуска системы постоянно нажимайте клавишу F8 и после появления окна меню выберите соответствующий пункт. При использовании Windows 8, 10 следует перезапустить ОС, удерживая клавишу Shift. В процессе запуска откроется окно, где можно будет выбрать необходимый вариант безопасной загрузки.

Выбор безопасного режима с загрузкой сетевых драйверов

Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Утилита Dr.Web CureIt!

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта. Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Обезвреживание вредоносных файлов после проведения сканирования Windows

Malwarebytes Anti-malware

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Онлайн-скрипт-дешифратор от Dr.Web

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

Расшифровкой файлов занимается и Лаборатория Касперского. На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка — Лечение и расшифровка файлов — RectorDecryptor — Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Восстановление зашифрованных файлов из резервной копии

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

- Откройте Панель управления.

- На вкладке, отвечающей за архивацию и восстановление, выберите функцию восстановления файлов, нажав соответствующую кнопку.Выбор функции восстановления файлов в ОС Windows

- В открывшейся вкладке выберите файлы для восстановления и дату, после чего нажмите «Далее».Выбор резервных копий сохранённых в системе рабочих файлов для восстановления

- Отметьте, куда следует сохранять восстановленные файлы, и нажмите кнопку «Восстановить»Сохранение восстановленных из архивных копий файлов в указанную папку

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

- Запустите ShadowExplorer.

- Выберите нужный диск и дату до появления на компьютере зашифрованных файлов.

- В правой части открытого окна программы отметьте мышкой восстанавливаемый файл или каталог.

- В контекстном меню правой кнопкой мыши нажмите пункт Export, выберите место сохранения восстанавливаемого ресурса.

- Кликните Enter.Восстановление файлов из резервной копии

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов. Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

Программа QPhotoRec является бесплатной.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

- Нажмите кнопку File Formats и OK.

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

Чего не следует делать

- Никогда не предпринимайте действий, в которых не вполне уверены. Лучше пригласите специалиста из сервисного центра или же сами отвезите туда компьютер.

- Не открывайте сообщения Email от неизвестных отправителей.

- Ни в коем случае не идите на поводу у злоумышленников-шантажистов, соглашаясь перечислить им деньги. Результата это, скорее всего, не даст.

- Не переименовывайте вручную расширения зашифрованных файлов и не спешите переустанавливать Windows.

Возможно, получится найти решение, которое исправит ситуацию.

Профилактика

Постарайтесь установить надёжную защиту от проникновения на ваш компьютер XTBL-шифровальщика и подобных вирусов-вымогателей. К таким программам относятся:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- CryptoPrevent.

Несмотря на то что все они являются англоязычными, работать с такими утилитами достаточно просто. Запустите программу и выберите в настройках уровень защиты.

Запуск программы и выбор уровня защиты

Если вам пришлось столкнуться с вирусом-вымогателем, шифрующим файлы на компьютере, то, конечно, не стоит сразу отчаиваться. Попробуйте использовать предложенные методы восстановления испорченной информации. Зачастую это даёт положительный результат.

Не применяйте для удаления шифровальщика XTBL непроверенные программы неизвестных разработчиков. Ведь это может только усугубить ситуацию.

По возможности установите на ПК одну из программ, предотвращающих работу вируса, и проводите постоянное плановое сканирование Windows на наличие вредоносных процессов.

- Алексей Хорошилов

- Распечатать

Источник: https://skesov.ru/faylyi-s-rasshireniem-xtbl-kak-rasshifrovat-i-vosstanovit-informatsiyu/